初始化

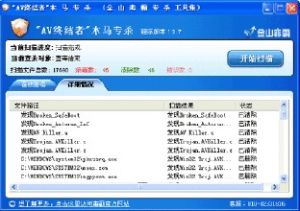

AV終結者病毒

AV終結者病毒(1)讀取下列註冊表內容,將Username的值賦給GetUserName,否則將其值設為Administrator;

"HKEY_CURRENT_USER\Software\Microsoft\ActiveSetup\InstalledComponents\\Username"

(2)讀取下列註冊表內容賦於GetFSOName,否則將GetUserName的值設為Scripting.FileSystemObject;HKEY_CLASSES_ROOT\CLSID\\ProgID\;

(3)讀取%system%目錄下%GetUserName%.ini檔案第三行的數據,如果為Admin則彈出內容為"YouAreAdmin!!!YourComputerWillNotBeInfected!!!"的訊息框;並提示用戶輸入相應數值進行如下操作:"0:退出;1:監視系統;2:傳染檔案,SuperVirus腳本測試!"

病毒行為

AV終結者病毒

AV終結者病毒%WINNT%\%GetUserName%.vbs;

%system%\%GetUserName%.vbs;

各個分區根目錄的%GetUserName%.vbs;

(2)遍歷磁碟,當磁碟類型為DRIVE_NO_ROOT_DIR,DRIVE_REMOVABLE,DRIVE_FIXED時生成Autorun.inf,目的為使得用戶採用滑鼠雙擊、右鍵打開和右鍵資源管理器打開檔案時,將病毒檔案運行起來;

(3)生成%system32%\%GetUserName%.ini,這是病毒的配置檔案。

(4)感染和破壞過程如下:

病毒運行後會遍歷磁碟將含有成人色情辭彙且擴展名為"mpg","rmvb","avi","rm"的檔案刪除。

遍歷磁碟中擴展名為"hta","htm","html","asp","vbs"的檔案,並將自身插入到這些檔案的頭部,生成有效腳本檔案實現感染。該病毒在感染前會首先判斷系統中的腳本是否已經被感染,該腳本感染後,會將感染標記標記在腳本的指定位置,不重複感染。

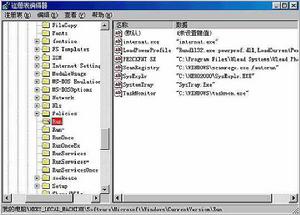

(5)修改註冊表:

添加自身的啟動載入項:

"HKEY_CURRENT_USER\SoftWare\Microsoft\WindowsNT\CurrentVersion\Windows\Load"值為%SystemRoot%\System32\wscript.exe"%WINNT%\%GetUserName%.vbs"%1

修改檔案關聯:

"HKEY_LOCAL_MACHINE\SOFTWARE\Classes\txtfile\shell\open\command\",%SystemRoot%\System32\WScript.exe"%WINNT%\%GetUserName%.vbs"%1(值),"REG_EXPAND_SZ"(類型)

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\hlpfile\shell\open\command\",%SystemRoot%\System32\WScript.exe"%WINNT%\%GetUserName%.vbs"%1(值),"REG_EXPAND_SZ"(類型)

"HKEY_LOCAL_MACHINE\SOFTWARE\Classes\regfile\shell\open\command\",

%SystemRoot%\System32\WScript.exe"%WINNT%\%GetUserName%.vbs"%1(值),"REG_EXPAND_SZ"(類型)

"HKEY_LOCAL_MACHINE\SOFTWARE\Classes\chm.file\shell\open\command\",%SystemRoot%\System32\WScript.exe"%WINNT%\%GetUserName%.vbs"%1(值),"REG_EXPAND_SZ"(類型)

修改瀏覽器顯示資料夾屬性,隱藏檔案:

"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\

Advanced\Folder\Hidden\SHOWALL\CheckedValue",0(值),"REG_DWORD"(類型)

"HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced

\ShowSuperHidden",0(值),"REG_DWORD"(類型)

打開系統自動播放功能:"HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion

\Policies\Explorer\NoDriveTypeAutoRun",129(值),"REG_DWORD"(類型)

(6)病毒具有監視系統功能,當用戶選擇監視系統時,病毒會監視如下的進程"ras.exe","360tray.exe","taskmgr.exe","cmd.exe","cmd.com","regedit.exe","regedit.scr","regedit.pif","regedit.com","msconfig.exe","SREng.exe","USBAntiVir.exe",發現後就結束該進程,然後執行感染功能;

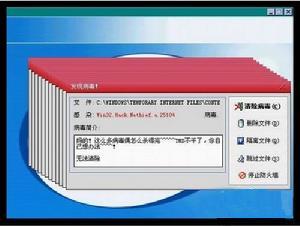

(7)病毒將記錄感染腳本的數量,當感染腳本的數量超過200時,會自動彈出訊息框,內容為"您已有超過2000個檔案被感染!不過請放心,此病毒很容易被清除!請聯繫418465***-_-!";

(8)病毒將感染檔案的信息記錄到%system%目錄下的%GetUserName%.ini中,如感染日期等;

(9)病毒被其設計者劃分為幾個主要個功能模組,這些模組以指定的串作為開頭和結尾的標誌,病毒實現這些模組位置在感染過程中的相互位置變換,以及模組標誌的命名變化。

病毒特點

(1)病毒實現感染過程中的模組位置變換,增加部分防毒軟體公司的處理難度;(2)病毒有自身的版本,當用戶運行該病毒的更高版本時,其各系統盤的副本會實現替換更新,其Autorun.inf檔案的檔案指向也會隨之變更;

(3)病毒體內本身預留了防毒和系統註冊表恢復的代碼,感染後會提示用戶聯繫其作者索取防毒功能,有明顯的訛詐意圖。

病毒檔案

1.病毒運行後,產生以下病毒檔案:%SystemRoot%\%UserName%.vbs

%SystemRoot%\System32\%UserName%.vbs

%SystemRoot%\System32\%UserName%.ini

以上的檔案名稱根據用戶的電腦不同有所區別,一般為當前的用戶名或Administrator.下同.

2.在每個盤的根目錄下生成autorun.inf和%UserName%.vbs.autorun.inf指定當用戶雙擊打開分區或點右鍵選擇資源管理器時,運行病毒程式.

3.病毒運行時,會關閉打開的任務管理器,註冊表編輯器,msconfig,命令行提示符,SREng,360安全衛士等軟體.

4.感染用戶電腦上的所有以vbs為擴展名VBScript腳本檔案和以hta,htm,html,asp為擴展名的網頁檔案.

5.刪除用戶電腦上以avi,mpg,rm,rmvb為擴展名且檔案名稱中含有特定字元串的視頻檔案.

6.有時會顯示訊息框,內容為"您已有超過2000個檔案被感染!不過請放心,此病毒很容易被清除!

7.修改註冊表,將病毒設定為隨系統啟動.

8.修改註冊表,使用戶無法通過設定資料夾選項顯示隱藏檔案,也無法顯示受保護的作業系統檔案.

9.將病毒檔案設定為txt,hlp,chm,reg等類型檔案的關聯程式,當用戶雙擊打開這些類型的檔案時,都會執行病毒程式.

10.病毒可以通過隨身碟,軟碟和windows網路共享傳播.

威脅級別

“色情終結者”(VBS.DNAOrder.aa.35780)威脅級別:2此病毒通過隨身碟等儲存器和網路傳播。病毒運行後,在%SystemRoot%\目錄和%SystemRoot%\System32\目錄下生成以當前用戶名命名的vbs腳本檔案和ini檔案,還會在各磁碟根目錄下生成同樣的vbs腳本檔案和,autorun.inf檔案。這些vbs檔案都是病毒的複製品,病毒將其設定為當用戶雙擊打開盤符或點右鍵選擇資源管理器時運行。同時病毒將自己設定為txt,hlp,chm,reg等類型檔案的關聯程式,當用戶雙擊打開這些類型的檔案時,都會執行病毒程式。

病毒還會修改註冊表,實現隨系統自啟動。並將隱藏檔案和受保護的作業系統檔案鎖定為無法顯示。這樣一來,用戶便無法發現它。而為了對付安全軟體,病毒運行後會搜尋是否有打開的任務管理器、註冊表編輯器、msconfig啟動組清理、命令行提示符、瑞士軍刀註冊表修復工具、360安全衛士,如果有,就將它們強行關閉。

隨後,病毒開始感染用戶電腦上的所有正常的vbs腳本檔案,以及以hta,htm,html,asp為擴展名的網頁檔案。有時會彈出訊息框,內容為“您已有超過2000個檔案被感染!不過請放心,此病毒很容易被清除!

值得關注的是,在該發作過程中,此病毒會搜尋各磁碟里的avi,mpg,rm,rmvb格式視頻檔案,如發現其檔案名稱與色情有關,便會將它們刪除。

建議

1.最好安裝專業的防毒軟體進行全面監控。建議用戶安裝反病毒軟體防止日益增多的病毒,用戶在安裝反病毒軟體之後,應該經常進行升級、將一些主要監控經常打開(如郵件監控、記憶體監控等),遇到問題要上報,這樣才能真正保障計算機的安全。2.玩網路遊戲、利用QQ聊天的用戶數量逐漸增加,所以各類盜號木馬必將隨之增多,建議用戶一定要養成良好的網路使用習慣,及時升級防毒軟體,開啟防火牆以及實時監控等功能,切斷病毒傳播的途徑,不給病毒以可乘之機。

發作症狀

防治電腦病毒

防治電腦病毒2.綁架安全軟體,中毒後會發現幾乎所有防毒軟體,系統管理工具,反間諜軟體不能正常啟動。

3.不能正常顯示隱藏檔案,其目的是更好地隱藏自身不被發現。

4.禁用windows自動更新和Windows防火牆,這樣木馬下載器工作時,就不會有任何提示視窗彈出來。

5.破壞系統安全模式,使得用戶不能啟動系統到安全模式來維護和修復。

6.當前活動視窗中有防毒、安全、社區相關的關鍵字時,毒會關閉這些視窗。假如你想通過瀏覽器搜尋有關病毒的關鍵字,瀏覽器視窗會自動關閉。

7.在本地硬碟、隨身碟或移動硬碟生成autorun.inf和相應的病毒程式檔案,通過自動播放功能進行傳播。很多用戶格式化系統分區後重裝,訪問其他磁碟,立即再次中毒。

8.最終目的是下載更多木馬、後門程式。用戶最後受損失的情況正是取決於此。

防範措施

對於病毒而言,良好的防範措施,好過中毒之後再絞盡腦汁去尋找查殺方法,而且一旦感染該病毒,清除過程相當複雜,因此,在採訪中,金山、江民、瑞星等幾家公司的反病毒專家們向記者提供了針對該病毒防範措施:1.保管好自己的隨身碟,MP3、移動硬碟等移動儲存的使用,當外來隨身碟接入電腦時,請先不要急於雙擊打開,一定要先經過防毒處理,建議採用具有隨身碟病毒免疫功能的防毒軟體,如KV2007獨有的隨身碟盾技術,可以免疫所有隨身碟病毒通過雙擊隨身碟時運行。

2.給系統打好補丁程式,尤其是MS06-014和MS07-17這兩個補丁,目前絕大部分的網頁木馬都是通過這兩個漏洞入侵到計算機裡面的。

3.即時更新防毒軟體病毒庫,做到定時升級,定時防毒。

4.安裝軟體要到正規網站下載,避免軟體安裝包被捆綁進木馬病毒。

5.關閉windows的自動播放功能。

手動清除辦法

1.到網上下載IceSword工具,並將該工具改名,如改成abc.exe名稱,這樣就可以突破病毒進程對該工具的禁止。然後雙擊打開IceSword工具,結束一個8位數字的EXE檔案的進程,有時可能無該進程。2.利用IceSword的檔案管理功能,展開到C:\ProgramFiles\CommonFiles\MicrosoftShared\MSINFO\下,刪除2個8位隨機數字的檔案,其擴展名分別為:dat和dll。再到%windir%\help\目錄下,刪除同名的.hlp或者同名的.chm檔案,該檔案為系統幫助檔案圖示。

3.然後到各個硬碟根目錄下面刪除Autorun.inf檔案和可疑的8位數字檔案,注意,不要直接雙擊打開各個硬碟分區,而應該利用Windows資源管理器左邊的樹狀目錄來瀏覽。有時電腦中毒後可能無法查看隱藏檔案,這時可以利用WinRar軟體的檔案管理功能來瀏覽檔案和進行刪除操作。

4.利用IceSword的註冊表管理功能,展開註冊表項到:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\ImageFileExecutionOptions],刪除裡面的IFEO劫持項。

當完成以上操作之後,就可以安裝或打開防毒軟體了,然後升級防毒軟體到最新的病毒庫,對電腦進行全盤防毒。

計算機術語4

| 21世紀是網路和信息化的世紀,電腦的發展改變著人們的生活。通過了解計算機術語,能更清楚的認識計算機,更好的運用計算機。 |