簡介

尼姆達病毒

尼姆達病毒尼姆達病毒2001年9月18日在全球蔓延,是一個傳播性非常強的黑客病毒。它以郵件傳播、主動攻擊伺服器、即時通訊工具傳播、FTP協定傳播、網頁瀏覽傳播為主要的傳播手段。它能夠通過多種傳播渠道進行傳染,傳染性極強。對於個人用戶的PC機,“尼姆達”可以通過郵件、網上即時通訊工具和“FTP程式”同時進行傳染;對於伺服器,“尼姆達”則採用和紅色代碼病毒相似的途徑,即攻擊微軟伺服器程式的漏洞進行傳播。由於該病毒在自身傳染的過程中占用大量的網路頻寬和計算機的內部資源,因此許多企業的網路現在受到很大的影響,有的甚至已經癱瘓,就個人使用的PC機來說,速度也會有明顯的下降。

尼姆達病毒

尼姆達病毒Nimda病毒不但傳送染毒郵件,還會感染EXE檔案。當時聲稱能處理該病毒的反病毒公司都採取刪除染毒檔案的方式防毒,導致很多重要程式不能運行,甚至機器癱瘓。瑞星公司推出世界上唯一可安全清除染毒檔案的方法,不但可以清除染毒檔案,還可清除記憶體中的病毒,確保防毒之後系統正常運行。

它是一個新型蠕蟲,也是一個病毒,它通過email、共享網路資源、IIS伺服器傳播。同時它也是一個感染本地檔案的新型病毒。

這個新型W32.Nimda.A@mm蠕蟲通過多種方式進行傳播,幾乎包括目前所有流行病毒的傳播手段:

①通過email將自己傳送出去;

②搜尋區域網路內共享網路資源;

③將病毒檔案複製到沒有打補丁的微軟(NT/2000)IIS伺服器;

④感染本地檔案和遠程網路已分享檔案;

⑤感染瀏覽的網頁;

這個病毒降低系統資源,可能最後導致系統運行變慢最後宕機;它改變安全設定,在網路中共享被感染機器的硬碟,導致泄密;它不斷的傳送帶毒郵件。

感染方式

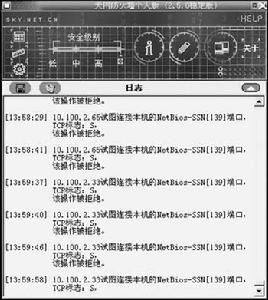

Worms.Nimda運行時,會搜尋本地硬碟中的HTM和HTML檔案和EXCHANGE信箱,從中找到EMAIL地址,並向這些地址發郵件;搜尋網路共享資源,並試圖將帶毒郵件放入別人的已分享資料夾中;利用Codeblue病毒的方法,攻擊隨機的IP位址,如果是IIS伺服器,並未安裝補丁,就會中毒。該蠕蟲用它自己的SMTP伺服器去發出郵件。同時用已經配置好的DNS獲得一個mail伺服器的地址。

Worms.Nimda運行時,會查找本地的HTM/ASP檔案,將生成的帶毒郵件放入這些檔案中,並加入JavaScript腳本。這樣,每當該網頁被打開時,就會自動打開該染毒的readme.eml。

Worms.Nimda感染本地PE檔案時,有兩種方法,一種是查找所有的WINDOWS應用程式(在HKEY_LOCAL_MACHINE/Software/Microsoft/Windows/Currentversion/AppPaths中),並試圖感染之,但不感染winzip32.exe;第二種方法搜尋所有檔案,並試圖感染之。被感染的檔案會增大約57KB。如果用戶遊覽了一個已經被感染的web頁時,就會被提示下載一個.eml(OutlookExpress)的電子郵件檔案,該郵件的MIME頭是一個非正常的MIME頭,並且它包含一個附屬檔案,即此蠕蟲。這種郵件也可能是別人通過網路共享存入你的計算機中,也可能是在別人的已分享資料夾中,無論如何,只要你在WINDOWS的資源管理器中選中該檔案,WINDOWS將自動預覽該檔案,由於OutlookExpress的一個漏洞,導致蠕蟲自動運行,因此即使你不打開檔案,也可能中毒。當這個蠕蟲執行的時候,它會在WINDOWS目錄下生成mmc.exe檔案,並將其屬性改為系統、隱藏;它會用自己覆蓋SYSTEM目錄下的riched20.dll,這個檔案是OFFICE套件運行的必備庫,WINDOWS的寫字板等也要用到這個動態庫,任何要使用這個動態庫的程式試圖啟動時,都會激活該它;它會將自己複製到SYSTEM目錄下,並改名為LOAD.EXE,這樣,在系統每次啟動時,將自動運行它;這個蠕蟲會在已經感染的計算機共享所有本地硬碟,同時,這個蠕蟲會以超級管理員的許可權建立一個guest的訪問帳號,以允許別人進入本地的系統。這個蠕蟲改變Explorer的設定這樣就讓它無法顯示隱藏檔案和已知檔案的擴展名。

傳播途徑

尼姆達病毒的傳播可以通過四種方式:

尼姆達病毒

尼姆達病毒1)感染檔案

尼姆達病毒定位本機系統中的EXE檔案,並將病毒代碼置入原檔案體內,從而達到對檔案的感染,當用戶執行這些

檔案的時候,病毒進行傳播。

2)亂髮郵件

尼姆達病毒利用MAPI從郵件的客戶端及HTML檔案中搜尋郵件地址,然後將病毒傳送給這些地址,這些郵件包含一個名為README.EXE的附屬檔案,在某些系統(NT及win9x未安裝相應補丁)中該README.EXE能夠自動執行,從而感染整個系統。

3)網路蠕蟲

尼姆達病毒還會掃描internet,試圖找到www主機,一旦找到這樣的伺服器,蠕蟲便會利用已知的系統漏洞來感染該伺服器,如果成功,蠕蟲將會隨機修改該站點的WEB頁,當用戶瀏覽該站點時,不知不覺中便被感染。

4)區域網路傳播

尼姆達病毒還會搜尋本地網路的檔案共享,無論是檔案伺服器還是終端客戶機,一旦找到,便安裝一個隱藏檔案,名為RICHED20.DLL到每一個包含DOC和EML檔案的目錄中,當用戶通過word、寫字板、outlook打開DOC或EML文檔時,這些應用程式將執行RICHED20.DLL檔案,從而使機器被感染。同時該病毒還可以感染遠程的在伺服器被啟動的檔案。

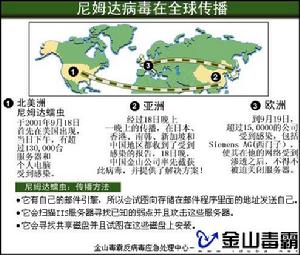

傳播路線

尼姆達病毒

尼姆達病毒解決方案

尼姆達病毒的特點是傳播方式多,感染速度快,它通過email、共享網路資源、IIS伺服器傳播,同時它也是一個感染本地檔案的新型病毒。其主要通過郵件傳播,並能夠在預覽時進行感染,使計算機速度逐漸變慢,硬碟在不知情的情況下被共享、word和寫字板等文檔不能夠正常的打開、保存或顯示記憶體不足等提示信息。

根據尼姆達病毒的特點對於擁有區域網路的企業級用戶,建議使用瑞星網路版防毒軟體。由於“尼姆達”最大危害在於感染計算機後會改變安全設定,開放硬碟作為網路共享的資源,從而感染到伺服器,將本地的檔案和遠程網路共享的檔案全部感染。所以普通單機版的防毒軟體不可能實現全網的同步升級,安裝網路版是最佳選擇。

而對於廣大單機用戶及雖擁有區域網路的企業級用戶,但沒有網路版的防毒軟體,而只有單機版防毒軟體的請按照如下的方法操作:

1.及時斷開所有的網路連線

2.熱啟動,結束此蠕蟲病毒的進程

3.在系統的temp檔案目錄下刪除病毒檔案

4.使用乾淨無毒的 Riched20.DLL(約100k)檔案替換染毒的同名的Riched20.DLL檔案(57344位元組)

5.將系統目錄下的load.exe檔案(57344位元組)徹底刪除以及windows根目錄下的mmc.exe檔案;要在各邏輯盤的根目錄下查找Admin.DLL檔案,如果有Admin.DLL檔案的話,刪除這些病毒檔案,並要查找檔案名稱為Readme.eml的檔案,也要刪除它

6.如果用戶使用的是Windows NT或Windows 2000的作業系統的計算機,那么要打開"控制臺",之後打開"用戶和密碼",將Administrator組中guest帳號刪除。

變種介紹——尼姆達變種I

警惕程度:★★★★

發作時間:隨機

病毒類型:蠕蟲病毒

傳播方式:區域網路/檔案

感染對象:系統檔案

依賴系統:WIN9X//NT/2000/XP

病毒介紹:

尼姆達病毒

尼姆達病毒尼姆達變種I(Worm.Nimda.i)病毒於6月19日被瑞星全球反病毒監測網率先截獲,該變種在原尼姆達病毒編寫的基礎上又進行了技術改進,具有更強的泄密性與網路傳播的能力。

雖然該病毒還未在全球泛濫,但鑒於該病毒的特性,瑞星反病毒工程師提醒個人及企業級用戶,對該變種病毒要提前預防,以防止再一次發生尼姆達病毒襲擊全球的事件。

病毒特性:

一、將被感染檔案藏於自己體內。

該病毒的感染沿襲了原尼姆達病毒的感染方式,病毒運行時會查詢註冊表SOFTWARE\Microsoft\Windows\CurrentVersion\App Paths的值,感染該項里的所有註冊檔案。感染時會將目標檔案放入病毒的資源段內,即病毒不是將自身代碼插入被感染的檔案體內,而是直接將被感染檔案“吞”到自己的肚子里。然後病毒會將自已的檔案名稱改成被感染檔案的檔案名稱,進行李代桃僵。當不知情的用戶想運行原來的檔案時,病毒便會首先取得運行權,然後從自己體內將原來的檔案釋放出來並執行,使用戶無法查覺到異常。

二、運行時藏身IE體內。

病毒會通過查詢註冊表信息得到IE(Explorer)的進程號,然後將病毒體注入到IE的進程空間內。如果成功病毒將在explorer進程空間中執行病毒的主體,這樣病毒運行時就能躲過一些對記憶體比較了解的用戶的查看。

三、以高優先權進行循環傳染。

病毒運行時會提升自己的執行緒優先權,並且每隔30秒就重複一次傳染流程,將導致系統資源極大浪費。

四、快速的區域網路傳播。

病毒運行時會枚舉區域網路內的所有計算機,並對其已分享資料夾進行搜尋,當病毒發現有系統檔案時就嘗試感染該檔案。如被搜尋目錄存在doc檔案時,病毒便會將自己複製到該目錄下,並將自身命名為:_setup.exe和riched20.dll。只要用戶雙擊該doc檔案,系統便會自動執行這兩個病毒檔案,造成病毒在被感染的計算機上被激活,導致病毒再一次重複感染動作。

五、嚴重的泄密特性。

病毒運行時還將激活當前系統的guest賬號並將其加入到管理員組中,使其具有管理員的許可權,然後病毒就能通過該通道進行非法操作。病毒還會將當前的a至z盤變成共享,使任何外界的黑客程式都可以無障礙地訪問計算機中的信息,並且病毒還會感染這些共享磁碟中的所有系統檔案,使其全部帶毒。

相關報導

“尼姆達”作者:更希望它叫“概念病毒”

根據美國冠群公司提供的材料,從2001年9月中旬開始在網路上肆虐的“尼姆達”病毒出現新變種。

這個新變種名為“尼姆達·E”,這個新病毒與原病毒的破壞效果一樣,但病毒中的一些檔案已經被重新命名,而且病毒的作者還在其中加入了一封信。

尼姆達病毒

尼姆達病毒電腦病毒作者的信很像普通軟體中的著作權聲明,作者還惡作劇式地指出,他不喜歡自己設計的這種電腦病毒被稱為“尼姆達”,而希望它被叫作“概念病毒”。

“尼姆達”蠕蟲病毒與以往的蠕蟲病毒有很大不同,它可通過三種方式傳播:電子郵件附屬檔案、利用http(超文本傳輸協定)的網路傳播、硬碟共享,並且能感染所有的32位視窗作業系統。“尼姆達”病毒還感染執行檔,傳統防毒軟體通常採取刪除染毒檔案的方式防毒,將導致很多重要程式不能正常運行,甚至造成電腦癱瘓。

緊急病毒警報:“尼姆達”第9代驚現 攻擊力居其家族之首

2003年6月19日,瑞星全球反病毒監測網截獲了病毒王尼姆達的最新變種—尼姆達變種I(Worm.Nimda.i)病毒。該變種在原尼姆達病毒編寫的基礎上又進行了技術改進,具有更強的泄密性與網路傳播的能力,因此具有更大的殺傷力和威脅性。

2001年9月,尼姆達病毒第一次爆發,僅三個月時間,該病毒在全球造成的直接經濟損失達6.35億美元。由於該病毒的破壞性遠遠大於以往尼姆達變種,瑞星反病毒工程師特別提醒個人及企業級用戶,對該變種病毒要提前預防,以防止再一次發生病毒襲擊全球的事件。

據瑞星反病毒工程師分析,與原病毒相比,該病毒主要在兩個方面進行了改進:

一是具有更強的泄密性。該病毒搜尋並襲擊區域網路中的所有計算機,將這些計算機上的所有的“GUEST”用戶激活,並使其擁有超級許可權,然後病毒就可以通過該途徑為所欲為。同時該病毒會將計算機上的A:到Z:的磁碟都設成共享狀態,導致外界的任何一個黑客程式都可以無障礙地獲取被感染計算機上的信息。

二是具有更強的網路傳播能力。該病毒運行後會將自己的運行級別大幅度地提升,導致系統在正常的情況下首先運行此病毒程式。每隔30秒,病毒就重複一次傳染流程,這種循環反覆的傳播方式,會迅速消耗網路資源,導致整個區域網路內的全部計算機都陷入病毒的互相感染之中,從而最終導致系統崩潰、區域網路癱瘓。

相關下載

金山尼姆達病毒專殺工具 http://www.duba.net/tool/zhuansha/7.shtml

常見計算機病毒

| 隨著電腦的普及,幾乎所有的電腦用戶都已知道“計算機病毒”這一名詞。對於大多數計算機用戶來說,談到“計算機病毒”似乎覺得它深不可測,無法琢磨。那么比較常見的病毒有哪些呢? |