家族成員

SHA家族的五個算法,分別是SHA-1、SHA-224、SHA-256、SHA-384,和SHA-512,由美國國家安全局(NSA)所設計,並由美國國家標準與技術研究院(NIST)發布;是美國的政府標準。後四者有時並稱為SHA-2。SHA-1在許多安全協定中廣為使用,包括TLS和SSL、PGP、SSH、S/MIME和IPsec,曾被視為是MD5(更早之前被廣為使用的雜湊函式)的後繼者。但SHA-1的安全性如今被密碼學家嚴重質疑;雖然至今尚未出現對SHA-2有效的攻擊,它的算法跟SHA-1基本上仍然相似;因此有些人開始發展其他替代的雜湊算法。

SHA-0和1

最初載明的算法於1993年發布,稱做安全雜湊標準(SecureHashStandard),FIPSPUB180。這個版本現在常被稱為SHA-0。它在發布之後很快就被NSA撤回,並且由1995年發布的修訂版本FIPSPUB180-1(通常稱為SHA-1)取代。SHA-1和SHA-0的算法只在壓縮函式的訊息轉換部分差了一個位元的循環位移。根據NSA的說法,它修正了一個在原始算法中會降低雜湊安全性的弱點。然而NSA並沒有提供任何進一步的解釋或證明該弱點已被修正。而後SHA-0和SHA-1的弱點相繼被攻破,SHA-1似乎是顯得比SHA-0有抵抗性,這多少證實了NSA當初修正算法以增進安全性的聲明。

SHA-0和SHA-1可將一個最大2的64次方位元的訊息,轉換成一串160位元的訊息摘要;其設計原理相似於MIT教授RonaldL.Rivest所設計的密碼學雜湊算法MD4和MD5。

SHA-0破解

在CRYPTO98上,兩位法國研究者提出一種對SHA-0的攻擊方式:在261的計算複雜度之內,就可以發現一次碰撞(即兩個不同的訊息對應到相同的訊息摘要);這個數字小於生日攻擊法所需的2的80次方,也就是說,存在一種算法,使其安全性不到一個理想的雜湊函式抵抗攻擊所應具備的計算複雜度。

2004年時,Biham和Chen也發現了SHA-0的近似碰撞,也就是兩個訊息可以雜湊出幾乎相同的數值;其中162位元中有142位元相同。他們也發現了SHA-0的完整碰撞(相對於近似碰撞),將本來需要80次方的複雜度降低到62次方。

2004年8月12日,Joux,Carribault,Lemuet和Jalby宣布找到SHA-0算法的完整碰撞的方法,這是歸納Chabaud和Joux的攻擊所完成的結果。發現一個完整碰撞只需要251的計算複雜度。他們使用的是一台有256顆Itanium2處理器的超級電腦,約耗80,000CPU工時。

2004年8月17日,在CRYPTO2004的Rump會議上,王小雲,馮登國、來學嘉,和於紅波宣布了攻擊MD5、SHA-0和其他雜湊函式的初步結果。他們攻擊SHA-0的計算複雜度是2的40次方,這意味著他們的攻擊成果比Joux還有其他人所做的更好。請參見MD5安全性。2005年二月,王小雲和殷益群、於紅波再度發表了對SHA-0破密的算法,可在2的39次方的計算複雜度內就找到碰撞。

SHA-1破解

鑒於SHA-0的破密成果,專家們建議那些計畫利用SHA-1實作密碼系統的人們也應重新考慮。在2004年CRYPTO會議結果公布之後,NIST即宣布他們將逐漸減少使用SHA-1,改以SHA-2取而代之。

2005年,Rijmen和Oswald發表了對SHA-1較弱版本(53次的加密循環而非80次)的攻擊:在2的80次方的計算複雜度之內找到碰撞。

2005年二月,王小雲、殷益群及於紅波發表了對完整版SHA-1的攻擊,只需少於2的69次方的計算複雜度,就能找到一組碰撞。(利用生日攻擊法找到碰撞需要2的80次方的計算複雜度。)

這篇論文的作者們寫道;“我們的破密分析是以對付SHA-0的差分攻擊、近似碰撞、多區塊碰撞技術、以及從MD5算法中尋找碰撞的訊息更改技術為基礎。沒有這些強力的分析工具,SHA-1就無法破解。”此外,作者還展示了一次對58次加密循環SHA-1的破密,在2的33次方個單位操作內就找到一組碰撞。完整攻擊方法的論文發表在2005年八月的CRYPTO會議中。

殷益群在一次面談中如此陳述:“大致上來說,我們找到了兩個弱點:其一是前置處理不夠複雜;其二是前20個循環中的某些數學運算會造成不可預期的安全性問題。”

2005年8月17日的CRYPTO會議尾聲中王小雲、姚期智、姚儲楓再度發表更有效率的SHA-1攻擊法,能在2的63次方個計算複雜度內找到碰撞。

2006年的CRYPTO會議上,ChristianRechberger和ChristopheDeCannière宣布他們能在容許攻擊者決定部分原訊息的條件之下,找到SHA-1的一個碰撞。

在密碼學的學術理論中,任何攻擊方式,其計算複雜度若少於暴力搜尋法所需要的計算複雜度,就能被視為針對該密碼系統的一種破密法;但這並不表示該破密法已經可以進入實際套用的階段。

就套用層面的考量而言,一種新的破密法出現,暗示著將來可能會出現更有效率、足以實用的改良版本。雖然這些實用的破密法版本根本還沒誕生,但確有必要發展更強的雜湊算法來取代舊的算法。在“碰撞”攻擊法之外,另有一種反譯攻擊法(Pre-imageattack),就是由雜湊出的字串反推原本的訊息;反譯攻擊的嚴重性更在碰撞攻擊之上,但也更困難。在許多會套用到密碼雜湊的情境(如用戶密碼的存放、檔案的數位簽章等)中,碰撞攻擊的影響並不是很大。舉例來說,一個攻擊者可能不會只想要偽造一份一模一樣的檔案,而會想改造原來的檔案,再附上合法的簽章,來愚弄持有私密金鑰的驗證者。另一方面,如果可以從密文中反推未加密前的使用者密碼,攻擊者就能利用得到的密碼登入其他使用者的帳戶,而這種事在密碼系統中是不能被允許的。但若存在反譯攻擊,只要能得到指定使用者密碼雜湊過後的字串(通常存在影檔中,而且可能不會透露原密碼資訊),就有可能得到該使用者的密碼。

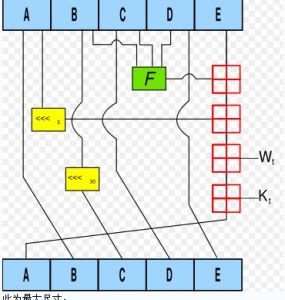

SHA-1算法

以下是SHA-1算法的偽代碼:

Initializevariables:

h0:=0x67452301

h1:=0xEFCDAB89

h2:=0x98BADCFE

h3:=0x10325476

h4:=0xC3D2E1F0

Pre-processing:

appendthebit'1'tothemessage

appendkbits'0',wherekistheminimumnumber>=0suchthattheresultingmessage

length(inbits)iscongruentto448(mod512)

appendlengthofmessage(beforepre-processing),inbits,as64-bitbig-endianinteger

Processthemessageinsuccessive512-bitchunks:

breakmessageinto512-bitchunks

foreachchunk

breakchunkintosixteen32-bitbig-endianwordsw[i],0≤i≤15

Extendthesixteen32-bitwordsintoeighty32-bitwords:

forifrom16to79

w[i]:=(w[i-3]xorw[i-8]xorw[i-14]xorw[i-16])leftrotate1

Initializehashvalueforthischunk:

a:=h0

b:=h1

c:=h2

d:=h3

e:=h4

Mainloop:

forifrom0to79

if0≤i≤19then

f:=(bandc)or((notb)andd)

k:=0x5A827999

elseif20≤i≤39

f:=bxorcxord

k:=0x6ED9EBA1

elseif40≤i≤59

f:=(bandc)or(bandd)or(candd)

k:=0x8F1BBCDC

elseif60≤i≤79

f:=bxorcxord

k:=0xCA62C1D6

temp:=(aleftrotate5)+f+e+k+w[i]

e:=d

d:=c

c:=bleftrotate30

b:=a

a:=temp

Addthischunk'shashtoresultsofar:

h0:=h0+a

h1:=h1+b

h2:=h2+c

h3:=h3+d

h4:=h4+e

Producethefinalhashvalue(big-endian):

digest=hash=h0appendh1appendh2appendh3appendh4

SHA-2

NIST發布了三個額外的SHA變體,這三個函式都將訊息對應到更長的訊息摘要。以它們的摘要長度(以位元計算)加在原名後面來命名:SHA-256,SHA-384和SHA-512。它們發布於2001年的FIPSPUB180-2草稿中,隨即通過審查和評論。包含SHA-1的FIPSPUB180-2,於2002年以官方標準發布。2004年2月,發布了一次FIPSPUB180-2的變更通知,加入了一個額外的變種SHA-224",這是為了符合雙金鑰3DES所需的金鑰長度而定義。

SHA-256和SHA-512是很新的雜湊函式,前者以定義一個word為32位元,後者則定義一個word為64位元。它們分別使用了不同的偏移量,或用不同的常數,然而,實際上二者結構是相同的,只在循環執行的次數上有所差異。SHA-224以及SHA-384則是前述二種雜湊函式的截短版,利用不同的初始值做計算。

這些新的雜湊函式並沒有接受像SHA-1一樣的公眾密碼社群做詳細的檢驗,所以它們的密碼安全性還不被大家廣泛的信任。Gilbert和Handschuh在2003年曾對這些新變種作過一些研究,聲稱他們沒有找到弱點。

套用

SHA-1,SHA-224,SHA-256,SHA-384和SHA-512都被需要安全雜湊算法的美國聯邦政府所套用,他們也使用其他的密碼算法和協定來保護敏感的未保密資料。FIPSPUB180-1也鼓勵私人或商業組織使用SHA-1加密。Fritz-chip將很可能使用SHA-1雜湊函式來實現個人電腦上的數位著作權管理。

首先推動安全雜湊算法出版的是已合併的數位簽章標準。

SHA雜湊函式已被做為SHACAL分組密碼算法的基礎。

參見編

編碼

加密技術

算法

盤點密碼學相關知識

| 盤點密碼學相關知識,密碼學是研究編制密碼和破譯密碼的技術科學。 |