角色

協定參與者

認證協定:發起者/回響者

簽名協定:簽名申請者/簽署人/驗證人

零知識證明:證明者/驗證者

電子商務協定:商家/銀行/用戶

可信第三方

安全協定的安全性質

機密性

完整性

認證性

非否認性

正確性

可驗證性

公平性

匿名性

隱私屬性

強健性

高效性

套用

安全協定

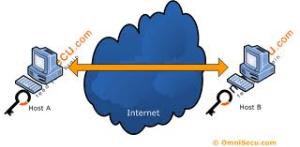

安全協定安全協定可用於保障計算機網路信息系統中秘密信息的安全傳遞與處理,確保網路用戶能夠安全、方便、透明地使用系統中的密碼資源。目前,安全協定在金融系統、商務系統、政務系統、軍事系統和社會生活中的套用日益普遍,而安全協定的安全性分析驗證仍是一個懸而未決的問題。在實際社會中,有許多不安全的協定曾經被人們作為正確的協定長期使用,如果用於軍事領域的密碼裝備中,則會直接危害到軍事機密的安全性,會造成無可估量的損失。這就需要對安全協定進行充分的分析、驗證,判斷其是否達到預期的安全目標。

對於攻擊者能力的假設

Dolev-Yao模型認為,攻擊者可以控制整個通信網路,並應當假定攻擊者具有相應的知識與能力。例如,我們應當假定,攻擊者除了可以竊聽、阻止、截獲所有經過網路的訊息等之外,還應具備以下知識和能力:

1.熟悉加解、解密、散列(hash)等密碼運算,擁有自己的加密密鑰和解密密鑰;

2.熟悉參與協定的主體標識符及其公鑰;

3.具有密碼分析的知識和能力;

4.具有進行各種攻擊,例如重放攻擊的知識和能力。

網路安全

圖書信息

書籍信息

書名:安全協定(高等院校信息安全專業系列教材)

ISBN:730209966

作者:卿斯漢編

出版社:清華大學出版社

定價:33

頁數:362

出版日期:2005-3-1

版次:1

開本:185×230

包裝:1

簡介

本書是中國第一部關於安全協定的專門教材。全書共分12章,全面介紹了安全協定的基本理論與關鍵技術。主要內容包括引論;安全協定的密碼學基礎;認證協定;非否認協定;安全電子商務協定;其他類型的安全協定;BAN類邏輯;Kailar邏輯;Rubin邏輯;串空間模型;CSP方法;實用協定SSL及其安全性分析;安全協定攻擊;安全協定設計;安全協定的公開問題;安全協定的發展與展望等。

本書精心選材、內容翔實、重點突出、特點鮮明,理論結合實際,既包括安全協定研究的最新進展,也包括作者在此研究領域的科研成果。

本書可以作為信息安全、計算機、通信等專業的本科高年級學生和研究生的教材,也可供從事相關專業的教學、科研和工程技術人員參考。

目錄

第1章引言1

1.1信息系統與信息系統安全1

1.2信息系統的攻擊與防禦3

1.2.1被動竊聽與主動攻擊3

1.2.2信息對抗的歷史回顧5

1.2.3攻擊目標與攻擊分類8

1.2.4入侵檢測技術10

1.3數學基礎14

1.3.1數論基礎14

1.3.2代數基礎20

1.3.3計算複雜性理論基礎23

1.4本書的取材、組織與安排29

第2章安全協定的密碼學基礎33

2.1密碼學的基本概念34

2.2古典密碼學36

2.2.1換位密碼36

2.2.2代替密碼37

2.2.3轉輪密碼機38

2.3分組密碼39

2.3.1分組乘積密碼40

2.3.2數據加密標準40

2.3.3IDEA密碼體制46

2.3.4先進加密標準和Rijndael密碼算法51

2.3.5分組密碼的工作模式53

2.4公開密鑰密碼56

2.4.1公開密鑰密碼的基本概念57

2.4.2MH背包體制58

2.4.3RSA體制60

2.4.4Rabin體制63

2.5數字簽名66

2.5.1數字簽名的基本概念66

2.5.2RSA數字簽名67

2.5.3數字簽名標準69

2.6散列函式71

2.6.1散列函式的基本概念71

2.6.2安全散列標準73

2.7總結75

習題76

第3章認證協定78

3.1經典認證協定79

3.1.1NSSK協定79

3.1.2NSPK協定80

3.1.3OtwayRees協定81

3.1.4Yahalom協定82

3.1.5Andrew安全RPC協定83

3.1.6“大嘴青蛙”協定83

3.2關於認證協定攻擊的討論84

3.2.1DolevYao模型84

3.2.2攻擊者的知識和能力85

3.2.3重放攻擊85

3.3針對經典認證協定的攻擊86

3.3.1針對NSSK協定的攻擊86

3.3.2針對NSPK協定的攻擊87

3.3.3針對OtwayRees協定的“類型缺陷”型攻擊88

3.3.4針對Yahalom協定的攻擊88

3.3.5針對Andrew安全RPC協定的攻擊90

3.3.6針對“大嘴青蛙”協定的攻擊90

3.4其他重要的認證協定91

3.4.1Kerberos協定91

3.4.2Helsinki協定96

3.4.3WooLam單向認證協定98

3.5認證協定攻擊的其他實例100

3.5.1攻擊A(0)協定的3種新方法101

3.5.2攻擊NSSK協定的一種新方法103

3.5.3攻擊OtwayRees協定的兩種新方法104

3.6有關認證協定的進一步討論106

3.6.1認證協定設計與分析的困難性106

3.6.2認證協定的分類107

3.6.3認證協定的設計原則108

3.7總結109

習題110

第4章BAN類邏輯112

4.1BAN邏輯112

4.1.1BAN邏輯構件的語法和語義113

4.1.2BAN邏輯的推理規則114

4.1.3BAN邏輯的推理步驟116

4.2套用BAN邏輯分析NSSK協定116

4.2.1套用BAN邏輯分析原始NSSK協定116

4.2.2套用BAN邏輯分析改進的NSSK協定120

4.3套用BAN邏輯分析OtwayRees協定122

4.4套用BAN邏輯分析Yahalom協定124

4.5BAN類邏輯127

4.5.1Nessett對BAN邏輯的批評128

4.5.2BAN類邏輯129

4.6SVO邏輯133

4.6.1SVO邏輯的特點133

4.6.2SVO邏輯的語法133

4.6.3SVO邏輯的語義136

4.6.4套用SVO邏輯分析A(0)協定139

4.6.5套用SVO邏輯分析改進的A(0)協定141

4.7關於認證協定和BAN類邏輯的討論143

4.8總結148

習題149

第5章非否認協定與安全電子商務協定150

5.1非否認協定150

5.1.1非否認協定的基本概念150

5.1.2基本符號152

5.1.3一個非否認協定的例子152

5.1.4套用SVO邏輯分析非否認協定154

5.2安全電子商務協定的基本概念159

5.2.1安全電子商務協定的基本需求159

5.2.2安全電子商務協定的基本結構159

5.2.3安全電子商務協定的分類160

5.3典型的安全電子商務協定160

5.3.1SET協定161

5.3.2IBS協定161

5.3.3ISI協定162

5.3.4NetBill協定163

5.3.5First Virtual協定164

5.3.6iKP協定164

5.3.7線上數字貨幣協定165

5.3.8離線數字貨幣協定166

5.3.9ZhouGollmann協定168

5.4iKPI協定169

5.4.1iKPI協定概要169

5.4.2iKPI協定提出的背景170

5.4.3iKPI協定的系統模型與安全要求171

5.4.4iKPI協定的基本流程173

5.4.5iKPI協定的安全性分析177

5.4.6iKPI協定的實現178

5.5安全電子商務協定中的可信第三方179

5.5.1三類TTP協定179

5.5.2TTP的角色180

5.5.3一個簡單的例子180

5.6三類可信第三方協定及其分析181

5.6.1Inline TTP協定的例子——CoffeySaidha協定181

5.6.2Online TTP協定的例子——CMP1協定183

5.6.3Offline TTP協定的例子——AsokanShoupWaidner協定185

5.7總結187

習題188

第6章安全電子商務協定的形式化分析190

6.1Kailar邏輯190

6.1.1Kailar邏輯的構件190

6.1.2Kailar邏輯的推理規則192

6.1.3關於Kailar邏輯的進一步說明193

6.1.4Kailar邏輯的分析步驟193

6.2套用Kailar邏輯分析安全電子商務協定194

6.2.1CMP1協定的安全性分析194

6.2.2ZhouGollman協定的安全性分析197

6.2.3IBS協定的安全性分析198

6.3Kailar邏輯的缺陷及其改進200

6.3.1Kailar邏輯的缺陷分析200

6.3.2新方法概述200

6.3.3基本符號201

6.3.4概念和定義201

6.3.5推理規則203

6.3.6協定分析的步驟204

6.4新形式化方法的分析實例204

6.4.1ISI協定的分析204

6.4.2CMP1協定的分析206

6.4.3ZhouGollman協定的分析207

6.5兩種形式化分析方法的比較209

6.6總結209

習題210

第7章其他類型的安全協定212

7.1零知識證明技術與零知識協定212

7.1.1基本概念212

7.1.2QuisquaterGuillon零知識協定213

7.1.3Hamilton迴路零知識協定214

7.2FeigeFiatShamir身份識別協定215

7.3其他識別協定218

7.3.1Schnorr識別協定218

7.3.2Okamoto識別協定219

7.4智力撲克協定220

7.4.1基本概念220

7.4.2ShamirRivestAdleman智力撲克協定220

7.4.3ShamirRivestAdleman智力撲克協定的安全性分析222

7.5健忘傳送協定223

7.5.1基本概念223

7.5.2Blum健忘傳送協定223

7.5.3Blum健忘傳送協定的安全性分析225

7.5.4公正擲幣協定226

7.6密鑰管理協定228

7.6.1Shamir門限方案229

7.6.2AsmuthBloom門限方案236

7.6.3DiffieHellman密鑰交換協定238

7.6.4MatsumotoTakashimaImai密鑰協商協定239

7.7總結240

習題241

第8章Rubin邏輯242

8.1Rubin邏輯簡介242

8.2套用Rubin邏輯規範協定243

8.2.1全局集合243

8.2.2局部集合244

8.2.3信任矩陣245

8.2.4關於臨時值的註記246

8.2.5動作246

8.2.6Update函式249

8.2.7推理規則249

8.3套用Rubin邏輯分析協定251

8.4適用於非對稱加密體制的Rubin邏輯252

8.4.1非對稱加密體制的特點252

8.4.2密鑰綁定252

8.4.3動作253

8.4.4Update函式254

8.4.5推理規則254

8.5總結256

習題257

ⅩⅦ

第9章典型的實用協定——SSL協定259

9.1SSL協定簡介259

9.1.1SSL 協定的發展過程259

9.1.2SSL協定的分層結構260

9.1.3SSL協定支持的密碼算法260

9.1.4SSL 協定的通信主體260

9.2SSL協定中的狀態261

9.2.1會話狀態和連線狀態261

9.2.2預備狀態和當前操作狀態262

9.3記錄協定層263

9.3.1工作流程264

9.3.2MAC的生成方法265

9.4change cipher spec協定265

9.5Alert 協定266

9.5.1Close_notify訊息266

9.5.2Error alerts訊息267

9.6握手協定層267

9.6.1握手過程267

9.6.2握手訊息269

9.7套用數據協定278

9.8密鑰生成278

9.8.1通過pre_master_secret生成master_secret278

9.8.2通過master_secret生成MAC秘密、密鑰和IVs279

9.9關於驗證280

9.10總結280

習題281

第10章SSL協定的安全性分析282

10.1針對SSL協定的攻擊282

10.1.1窮盡搜尋40位RC4密鑰的攻擊282

10.1.2利用RSA PKCS#1編碼方法的脆弱性獲得

premaster secret的攻擊283

10.2從技術實現的角度分析SSL協定的安全性287

10.2.1握手協定層的安全性287

10.2.2記錄協定層的安全性292

10.3SSL協定的形式化分析293

10.3.1形式化分析工具的選擇294

10.3.2Rubin邏輯的簡要回顧294

10.3.3套用Rubin邏輯規範SSL協定295

10.3.4套用Rubin邏輯分析SSL協定的模式1300

10.4總結304

習題305

ⅩⅧ

第11章串空間模型306

11.1簡介306

11.2串空間模型基礎308

11.2.1串空間模型的基本概念308

11.2.2叢和結點間的因果依賴關係309

11.2.3項與加密310

11.2.4自由假設312

11.3串空間模型中的攻擊者313

11.3.1攻擊者串314

11.3.2攻擊者的一個界315

11.4正確性的概念316

11.5串空間模型分析方法舉例317

11.5.1NSL串空間317

11.5.2一致性:回響者的保證318

11.5.3NSPK協定321

11.5.4機密性:回響者的臨時值321

11.5.5機密性與一致性:發起者的保證323

11.6理想與誠實324

11.6.1理想324

11.6.2入口點與誠實325

11.6.3對攻擊者的更多的界限325

11.7OtwayRees協定327

11.7.1OtwayRees協定的串空間模型327

11.7.2OtwayRees協定的“機密性”329

11.7.3OtwayRees協定的“認證性”330

11.8總結333

習題334

ⅩⅨ

第12章安全協定的新進展336

12.1CSP模型與分析方法336

12.1.1進程336

12.1.2CSP模型中的操作符337

12.1.3CSP方法中的跡模型338

12.1.4CSP模型分析梗概340

12.1.5CSP模型分析舉例341

12.2串空間理論的進一步發展344

12.2.1認證測試方法344

12.2.2套用串空間模型方法進行分析345

12.2.3兩種分析方法的比較346

12.3串空間模型與BAN類邏輯347

12.4其他安全協定分析方法349

12.4.1推理證明方法349

12.4.2證明構造方法349

12.4.3基於協定跡的分析方法350

12.5安全協定的設計351

12.5.1安全協定的設計原則351

12.5.2套用形式化方法指導安全協定設計352

12.6安全協定的發展與展望353

12.6.1形式化模型的粒度與套用範圍353

12.6.2安全協定的其他重要問題355

12.6.3安全協定研究的公開問題與發展趨勢356

12.7總結360

習題360

參考文獻361

擴展閱讀

密碼學的用途是解決種種難題

當我們考慮現實世界中的套用時,常常遇到以下安全需求:機密性、完整性、認證性、匿名性、公平性等,密碼學解決的各種難題圍繞這些安全需求。

密碼協定(cryptographic protocol)

是使用密碼學完成某項特定的任務並滿足安全需求的協定,又稱安全協定(security protocol)。

在密碼協定中,經常使用對稱密碼、公開密鑰密碼、單向函式、偽隨機數生成器等。

盤點密碼學相關知識

| 盤點密碼學相關知識,密碼學是研究編制密碼和破譯密碼的技術科學。 |