簡介

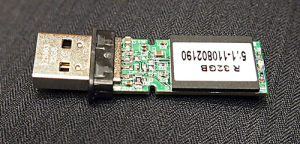

圖展示了一個被打開的USB的存儲晶片;控制器晶片在電路板的另一側。

圖展示了一個被打開的USB的存儲晶片;控制器晶片在電路板的另一側。 BadUSB主要依靠USB拇指驅動器的構建方式,USB通常有一個大的可重寫的記憶體晶片用於實際的數據存儲,以及一個獨立的控制器晶片。這個控制晶片實際上是一個低功耗計算機,並且與你的筆記本電腦或台式機一樣,它通過從記憶體晶片載入基本的引導程式來啟動。類似於筆記本電腦的硬碟驅動器包含一個隱藏的主引導記錄(MasterBootRecord),記憶體晶片中記憶體單元的第一段包含讓USB記錄的編程。允許攻擊者在不被檢測到的情況下悄悄在USB設備中植入惡意軟體。

感染過程

由於USB實際並沒有連線到網路,流量並不會傳送到該USB。但通過正常的現有的網路或無線卡的Web請求將會使用惡意DNS伺服器,這樣一來,傳送到銀行等機構的請求將會被重定向到這些網站的黑客副本。即使扔掉感染的USB設備,聰明的攻擊者將通過受害者電腦的USB連線埠來傳播這種感染,可能通過系統中不太明顯的USB驅動的組件。即使完全清楚和重新載入電腦,當重新啟動時,其他電腦仍將會被感染,並會進一步傳播感染。

影響程度

此次發現的USB安全漏洞短期內無法修復,惡意軟體掃描工具以及防毒軟體等根本查不到USB設備的固件。目前全球已經有數十億個USB設備,其中任何一個設備都有可能被改寫了固件,而除非實現知曉問題設備所在,否則根本無從查起 。

原始碼公布

在DerbyCon黑客大會上,兩位安全研究人員亞當·考蒂爾(AdamCaudill)和布蘭頓·威爾森(BrandonWilson)稱,他們已對BadUSB進行了“反向工程”(reverse-engineered)。他們在GitHub上發布了相關代碼,並演示了多種用途,包括攻擊並控制目標用戶的鍵盤輸入。

考蒂爾稱,他們發布原始碼的動機是向製造商施壓。但是,此舉並的“淨效應”並不能推動USB安全。因為黑客可以對USB固件進行重新編程,反而使其威脅性更大。修復該漏洞的唯一方案是在固件上打造一個全新的安全層,但這需要對USB標準進行全面更新,也就意味著這種不安全性將持續數年。