病毒名稱

蠕蟲病毒Win32.Kebede.I其它名稱

W32/Kebede!ITW#2 (Wildlist), Win32/Kebede.I!Worm, W32/Kebede.P@mm (F-Secure), W32/Kebede-F (Sophos), W32.Kedebe@mm (Symantec), Email-Worm.Win32.Kebede.m (Kaspersky)病毒屬性

蠕蟲病毒危害性:中等危害流行程度:高病毒特性

Win32/Kebede.I是一種傳送大量郵件的蠕蟲病毒,它從本地硬碟和Yahoo!郵件目錄獲取郵件地址。它能夠下載並運行任意檔案。運行時,Kebede.I複製到%System%\updtscheduler.exe,並生成以下註冊表,以確保在每次系統啟動時運行病毒:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\ Software Update = "%System%\updtscheduler.exe"

從以下任意選擇:

Microsoft Windows

*Windows*

從以下任意選擇:

Scheduler

Checker

Monitor

initializer

註冊表鍵值可能修改為:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

\Microsoft Windows Software Update Scheduler = "%System%/updtscheduler.exe"

註:'%System%'是一個可變的路徑。病毒通過查詢作業系統來決定當前系統資料夾的位置。Windows 2000 and NT默認的系統安裝路徑是C:\Winnt\System32; 95,98 和 ME 的是C:\Windows\System; XP 的是C:\Windows\System32。

它刪除以下註冊表:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

替換成以下鍵值:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

= "%System%\updtscheduler.exe"

還會生成以下註冊表鍵值:

HKLM\Software\Microsoft\Windows\CurrentVersion

\Internet Settings\ProxyEnabled = "FALSE"

當它第一次運行時,蠕蟲生成一個檔案%Temp%\.txt,是當前運行的蠕蟲副本的檔案名稱,減去任一擴展名。例如,如果蠕蟲運行的檔案是Jack_details.rtf.exe,那么就會生成%Temp%\Jack_details.txt檔案。

註:'%Temp%'是一個可變的路徑。病毒通過查詢作業系統來決定當前Temp資料夾的位置。一般在以下路徑"C:\Documents and Settings\\Local Settings\Temp",或"C:\WINDOWS\TEMP"。

這個檔案包含以下內容:

This document was written using an older versions of Notepad.

Please install a converter or try to view the document on another machine.

蠕蟲使用記事本顯示這個檔案,隨後刪除這個檔案:

傳播方式:

通過郵件傳播

Kebede.I為了獲取郵件地址而掃描檔案。它檢查帶有以下擴展名的檔案內容:

.abc

.asp

.cgi

.css

.dbx

.dhtm

.doc

.eml

.htm

.inbox

.js

.msg

.nws

.oft

.pab

.php

.phtm

.rtf

.shtm

.stm

.txt

.vcf

.wab

.xhtm

.xml

.xsl

它還會嘗試獲取已經被用戶使用字母或不同的字元替換'@' 和 '.'的郵件地址,例如:

at

_at_

-at-

)at(

(at)

【at】

【at】 【note spaces】

dot

-dot-

【dot】

(dot)

(at-sign)

(atsign)

_@_

-@-

@ 【note spaces】

@@

)@(

<@>

(@)

nonspam.

non-spam.

病毒忽略包含以下字元串的地址:

.gov

.mil

@ca.

@drsolom

@from

@mm

@nai

@novast

@syman

@trend

abuse

accoun

admin

announce

anyone

anywhere

aol.

avp

berkeley.

bitdefender

borlan

bugs

cai.

commandc

comment

contact

detect

domain.

drweb

esafe

example

feedback

foo.

freeav

gmail.

help

ikaru

info@

irisav

java.

kasper

kernel.

linux

mailer-daem

master@

mcafee

me@

messagelab

mit.ed

mozilla

msdn.

name@

networkass

news

no-reply

nobody

noreply

norman

norton

office@

online

pandasof

password

privacy

rating

receiver@

registe

remail

report

resear

rg-av

sales@

sarc.

scan

secur

sender@

service

smtp.

soft.

somebody

someone

sopho

spam

spm

spybot

spyware

sql.

submit

subscri

sun.

support

thunderbyte.

unix

update

upgrade

user@

virus

winrar

winzip

www

you@

your

zone

Kebede.I還會在http://email.people.yahoo.com/ 上執行搜尋來獲取郵件地址。並將結果臨時保存在%Profile%/\LOCALS~1\Applic~1\Microsoft\Web Results\【8 digit number】.webkbd。

獲取的郵件地址保存到%Profile%\LocalS~1\Applica~1\mllib.bdg。蠕蟲傳送郵件到檔案中的所有地址後,就會刪除這個檔案。隨後獲取更多的地址,再次保存到%Profile%\LocalS~1\Applica~1\mllib.bdg。

同時傳送到獲取的郵件地址,它還會傳送一個通知郵件到yahoo域上的一個特定的郵件地址。

蠕蟲執行DNS MX查詢找到一個適合的郵件伺服器來傳送郵件,它使用本地默認的DNS伺服器執行DNS MX查詢。如果通過本地系統無法找到DNS伺服器,它就會嘗試猜測郵件伺服器,通過添加收件域名到以下直到成功:

mx.

mx1.

mail.

mx1.mail.

smtp.

ns.

relay.

Kebede.I傳送的郵件特徵是可變的。

病毒添加.cab (cabinet)壓縮檔案到郵件中,並附加上以下任一擴展名:

.exe

.scr

.pif

.cmd

.com

.bat

針對每個收件人,病毒隨意使用一個偽造的郵件伺服器,病毒郵件內容如下:

主題: Jack Bauer cannot make it in season 6!

發件人: FOX - 24 Team <[email protected]>

郵件內容:

Due to aging problem and heart attack in season 2 of 24, Jack Bauer(Kiefer Sutherland) cannot be in season 6. Details of Bauer's status is attached.

20th Century FOX

附屬檔案: jack_bauer.cab

惡意檔案名稱稱(包含在cabinet 檔案中): Jack_details.txt.

病毒也可能選擇以下郵件主題和發件人:

主題: Internal Mail Server Error

發件人: Webmaster <webmaster@【recipientdomain】>

主題: Delivery Status Notification(failure)

發件人: Server Administrator <administrator@【recipientdomain】>

主題: Mail Error: Server unavailable

發件人: Mail administrator <administrator@【recipientdomain】>

主題: **MAIL ERROR**

發件人: Postmaster <postmaster@【recipientdomain】>

這些可變的主題使用以下任一郵件內容和附屬檔案組合:

郵件內容:

Unexpected error occured while delivering your message. The remote server refused to connect. See the transcipt.

Cabinet Filename: report.cab

Malware Filename: reported.doc.

-----

郵件內容:

Unexpected end of header found. As a result, we are unable to decode the message. Partial decoded message available.

Cabinet Filename: _reports.cab

Malware Filename: partial_body.

-----

郵件內容:

Error: Server not responding. See the attached printable document.

Cabinet Filename: mail_error.cab

Malware Filename: error.doc.

-----

郵件內容:

mail session 220334(http://www./sessionid.cgi?okssid23234=r has expiered.

Your status is attached

Cabinet Filename: _detailed_report.cab

Malware Filename: status.txt.

以下是病毒郵件樣本示例:

通過檔案共享傳播

Kebede.I在被感染機器的C:盤的每個目錄中都放一個病毒副本,除了包含'all users'字元串的完整的路徑名。

每次製造一個副本,蠕蟲都從以下檔案名稱中任選一個:

Spyware remover.com

School girls getting fucked.com

Norton Personal Firewall 2005 Patch.com

ZoneAlarm Security Suite 2005 Crack.com

Windows XP Pro BUG FIX 2.com

Win Server 2003 Remote Exploit.cmd

Sasser removal tool.com

Microsoft AntiSpyware Patch.com

DVD ripper keygen.com

Naked girls screen saver.scr

Turbo C++.pif

porn download links.txt .exe

Sasser Source code.txt .exe

MSN Messenger 7.0 Installer.com

Sasser Source Code.Sfx.com

WinRAR 4.2.com

Internet Explorer 7.0 Installer.com

Flash MX 2005 Serial.exe

UPX EXE packer 2.4.com

W32.Kebede Removal tool.com

蠕蟲還可能複製以下檔案到它運行的相同目錄:

True Sex Stories.txt .exe

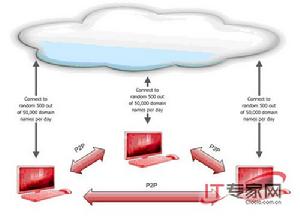

這個顯示出病毒嘗試通過點對點檔案共享軟體進行複製,或者通過網路共享從被感染系統傳染到其它系統。

危害:

下載並運行任意檔案

Kebede.I從 http://www.geocities.com/kbdbugchk/ 下載一個檔案,並保存到 %Temp%/file.exe,隨後運行它。

刪除檔案

Kebede.I嘗試刪除以下檔案,與Windows Search Assistant有關:

%Windows%\srchasst\MUI\0409\lcladvdf.xml

%Windows%\srchasst\mui\0409\balloon.xsl

%Windows%\srchasst\mui\0409\bar.xsl

防止訪問系統套用

蠕蟲打開以下檔案,並不關閉他們:

%System%\taskmgr.exe

%Windows%\regedit.exe

%System%\tasklist.exe

%System%\taskkill.exe

%System%\tskill.exe

因此,用戶後來再運行這些程式就會失敗。用戶會收到一個系統信息,程式已經在使用。

其它信息

Kebede.I將工作資料保存到以下檔案:

%Temp%\wabtemp.tmp

%Temp%\tempotemp0fclosed.tmp

清除:

KILL安全胄甲Vet 30.3.3262版本可檢測/清除此病毒。