定義

網路釣魚 (Phishing)攻擊者利用欺騙性的電子郵件和偽造的 Web 站點來進行網路詐欺活動,受騙者往往會泄露自己的私人資料,如信用卡號、銀行卡賬戶、身份證號等內容。詐欺者通常會將自己偽裝成網路銀行、線上零售商和信用卡公司等可信的品牌,騙取用戶的私人信息。

歷史

網釣技術早在1987年,以論文與演示稿的方式描述交付給Interex系統下的國際

網釣技術早在1987年,以論文與演示稿的方式描述交付給Interex系統下的國際惠普用戶組。第一次提到“網釣”這個術語是在1996年1月2日於alt.online-service.America-online Usenet新聞組,雖然該術語可能在黑客雜誌2600書面版本上更早出現。

早期在AOL的網釣

美國線上(AOL)的網釣與交換盜版軟體的warez社區密切相關。自從AOL於1995年底採取手段防止利用算法產生的偽造信用卡號來開立賬號後,AOL破解者便訴諸網釣以獲取合法賬號。

網釣者可能喬裝成AOL的工作人員,並對可能的受害者傳送即時通信,詢問此人揭露其密碼。為了引誘受害者讓出其個人敏感數據,通信內容不可避免的有類似“確認您的賬號”(verify your account)或者“核對您的賬單信息”(confirm billing information)。一旦發現受害人的密碼,攻擊者可以獲取並利用受害人的賬戶進行詐欺之用或傳送垃圾郵件。網釣和warez兩者在AOL一般需要自行開發應用程式,像AOHell即是一例。由於在AOL上網釣變得如此普遍,該公司在其所有即時通信上加了一行聲明:“不會有任何AOL員工會詢問您的密碼或者賬單信息。(No one working at AOL will ask for your password or billing information)”。

1997年年後,AOL注意到網釣與Warez並更加緊縮其政策施行,以強迫盜版軟體與AOL伺服器絕緣。AOL另一方面開發一種可立即停用與網釣掛勾賬號的系統,這常常在受害人可回應之前就達成了。在AOL的warez後台關閉導致大部分網釣者離開該服務,許多網釣者通常是年輕十幾歲的青少年,他們長大後就戒除了這種壞習慣。

從AOL到金融機構的轉型

捕獲的AOL賬戶信息可能導致網釣攻擊者濫用信用卡信息,而且這些黑客認識到,攻擊線上支付系統是可行的。第一次已知直接嘗試對付支付系統的攻擊是在2001年6月,影響系統為E-gold,該事件發生後緊跟在九一一襲擊事件之後不久的“後911身份檢查”。當時的這兩個攻擊都被視為失敗之作,不過現在可將它們看作是對付油水更多主流銀行的早期實驗。到了2004年,網釣被認為是經濟犯罪完全工業化的一部分:專業化在全球市場出現,它提供了找錢的基本組件,而這組件被拼裝成最後完美的攻擊。

近來網釣的攻擊

網釣者目標是針對銀行和線上支付服務的客戶。理應來自於美國國稅局(Internal Revenue service)電子郵件,已被用來收集來自美國納稅人的敏感數據。雖然第一次這樣的例子被不分青皂白的寄送,其目的是期望某些收到的客戶會泄漏其銀行或者服務數據,而最近的研究表明網釣攻擊可能會基本上確定潛在受害者會使用哪些銀行,並根據結果遞送假冒電子郵件。有針對性的網釣版本已被稱為魚叉網釣(spear phishing)。最近幾個網釣攻擊已經具體指向高層管理人員,以及其他企業大戶,而術語“鯨釣”(whaling)一辭被創造出來描述這類型的攻擊。

社交網站是網釣攻擊的目標,因為在這些網站的個人數據明細可以用於身份盜竊;2006年年底一個電腦蠕蟲接管MySpace上的網頁,並修改連結以導引該網站的網民到設計好竊取登錄信息的網站。實驗表明,針對社交網站的網釣成功率超過70%。

幾乎有一半的網釣竊賊於2006年被確認是通過位於聖彼得堡的俄羅斯商業網路集團所操控。

危害

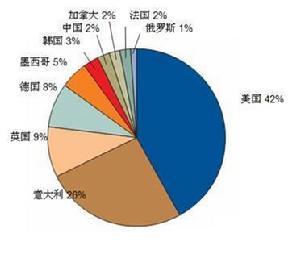

各國受網路釣魚攻擊比例

各國受網路釣魚攻擊比例 中國網際網路信息中心聯合國家網際網路應急中心發布的《2009年中國網民網路信息安全狀況調查報告》顯示,2009年有超過九成網民遇到過網路釣魚,在遭遇過網路釣魚事件的網民中,4500萬網民蒙受了經濟損失,占網民總數11.9%。網路釣魚給網民造成的損失已達76億元。

網釣技術

連結操控

大多數的網釣方法使用某種形式的技術欺騙,旨在使一個位於一封電子郵件中的連結(和其連到的欺騙性網站)似乎屬於真正合法的組織。拼寫錯誤的地址或使用子網域是網釣所使用的常見伎倆。在下面的地址例子裡,http://www. 您的銀行.範例.com/,地址似乎將帶您到“您的銀行”網站的“示例”子網域;實際上這個地址指向了“示例”網站的“您的銀行”(即網釣)子網域。另一種常見的伎倆是使錨文本連結似乎是合法的,實際上連結導引到網釣攻擊站點。下面的連結示例:誠實,似乎將您導引到條目“誠實”,點進後實際上它將帶你到條目“謊言”。

另一種老方法是使用含有'@'符號的欺騙連結。原本這是用來作為一種包括用戶名和密碼(與標準對比)的自動登錄方式。例如,連結http://[email protected]/可能欺騙偶然訪問的網民,讓他認為這將打開www.google.com上的一個網頁,而它實際上導引瀏覽器指向members.tripod.com上的某頁,以用戶名www.google.com。該頁面會正常打開,不管給定的用戶名為何。這種地址在Internet Explorer中被禁用,而Mozilla Firefox與Opera會顯示警告訊息,並讓用戶選擇繼續到該站瀏覽或取消。

還有一個已發現的問題在網頁瀏覽器如何處理國際化域名(InternationalDomainNames,下稱IDN),這可能使外觀相同的地址,連到不同的、可能是惡意的網站上。儘管人盡皆知該稱之為的IDN欺騙或者同形異義字攻擊的漏洞,網釣者冒著類似的風險利用信譽良好網站上的URL重定向服務來掩飾其惡意地址。

過濾器規避

網釣者使用圖像代替文字,使反網釣過濾器更難偵測網釣電子郵件中常用的文字。

網站偽造

一旦受害者訪問網釣網站,欺騙並沒有到此結束。一些網釣詐欺使用JavaScript命令以改變地址欄。這由放一個合法地址的地址欄圖片以蓋住地址欄,或者關閉原來的地址欄並重開一個新的合法的URL達成。

攻擊者甚至可以利用在信譽卓著網站自己的腳本漏洞對付受害者。這一類型攻擊(也稱為跨網站腳本)的問題尤其特別嚴重,因為它們導引用戶直接在他們自己的銀行或服務的網頁登錄,在這裡從網路地址到安全證書的一切似乎是正確的。而實際上,連結到該網站是經過擺弄來進行攻擊,但它沒有專業知識要發現是非常困難的。這樣的漏洞於2006年曾被用來對付PayPal。

還有一種由RSA信息安全公司發現的萬用中間人網釣包,它提供了一個簡單易用的界面讓網釣者以令人信服地重製網站,並捕捉用戶進入假網站的登錄細節。

為了避免被反網釣技術掃描到網釣有關的文字,網釣者已經開始利用Flash構建網站。這些看起來很像真正的網站,但把文字隱藏在多媒體對象中。

電話網釣

並非所有的網釣攻擊都需要個假網站。聲稱是從銀行打來的訊息告訴用戶撥打某支電話號碼以解決其銀行賬戶的問題。一旦電話號碼(網釣者擁有這支電話,並由IP電話服務提供)被撥通,該系統便提示用戶鍵入他們的賬號和密碼。話釣(Vishing,得名自英文Voice Phishing,亦即語音網釣)有時使用假冒來電ID顯示,使外觀類似於來自一個值得信賴的組織。

WIFI免費熱點網釣

網路黑客在公共場所設定一個假Wi-Fi熱點,引人來連線上網,一旦用戶用個人電腦或手機,登錄了黑客設定的假Wi-Fi熱點,那么個人數據和所有隱私,都會因此落入黑客手中。你在網路上的一舉一動,完全逃不出黑客的眼睛,更惡劣的黑客,還會在別人的電腦里安裝間諜軟體,如影隨形。

隱蔽重定向漏洞

2014年5月,新加坡南洋理工大學壹位名叫王晶(Wang Jing)的物理和數學科學學院博士生,發現了OAuth和OpenID開源登錄工具的"隱蔽重定向漏洞"(英語:Covert Redirect)。

攻擊者創建一個使用真實站點地址的彈出式登錄視窗——而不是使用一個假的域名——以引誘上網者輸入他們的個人信息。

黑客可利用該漏洞給釣魚網站“變裝”,用知名大型網站連結引誘用戶登錄釣魚網站,壹旦用戶訪問釣魚網站並成功登入授權,黑客即可讀取其在網站上存儲的私密信息。

如何防備

基本提示

不要在網上留下可以證明自己身份的任何資料,包括手機號碼、身份證號、銀行卡號碼等。

不要把自己的隱私資料通過網路傳輸,包括銀行卡號碼、身份證號、電子商務網站賬戶等資料不要通過QQ 、MSN 、Email 等軟體傳播,這些途逕往往可能被黑客利用來進行詐欺。不要相信網上流傳的訊息,除非得到權威途徑的證明。如網路論壇、新聞組、 QQ 等往往有人發布謠言,伺機竊取用戶的身份資料等。

不要在網站註冊時透露自己的真實資料。例如住址、住宅電話、手機號碼、自己使用的銀行賬戶、自己經常去的消費場所等。騙子們可能利用這些資料去欺騙你的朋友。

如果涉及到金錢交易、商業契約、工作安排等重大事項,不要僅僅通過網路完成,有心計的騙子們可能通過這些途徑了解用戶的資料,伺機進行詐欺。不要輕易相信通過電子郵件、網路論壇等發布的中獎信息、促銷信息等,除非得到另外途徑的證明。正規公司一般不會通過電子郵件給用戶傳送中獎信息和促銷信息,而騙子們往往喜歡這樣進行詐欺。

個人用戶

1、提高警惕,不登錄不熟悉的網站,鍵入網站地址的時候要校對,以防輸入錯誤誤入狼窩,細心就可以發現一些破綻。

2、不要打開陌生人的電子郵件,更不要輕信他人說教,特別是即時通訊工具上的傳來的訊息,很有可能是病毒發出的。

3、安裝防毒軟體並及時升級病毒知識庫和作業系統(如Windows)補丁。

4、將敏感信息輸入隱私保護,打開個人防火牆。

5、 收到不明電子郵件時不要點擊其中的任何連結。登錄銀行網站前,要留意瀏覽器地址欄,如果發現網頁地址不能修改,最小化IE視窗後仍可看到浮在桌面上的網頁地址等現象,請立即關閉IE視窗,以免賬號密碼被盜。

企業用戶

1、安裝防毒軟體和防火牆。

2、加強電腦安全管理,及時更新防毒軟體,升級作業系統補丁。

3、加強員工安全意識,及時培訓網路安全知識。

4、一旦發現有害網路,要及時在防火牆中禁止它。

5. 為避免被“網路釣魚”冒名,最重要的是加大製作網站的難度。具體辦法包括:“不使用彈出式廣告”、“不隱藏地址欄”、“不使用框架”等。這種防範是必不可少的,因為一旦網站名稱被“網路釣魚”者利用的話,企業也會被卷進去,所以應該在泛濫前做好準備。

應對措施

被釣魚之後的應對

1.停止共享敏感信息。如果員工已經泄露了敏感的信息,應立即報告。企業要教育員工立即與經理、服務台工作人員,或與網路管理員、安全人員聯繫。後者要採取措施更改口令,或監視網路的異常活動。

2.請求銀行等機構採取措施。如果員工共享了財務信息,或認為財務信息遭到了泄露,應立即與相關機構聯繫。請求其監視賬戶的異常活動和費用,甚至在必要時關閉賬戶。

3.保護口令。如果懷疑口令遭到了泄露,應立即更改。公司應教育員工不能在多個系統或賬戶上使用相同的口令。要盡最大努力確保所有的口令都完全不同。

案例

早期的案例主要在美國發生,但隨著亞洲地區的網際網路服務日漸普遍,有關攻擊亦開始在亞洲各地出現。從外觀看,與真正的銀行網站無異,但卻在用戶以為是真正的銀行網站而使用網路銀行等服務時將用戶的賬號及密碼竊取,從而使用戶蒙受損失。防止在這類網站受害的最好辦法就是記住正宗網站的網址,並當連結到一個銀行網站時,對網址進行仔細對比。在2003年,於香港亦有多宗案例,指有網站假冒並尚未開設網上銀行服務的銀行,利用虛假的網站引誘客戶在網上進行轉帳,但其實把資金轉往網站開設者的戶口內。而從2004年開始,有關詐欺亦開始在中國大陸出現,曾出現過多起假冒銀行網站,比如假冒的中國工商銀行網站。

揭秘釣魚

網路釣魚(Phishing),並不是一種新的入侵方法,但是它的危害範圍卻在逐漸擴大,並成為威脅網路安全的最大危害之一。你了解Phishing嗎?與傳統的入侵方式相比,它有什麼顯著特點呢?典型的Phishing案例有哪些?如何防範被Phishing呢?

南方的早春總是伴著綿綿細雨,難得今天是個晴朗天,某服裝公司的張經理帶著十幾個重要員工來到郊外一個魚塘進行垂釣活動。張經理放置好釣具後,便打開了隨身攜帶的筆記本電腦並連上網路,他想利用這點時間處理一下最近的一筆生意。秘書見他在這種時候還離不開工作,便勸他:“經理,今天是遊玩的日子,難得放鬆一下,今天還是不要處理公司業務了吧……您不怕釣竿被魚叼走了?”張經理對秘書笑了笑,看著身前的釣竿緩緩說道:“都說姜太公釣魚,願者上鉤,但是如果不知道提竿的時機,即將到手的魚也會溜走的。等這筆生意談妥,我再休息也不遲。”說罷又繼續低頭敲鍵盤。

生意終於談妥,客戶把貨款轉入張經理的銀行賬戶,張經理笑了:“這條大魚終於被我釣到了。”然後他登上網路銀行賬戶查看轉賬情況。

當頁面上顯示出賬戶剩餘金額時,張經理心裡一緊,接著有了暈眩的感覺:賬戶里原來的存款不翼而飛,頁面里惟有客戶剛剛轉入的貨款,仿佛在嘲笑著張經理。

張經理做夢也沒想到,這一次,他成了別人釣上的魚,而且是大魚。

釋疑網路釣魚

網路釣魚(Phishing),並不是一種新的入侵方法,但是它的危害範圍卻在逐漸擴大,成為最嚴重的網路威脅之一。Phishing就是指入侵者通過處心積慮的技術手段偽造出一些以假亂真的網站和誘惑受害者根據指定方法操作的email等方法,使得受害者“自願”交出重要信息或被竊取重要信息(例如銀行賬戶密碼)的手段。入侵者並不需要主動攻擊,他只需要靜靜等候這些釣竿的反應並提起一條又一條魚就可以了,就好像是“姜太公釣魚,願者上鉤”。

看到這裡,有些讀者可能會說,這不是社會工程學嗎?兩者都是騙人的手段啊。不錯,網路釣魚裡面的確有社會工程學的影子,但是與後者相比,網路釣魚更趨向於技術方面,因為它不僅僅是欺騙,裡面還必須摻入技術成分,否則如果連“垂釣者”自己都無法控制“釣竿”的話,又怎么可能釣到魚呢?

視覺陷阱:網頁背後的釣竿

警察正在分析張經理那台筆記本電腦硬碟里的數據,張經理本人在報案時因心臟病發作而住進了醫院。由於無法得知張經理最後一次登錄網路銀行的時間,而且系統里也沒有感染任何偷盜賬號的後門程式,案件變得有點撲朔迷離起來。

一個分析員無意中打開了Foxmail,發現最後一封信件是銀行傳送的,主題為“XX網路銀行關於加強賬戶安全的通告”,分析員預測案件與這封信件有重大關係,馬上打開閱讀。這是一封HTML網頁模板的信件,內容大意為銀行為了加強賬戶安全而升級了系統,請各位客戶儘快重新設定賬戶密碼,末尾還給出了設定密碼的URL連結。

幕後黑手果然在這裡!分析員馬上查看信件原始碼,很快就找出了其中的貓膩:正如常說的 “說的一套,做的一套”,這個郵件的作者採用了“看的一套,進的一套”這種簡單的欺騙手法,而這個所謂的更改密碼頁面,當然偽造得與真正的銀行頁面完全一致,但是它的“更改密碼”功能卻是把賬號和密碼傳送到了幕後的“垂釣者”手上,然後“垂釣者”登錄上真正的網路銀行改了受害者設定的密碼,並順手牽羊把銀行賬戶里的存款轉移掉。

這樣釣來的魚,即使是小魚也會讓“垂釣者”在夢裡發出笑聲來了,即使一條太小,積累起來的數目也會變得相當可觀了。在金錢的誘惑下,“垂釣者”一次又一次提竿,殊不知,他自己也是被金錢釣竿釣上的一條魚。

拙劣手段成功的關鍵

為什麼如此拙劣的技術卻能頻頻得手呢?在你的實際生活中有沒有遇到類似的情況呢?你會採取什麼樣的預防措施呢?

因為網路釣魚充分利用了人們的心理漏洞,首先,人們收到銀行這類影響力很大的商務郵件時幾乎都會緊張,很多人都不曾懷疑信件的真實性,更會下意識地根據要求打開郵件裡面指定的URL進行操作;其次,頁面打開後,我們通常都只會留意頁面內容而不會注意瀏覽器地址欄的顯示,正是這點讓“垂釣者”有了可乘之機。

其實“垂釣者”們是可以利用IE的URL欺騙漏洞把自己偽裝得更像一回事似的,只是現在IE普遍打了補丁,這種情況下還使用這個漏洞就會“不打自招”了,所以只有極少數“垂釣者”會採用這個方法,有的“垂釣者”根本連個看起來“比較正規”的域名都沒有,而是採用IP位址形式甚至直接光明正大把真實地址顯示在瀏覽器的地址欄里——因為他們知道,除非出現意外情況,否則大部分人根本是不會注意瀏覽器的地址欄的。

這裡順便提一下那封email,為什麼張經理會上當呢?縱然,如果那封email的發件人地址不是銀行網站的,那么白痴都看得出來這是偽造的郵件。

但是問題就出在這裡,這封email的發件人地址清清楚楚寫著該銀行網站的技術支持信箱地址!“垂釣者”是怎么做到的呢?很簡單,一些未經設定的email伺服器並不會驗證用戶信息是否真實,於是騙子用這樣的郵件伺服器傳送一封偽造了發件人地址的信件簡直是易如反掌。反釣魚攻擊是IE 7在安全方面的一個重要更新。每次打開新頁面,為了檢測該頁面是否存在釣魚攻擊,我們可以看到在IE視窗的右下會顯示一個警報的標誌。

看到這個警報的提示,我們可以手動進行反釣魚攻擊的檢測程式,或者打開自動檢測檢測功能。另外,還可以向微軟匯報一個帶有釣魚攻擊的站點URL,微軟的網上資料庫會將此地址收入,並提供給其他用戶作為參考。採用這種群策群力對抗系統威脅的方式,使得遭受攻擊的可能性大大降低。 、

桌面釣魚

由斯里蘭卡安全人員Zer0 Thunder又發現一種更為隱蔽的欺騙方式,並起名為:桌面網路釣魚(desktop phishing)。步驟大致如下:

1、修改HOSTS檔案,將一些需要釣魚的頁面映射本機公網IP,並在本機上製作釣魚頁面。

2、將HOSTS檔案製作成自解壓檔案(解壓路徑設定成原來HOSTS路徑)

3、捆綁其他軟體,通過任意途徑誘導用戶安裝。

這裡,由於釣魚頁面是通過HOSTS跳轉的,所以非常隱蔽!