漏洞介紹

微軟LNK漏洞

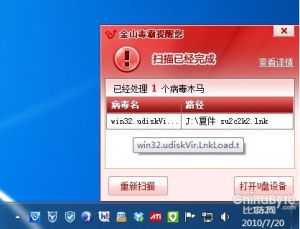

微軟LNK漏洞利用Windows捷徑自動執行0DAY漏洞可以做到:看一眼惡意軟體就中毒,而根本不需要去執行它。這個漏洞將會被廣泛使用,網民須高度重視。

攻擊者利用Windows捷徑自動執行0day漏洞,可以製作一個特殊的lnk檔案(LNK是捷徑檔案的擴展名),當Windows解析這個LNK檔案時,會自動執行指定的惡意程式。這個漏洞最佳利用通道是隨身碟、移動硬碟、數碼存儲卡,也可以是本地磁碟或網路已分享檔案夾,當隨身碟或網路已分享檔案夾存在這樣的攻擊程式時,只需要使用資源管理器,或與資源管理器類似的應用程式查看這個資料夾,不需要手動運行病毒程式,病毒自己就會觸發。

這個漏洞最令人吃驚的地方在於,“不需要雙擊病毒檔案,僅看一眼檔案圖示就中毒”。幾年前,曾經有個叫“新歡樂時光(VBS.KJ)”的病毒廣為流傳,VBS.KJ病毒會在每個資料夾下生成desktop.ini和folder.htt檔案(這兩個檔案控制了資料夾在資源管理器中的顯示)。只要打開被病毒修改過的含有desktop.ini和folder.htt的資料夾,不需要雙擊病毒,看一眼就中毒。現在和新歡樂時光傳播類似的病毒將要出現了,儘管我們現在還沒有看到很多病毒作者利用Windows捷徑漏洞傳播,但相信這種病毒攻擊一定會有。

Windows捷徑自動執行0day漏洞存在所有流行的Windows版本,包括尚未公開發布的Windows 7 SP1 beta和Windows 2008 R2 SP1 beta。意味著,這個風險幾乎遍布所有安裝了Windows的電腦。

解決方案

防止這個漏洞被利用,微軟方面提供了幾個暫時緩解的方案:

1.關閉捷徑圖示的顯示,不過這會讓Windows界面變得奇醜,因為一個個漂亮的桌面圖示和開始選單圖示全都不顯示了。

a.在“開始”-“運行”中輸入regedit.exe,打開註冊表。

b.定位到註冊表HKEY_CLASSES_ROOT\lnkfile\shellex\IconHandler。

c.右鍵IconHandler選擇導出,並保存為IconHandlerbak.reg。

d.重啟EXplorer或者重啟電腦即可,不過在我測試看來桌面變的慘不忍睹。

2.建議企業用戶關閉WebClient服務,個人用戶(一般不使用網路共享資源)可以不必考慮這個問題。

a.在“開始”-“運行”中輸入“Services.msc”,打開服務控制臺

b.找到“WebClient”服務項,如果其正在運行狀態中,請先將其關閉,之後修改啟動類型為“已禁用”。

此方案所帶來的影響:WebDAV請求將不會被傳輸,另外任何明顯依賴於“WebClient”服務的其它服務項會受到影響。

3.關閉隨身碟自動播放可以避免插上隨身碟的動作就中毒,只有手動查看資料夾才有風險。

4.以受限用戶許可權運行計算機可以降低風險。

對於喜歡使用各種Windows美化版的用戶來說,可能麻煩更大一些,這些美化版大都修改了shell32.dll,針對這個Windows捷徑自動執行0day漏洞的修補程式,可能去修補shell32.dll,可能會讓這些美化版出現一些問題。倘若這些真的發生了,那些使用美化版的盜版Windows用戶也許會拒絕這個重要的安全補丁,從而加劇利用此漏洞的病毒傳播。

影響範圍

微軟官方漏洞公告說,Windows XP以後的所有作業系統(包括Windows Vista、Windows 7、Windows Server 2003和Windows Server 2008的各個版本)均受此影響,在中國,這樣的計算機大約有2-3億台。

這個漏洞是7月16日被發現的,到下一個微軟的例行漏洞修復日,還有2-3周的時間。而用戶安裝補丁也需要時間,一直存在很多電腦不打補丁的情況。

據金山毒霸安全實驗室分析,在中國存在大量美化版的盜版Windows,這些盜版Windows可能出現打補丁後,圖示顯示異常,用戶也許會排斥補丁程式。這些因素可能導致較多電腦長期置身於lnk漏洞(捷徑漏洞)的危險之中。