1. IDS的重要性

(1)IDS(入侵檢測系統)網路安全本身的複雜性,被動式的防禦方式顯得力不從心。(2)有關防火牆:網路邊界的設備;自身可以被攻破;對某些攻擊保護很弱;並非所有威脅均來自防火牆外部。

(3)入侵很容易:入侵教程隨處可見;各種工具唾手可得

2. 入侵檢測

●定義:通過從計算機網路或計算機系統中的若干關鍵點收集信息並對其進行分析,從中發現網路或系統中是否有違反安全策略的行為和遭到襲擊的跡象的一種安全技術。●起源:

(1)1980年,James P. Anderson的《計算機安全威脅監控與監視》(《Computer Security Threat Monitoring and Surveillance》)

第一次詳細闡述了入侵檢測的概念;提出計算機系統威脅分類;提出了利用審計跟蹤數據監視入侵活動的思想;此報告被公認為是入侵檢測的開山之作。

(2)1984年到1986年,喬治敦大學的Dorothy Denning和 SRI/CSL的Peter Neumann研究出了一個實時入侵檢測系統模型--IDES(入侵檢測專家系統)

(3)1990年,加州大學戴維斯分校的L. T. Heberlein等人開發出了NSM(Network Security Monitor)

-該系統第一次直接將網路流作為審計數據來源,因而可以在不將審計數據轉換成統一格式的情況下監控異種主機

-入侵檢測系統發展史翻開了新的一頁,兩大陣營正式形成:基於網路的IDS和基於主機的IDS

(4)1988年之後,美國開展對分散式入侵檢測系統(DIDS)的研究,將基於主機和基於網路的檢測方法集成到一起。DIDS是分散式入侵檢測系統歷史上的一個里程碑式的產品。

(5)從20世紀90年代到現在,入侵檢測系統的研發呈現出百家爭鳴的繁榮局面,並在智慧型化和分散式兩個方向取得了長足的進展。

3. IDS基本結構

●事件產生器:負責原始數據採集,並將收集到的原始數據轉換為事件,向系統的其他部分提供此事件。收集的信息包括:系統或網路的日誌檔案;網路流量;系統目錄和檔案的異常變化;程式執行中的異常行為。

注意:入侵檢測很大程度上依賴於收集信息的可靠性和正確性。

●事件分析器:接收事件信息,對其進行分析,判斷是否為入侵行為或異常現象,最後將判斷的結果轉變為告警信息。分析方法有如下三種(重點掌握):

(1)模式匹配:將收集到的信息與已知的網路入侵和系統誤用模式資料庫進行比較,從而發現違背安全策略的行為

(2)統計分析:首先給系統對象(如用戶、檔案、目錄和設備等)創建一個統計描述,統計正常使用時的一些測量屬性(如訪問次數、操作失敗次數和延時等);測量屬性的平均值和偏差將被用來與網路、系統的行為進行比較,任何觀察值在正常值範圍之外時,就認為有入侵發生。

(3)完整性分析(往往用於事後分析):主要關注某個檔案或對象是否被更改。

●事件資料庫:存放各種中間和最終數據的地方。

●回響單元:根據告警信息做出反應。(強烈反應:切斷連線、改變檔案屬性等;簡單的報警)

4. 入侵檢測參數

(1)誤報(false positive):實際無害的事件卻被IDS檢測為攻擊事件。(2)漏報(false negative):一個攻擊事件未被IDS檢測到或被分析人員認為是無害的。

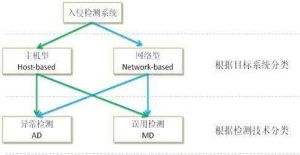

5. 入侵檢測的分類

(1)按照分析方法/檢測原理分類●異常檢測(Anomaly Detection):基於統計分析原理。首先總結正常操作應該具有的特徵(用戶輪廓),試圖用定量的方式加以描述,當用戶活動與正常行為有重大偏離時即被認為是入侵。

前提:入侵是異常活動的子集。指標:漏報率低,誤報率高。

用戶輪廓(Profile):通常定義為各種行為參數及其閥值的集合,用於描述正常行為範圍。

特點:異常檢測系統的效率取決於用戶輪廓的完備性和監控的頻率;不需要對每種入侵行為進行定義,因此能有效檢測未知的入侵;系統能針對用戶行為的改變進行自我調整和最佳化,但隨著檢測模型的逐步精確,異常檢測會消耗更多的系統資源

●誤用檢測(Misuse Detection):基於模式匹配原理。收集非正常操作的行為特徵,建立相關的特徵庫,當監測的用戶或系統行為與庫中的記錄相匹配時,系統就認為這種行為是入侵。

前提:所有的入侵行為都有可被檢測到的特徵。指標:誤報低、漏報高。

攻擊特徵庫:當監測的用戶或系統行為與庫中的記錄相匹配時,系統就認為這種行為是入侵。

特點:採用模式匹配,誤用模式能明顯降低誤報率,但漏報率隨之增加。攻擊特徵的細微變化,會使得誤用檢測無能為力。

(2)按照數據來源分類

●基於主機(HIDS):系統獲取數據的依據是系統運行所在的主機,保護的目標也是系統運行所在的主機。

視野集中;易於用戶自定義;保護更加周密;對網路流量不敏感;

●基於網路(NIDS):系統獲取的數據是網路傳輸的數據包,保護的是網路的正常運行。

偵測速度快;隱蔽性好;視野更寬;較少的監測器;占資源少

●混合型

(3)按照體系結構:集中式;分散式

(4)按照工作方式:離線檢測;線上檢測

6. 基本術語

●Alert(警報):當一個入侵正在發生或者試圖發生時,IDS將發布一個alert信息通知系統管理員●Signatures(特徵):攻擊特徵是IDS的核心,它使IDS在事件發生時觸發。

特徵信息過短會經常觸發IDS,導致誤報或錯報;過長則會影響IDS的工作速度。

●Promiscuous(混雜模式):如果網路接口是混雜模式,就可以“看到”網段中所有的網路通信量,不管其來源或目的地。這對於網路IDS是必要的

入侵檢測技術(異常檢測技術;誤用/濫用檢測技術;入侵誘騙技術;入侵回響技術)

7. 異常檢測技術

●機率統計異常檢測原理:每一個輪廓保存記錄主體當前行為,並定時將當前輪廓與歷史輪廓合併形成統計輪廓(更新),通過比較當前輪廓與統計輪廓來判定異常行為。

優點:可套用成熟的機率統計理論

缺點:①由於用戶行為的複雜性,要想準確地匹配一個用戶的歷史行為非常困難,容易造成系統誤報和漏報;

②定義入侵閾值比較困難,閾值高則誤報率提高,閾值低則漏報率增高。

●神經網路異常檢測

原理:對下一事件的預測錯誤率在一定程度上反映了用戶行為的異常程度。

優點:①更好地表達了變數間的非線性關係,能更好地處理原始數據的隨機特徵,即不需要對這些數據做任何統計假設,並且能自動學習和更新;②有較好的抗干擾能力

缺點:網路拓撲結構以及各元素的權重很難確定

8. 誤用/濫用檢測技術

誤用/濫用檢測技術(專家系統濫用檢測方法、狀態轉換分析濫用檢測方法的原理和優缺點)●專家系統濫用檢測

原理:通過將安全專家的知識表示成If-Then結構的規則(if部分:構成入侵所要求的條件;then部分:發現入侵後採取的相應措施)形成專家知識庫,然後運用推理算法檢測入侵。

注意:需要解決的主要問題是處理序列數據和知識庫的維護(只能檢測已知弱點)

●狀態轉換分析濫用檢測

原理:將入侵過程看作一個行為序列,該行為序列導致系統從初始狀態轉入被入侵狀態。分析時,需要針對每一種入侵方法確定系統的初始狀態和被入侵狀態,以及導致狀態轉換的轉換條件(導致系統進入被入侵狀態必須執行的操作/特徵事件);然後用狀態轉換圖來表示每一個狀態和特徵事件。

缺點:不善於分析過分複雜的事件,也不能檢測與系統狀態無關的入侵

9.入侵誘騙及蜜罐技術

入侵誘騙技術的定義、特點、設計目標;蜜罐技術●定義:用特有的特徵吸引攻擊者,同時對攻擊者的各種攻擊行為進行分析,並進而找到有效的對付方法。

●特點:試圖將攻擊者從關鍵系統引誘開。是一種主動防禦技術。

●設計目的:從現存的各種威脅中提取有用的信息,以發現新型的攻擊工具、確定攻擊的模式並研究攻擊者的攻擊動機。

●蜜罐技術(HONEYPOT):是一種被偵聽、被攻擊或已經被入侵的資源。注意:Honeypot並非一種安全解決方案,它只是一種工具,而且只有Honeypot受到攻擊,它的作用才能發揮出來。

10.入侵回響技術

入侵回響技術(主動回響和被動回響的形式、手段)●主動回響:入侵檢測系統在檢測到入侵後能夠阻斷攻擊、影響進而改變攻擊的進程。

形式:由用戶驅動;系統本身自動執行

基本手段:①對入侵者採取反擊行動(嚴厲方式;溫和方式;介於嚴厲和溫和之間的方式) ②修正系統環境 ③收集額外信息

●被動回響:入侵檢測系統僅僅簡單地報告和記錄所檢測出的問題。

形式:只向用戶提供信息而依靠用戶去採取下一步行動的回響。

基本手段:①告警和通知 ②SNMP(簡單網路管理協定),結合網路管理工具使用。

11. 入侵檢測體系結構

入侵檢測體系結構(主機入侵檢測、網路入侵檢測和分散式入侵檢測的特點、優缺點)●主機入侵檢測(HIDS)

特點:對針對主機或伺服器系統的入侵行為進行檢測和回響。

主要優點:性價比高;更加細膩;誤報率較低;適用於加密和交換的環境;對網路流量不敏感;確定攻擊是否成功。

局限性:①它依賴於主機固有的日誌與監視能力,而主機審計信息存在弱點:易受攻擊,入侵者可設法逃避審計;

②IDS的運行或多或少影響主機的性能;

③HIDS只能對主機的特定用戶、應用程式執行動作和日誌進行檢測,所能檢測到的攻擊類型受到限制;

④全面部署HIDS代價較大。

●網路入侵檢測(NIDS)

項目 HIDS NIDS

誤報 少 一定量

漏報 與技術水平相關 與數據處理能力有關(不可避免)

系統部署與維護 與網路拓撲無關 與網路拓撲相關

檢測規則 少量 大量

檢測特徵 事件與信號分析 特徵代碼分析

安全策略 基本安全策略(點策略) 運行安全策略(線策略)

安全局限 到達主機的所有事件 傳輸中的非加密、非保密信息

安全隱患 違規事件 攻擊方法或手段

特點:利用工作在混雜模式下的網卡來實時監聽整個網段上的通信業務。

主要優點:隱蔽性好;實時檢測和回響;攻擊者不易轉移證據;不影響業務系統;能夠檢測未成功的攻擊企圖.

局限性:①只檢測直接連線網段的通信,不能檢測在不同網段的網路包;

②交換乙太網環境中會出現檢測範圍局限;

③很難實現一些複雜的、需要大量計算與分析時間的攻擊檢測;

④處理加密的會話過程比較困難

●分散式入侵檢測(DIDS)

一般由多個協同工作的部件組成,分布在網路的各個部分,完成相應的功能,分別進行數據採集、數據分析等。通過中心的控制部件進行數據匯總、分析、對入侵行為進行回響。