英文單詞

desktop 名詞n.

英音:['desktɔp]

美音:['dɛsktɑp]

釋義

1. 桌上型電腦

The systems are packaged in three basic models: desktop, deskside and rack-mount.

該系統有三種機型:桌上型、桌邊型和架上型。

2. 桌面

3. 桌面,壁紙

4. 桌上型的

My computer is a desktop computer of excellent quality.

我的計算機是品質卓越的台式計算機。

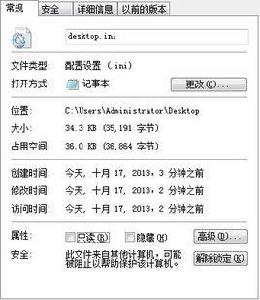

Desktop.ini檔案

資料夾圖示

[.ShellClassInfo]

InfoTip=注釋

IconFile=圖示檔案的路徑

IconIndex=選擇要使用檔案中的第幾個圖示

自定義圖示檔案,其擴展名可以是.exe、.dll、.ico等。

資料夾背景

[ExtShellFolderViews]

{BE098140-A513-11D0-A3A4-00C04FD706EC}={BE098140-A513-11D0-A3A4-00C04FD706EC}

[{BE098140-A513-11D0-A3A4-00C04FD706EC}]

Attributes=1

IconArea_Image=11.jpg

[.ShellClassInfo]

ConfirmFileOp=50

其中11.jpg是圖片,把以上內容用記事本保存為desktop.ini ,和背景圖片一起放在要改變背景的資料夾內。為了防止誤刪,可以把desktop.ini和圖片設為隱藏屬性。

標示特殊資料夾

系統中有一些特殊的資料夾,如資源回收筒、我的電腦、我的文檔、網上鄰居等。這些資料夾的標示有兩種方法:

1.直接在資料夾名後續上一個"."在加對應的CLSID

例:把一個資料夾命名為

新建資料夾.{20D04FE0-3AEA-1069-A2D8-08002B30309D}

(注意!“新建資料夾”後有一個“.”)

這個資料夾的圖示會變為“我的電腦”圖示,雙擊該資料夾會打開“我的電腦”。

查看CLSID

在註冊表中展開HKEY_CLASSES_ROOT\CLSID\,在CLSID分支下面就可以看到很多的ID,這些ID對應的都是系統裡面不同的程式,檔案,系統組件等

常見組件類對應的CLSID:

我的文檔:450D8FBA-AD25-11D0-98A8-0800361B1103

我的電腦:20D04FE0-3AEA-1069-A2D8-08002B30309D

網上鄰居:208D2C60-3AEA-1069-A2D7-08002B30309D

資源回收筒:645FF040-5081-101B-9F08-00AA002F954E

Internet Explorer:871C5380-42A0-1069-A2EA-08002B30309D

控制臺:21EC2020-3AEA-1069-A2DD-08002B30309D

撥號網路/網路連線 :992CFFA0-F557-101A-88EC-00DD010CCC48

任務計畫 :D6277990-4C6A-11CF-8D87-00AA0060F5BF

印表機(和傳真):2227A280-3AEA-1069-A2DE-08002B30309D

歷史資料夾:7BD29E00-76C1-11CF-9DD0-00A0C9034933

ActiveX快取資料夾: 88C6C381-2E85-11D0-94DE-444553540000

公文包: 85BBD920-42A0-1069-A2E4-08002B30309D

2.第二種是通過一個desktop.ini檔案

還以我的電腦為例:

新建一個資料夾,名字隨便,然後在其下邊建立desktop.ini檔案,內容如下:

[.ShellClassInfo]

CLSID={相應的ID}

注:有部分病毒會建立這樣的資料夾以達到隱藏自身的目的.另外這也是一種我們隱藏小秘密的方法.

標示資料夾所有者

這通常見於我的文檔等如我的文檔里就有這樣一個檔案,內容如下:

[DeleteOnCopy]

Owner=Administrator

Personalized=5

PersonalizedName=My Documents

改變資料夾顏色

關於這項功能的實現需要註冊一個.dll檔案ColorFolder.dll。具體情況本人由於未曾嘗試,故不能提供相應內容,以下是本人在網上搜到的以供參考。

改變資料夾顏色 :

[.ShellClassInfo]

IconFile=ColorFolder.dll

IconIndex=0

保存為desktop.ini檔案,連同ColorFolder.dll檔案(Mikebox網盤裡有下載)

同時添加背景圖片及改變資料夾內檔案名稱顏色:

[ExtShellFolderViews]

IconArea_Text=0x000000FF

Attributes=1

IconArea_Image=bg04.jpg

[.ShellClassInfo]

ConfirmFileOp=0

把名字為bg04.jpg的圖片也放到同一個資料夾里,再在原有代碼下再加上以上這些就可以改變資料夾的背景圖片了!更換bg04.jpg圖片,並修改紅色位置的名稱(bg04.jpg)為更換後的圖片名,就可以設定成為你喜歡的背景圖片(建議選用jpg格式的)!修改0x000000FF就可以變檔案顏色為你想要的顏色!0x000000FF為紅色,0x00008000為綠色,0x0000FF00為草綠色,0x00FF0000為藍色,0x00FFFFFF為白色!(改變顏色也要有動態程式庫檔案的支持)

註冊動態程式庫:請在開始〉〉〉運行中輸入:"regsvr32 ColorFolder.dll"(不包括引號,regsvr32和ColorFolder.dll之間有空格!)註冊動態程式庫到系統即可!

修改完desktop.ini檔案後,需要運行(attrib +s 相應資料夾的路徑)命令才會生效!

對於此檔案的錯誤認識

由於有部分病毒會在資料夾下創建desktop.ini檔案,目前很多朋友對該檔案產生了錯誤的認識,認為是病毒檔案。其實這是錯誤的,desktop.ini與病毒並沒有多深的淵源, 下面介紹desktop.ini的用處:(desktop.ini 還有一個特殊的CLSID,修改後能讓資料夾和捷徑一樣的功能,當然只能指向資料夾。

Desktop.ini病毒

病毒概述

該病毒為Windows平台下集成執行檔感染、網路感染、下載網路木馬或其它病毒的複合型病毒,病毒運行後將自身偽裝成系統正常檔案,以迷惑用戶,通過修改註冊表項使病毒開機時可以自動運行,同時病毒通過執行緒注入技術繞過防火牆的監視,連線到病毒作者指定的網站下載特定的木馬或其它病毒,同時病毒運行後枚舉區域網路的所有可用共享,並嘗試通過弱口令方式連線感染目標計算機。

運行過程過感染用戶機器上的執行檔,造成用戶機器運行速度變慢,破壞用戶機器的執行檔,給用戶安全性構成危害。

病毒主要通過已分享資料夾、檔案捆綁、運行被感染病毒的程式、可帶病毒的郵件附屬檔案等方式進行傳播。

危害檔案

1、病毒運行後將自身複製到Windows資料夾下,檔案名稱為:

%SystemRoot%\rundl132.exe

2、運行被感染的檔案後,病毒將病毒體複製到為以下檔案:

%SystemRoot%\logo_1.exe

3、同時病毒會在病毒資料夾下生成:

病毒目錄\vdll.dll

4、病毒從Z盤開始向前搜尋所有可用分區中的exe檔案,然後感染所有大小27kb-10mb的執行檔,感染完畢在被感染的資料夾中生成:

_desktop.ini (檔案屬性:系統、隱藏。)

5、病毒會嘗試修改%SysRoot%\system32\drivers\etc\hosts檔案。

6、病毒通過添加如下註冊表項實現病毒開機自動運行:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]

"load"="C:\\WINNT\\rundl132.exe"

[HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Windows]

"load"="C:\\WINNT\\rundl132.exe"

7、病毒運行時嘗試查找窗體名為:"RavMonClass"的程式,查找到窗體後傳送訊息關閉該程式。

8、枚舉以下防毒軟體進程名,查找到後終止其進程:

Ravmon.exe

Eghost.exe

Mailmon.exe

KAVPFW.EXE

IPARMOR.EXE

Ravmond.exe

9、同時病毒嘗試利用以下命令終止相關殺病毒軟體:

net stop "Kingsoft AntiVirus Service"

10、傳送ICMP探測數據"Hello,World",判斷網路狀態,網路可用時,

枚舉區域網路所有共享主機,並嘗試用弱口令連線\\IPC$、\admin$等已分享資料夾,連線成功後進行網路感染。

11、感染用戶機器上的exe檔案,但不感染以下資料夾中的檔案:

system

system32

windows

Documents and settings

system Volume Information

Recycled

winnt

Program Files

Windows NT

WindowsUpdate

Windows Media Player

Outlook Express

Internet Explorer

ComPlus Applications

NetMeeting

Common Files

Messenger

Microsoft Office

InstallShield Installation Information

MSN

Microsoft Frontpage

Movie Maker

MSN Gaming Zone

12、枚舉系統進程,嘗試將病毒dll(vdll.dll)選擇性注入以下進程名對應的進程:

Explorer

Iexplore

找到符合條件的進程後隨機注入以上兩個進程中的其中一個。

13、當外網可用時,被注入的dll檔案嘗試連線一些網站下載並運行相關程式,位置具體為:c:\1.txt、:%SystemRoot%\0Sy.exe、:%SystemRoot%\1Sy.exe、:%SystemRoot%\2Sy.exe

14、病毒會將下載後的"1.txt"的內容添加到以下相關註冊表項:

[HKEY_LOCAL_MACHINE\SOFTWARE\Soft\DownloadWWW]

"auto"="1"

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows]

"ver_down0"="[boot loader]\\\\\\\\\\\\\\\\ "

"ver_down1"="[boot loader]

timeout=30

[operating systems]

multi(0)disk(0)rdisk(0)partition(1)\\WINDOWS=\"Microsoft Windows XP Professional\" ////"

"ver_down2"="default=multi(0)disk(0)rdisk(0)partition(1)\\WINDOWS

[operating systems]

multi(0)disk(0)rdisk(0)partition(1)\\WINDOWS=\"Microsoft Windows XP Professional\" /////"

DESKTOP病毒的清除方法

1、釋放自身以及感染exe檔案後生成

C:\WINDOWS\rundl132.exe

C:\WINDOWS\logo_1.exe

病毒所在目錄\vidll.dll

2、添加註冊表信息

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]

“load” “C:\WINDOWS\rundl132.exe”

[HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Windows]

“load” “C:\WINDOWS\rundl132.exe”

[HKEY_LOCAL_MACHINE\SOFTWARE\Soft\DownloadWWW]

“auto”=“1”

3、感染部分exe檔案,並在被感染exe檔案所在目錄釋放_desktop.ini

4、修改hosts檔案

C:\WINDOWS\system32\drivers\etc\hosts

5、vidll.dll插入到進程explorer.exe或iexplore.exe

6、停掉部分安全軟體的進程

解決過程

1、關閉rundl132.exe的進程,並刪除

C:\WINDOWS\rundl132.exe

2、搜尋找到並刪除vidll.dll

可以通過SSM自動啟動來禁用vidll.dll,重新啟動後刪除vidll.dll

或停止其插入的進程,再刪除該dll檔案,如果它插入了explorer.exe這個進程,那么

打開任務管理器(ALT CTRL Delete),結束掉explorer.exe這個進程,刪除vidll.dll檔案

然後用任務管理器上面的標籤 檔案===新建任務===瀏覽,找到並運行

C:\WINDOWS\Explorer.exe

3、刪除其在註冊表中創建的信息及其他病毒檔案_desktop.ini、logo_1.exe

4、修復被更改的hosts檔案,hosts檔案用記事本打開

C:\WINDOWS\system32\drivers\etc\hosts

DESKTOP的清除方式

電腦中了desktop.ini病毒之後會在硬碟所有的分區內創建若干個諸如desktop_1.ini、desktop_2.ini之類的病毒體,一般在系統下刪除這些檔案中的任何一個,病毒馬上就會新建一個一樣的檔案。通常遇到這樣的病毒體,我們可以一次性在DOS下刪除所有分區的病毒體,這個就需要藉助批處理了。具體做法如下:

打開記事本,然後複製如下代碼進去:

再改成bat格式

cd \

c:

del Desktop_*.ini /f /s /q /ah

cd \

d:

del Desktop_*.ini /f /s /q /ah

cd \

e:

del Desktop_*.ini /f /s /q /ah

cd \

f:

del Desktop_*.ini /f /s /q /ah

cd \

g:

del Desktop_*.ini /f /s /q /ah

然後雙擊運行即可刪除所有的病毒體了。

常見疑問

1:管理工具資料夾裡面的desktop.ini中[LocalizedFileNames]這個什麼意思?

答:[LocalizedFileNames]是“局限性檔案名稱稱”也就是控制檔案的標識。

2:一個desktop.ini裡面

[.shellclassinfo]

LocalizedResourceName=@%SystemRoot%\system32\shell32.dll,-21762

這個起什麼作用?

前面LocalizedResourceName這個又是起什麼作用?

後面-21762這個又是起什麼作用?根據什麼原理?

答:LocalizedResourceName是“局限性資源名稱”後面的是名稱引用的地址,注意SHELL32.DLL動態程式庫中記錄了很多這類的信息,還包括圖示ICO的地址,最後的-21762是一個ID,也可以理解成INDEX索引。

3:一個desktop.ini裡面

InfoTip是指向資料夾時的說明,

但是[email protected],-12690這個什麼意思

答:參考第二個問題就不難理解了,infotip是“信息提示”後邊連線還是SHELL32.DLL。後面的-12690也是一個索引編號。

4:一個desktop.ini裡面

IconFile是指圖示的資料夾路徑

IconFile=%SystemRoot%\system32\SHELL32.dll

ICONINDEX=-238是指圖表檔案名稱,

但是-238是哪個圖示,這些圖示放在哪個資料夾,

怎么可以清楚的看到這些圖示的列表,

以及外面引用的數字代表的是哪個圖示,比如說-238是代表哪個圖示。

答:繼續參考前兩個問題的答案,ICONFILE是“ICO圖示檔案”,後面的我不再多解釋了。至於如何找到這個圖示,可以通過任意一個捷徑的屬性中的選擇圖示選項中查找圖片,然後再對照索引來定位所指定的圖片。

5:一個desktop.ini裡面

[DeleteOnCopy]

Owner=Jed

Personalized=14

PersonalizedName=My Videos

這些什麼意思?

答:這應該是“我的文檔”中“我的視頻”資料夾中的desktop.ini。“Owner=Jed”的意思是當前資料夾是屬於“Jed”這個用戶的,“Personalized=14”的意思是私人使用的私有化屬性,14是什麼意思沒弄明白,“PersonalizedName=My Videos”的意思是此私有文檔名稱為“My Videos”。

6:一個desktop.ini裡面,開頭

; ==++==

;

; Copyright (c) Microsoft Corporation. All rights reserved.

;

; ==--==

這些是什麼意思?

是不是跟HTML代碼的<!-- -->中注釋的功能一樣呢?

如果是,那具體的格式是什麼?

答:這個很簡單,是指此段代碼的所有權為“Microsoft”。這個很多地方都能看到,比如很多網站下面會寫明“Copyright (c) 某某公司 Corporation. All rights reserved.”意思就是所有權歸屬。

7:一個desktop.ini裡面

[.ShellClassInfo]

CLSID=

ConfirmFileOp=1

InfoTip=Contains application stability information.

這個什麼意思?

答:這應該是受系統保護的資料夾中的desktop.ini,是用來指明ShellClass信息的,“CLSID=”是指class的ID在註冊表中的地址是“1D2680C9-0E2A-469d-B787-065558BC7D43”,“InfoTip=Contains application stability information”為信息提示。請參考第3個問題的答案。

8:xp字型檔夾(c:\windows\fonts\)中的desktop.ini

[.ShellClassInfo]

UICLSID=

這個什麼意思?

答:參考第7個問題不難理解,“UICLSID=”的意思是字型樣式的ID在註冊表中的地址為“BD84B380-8CA2-1069-AB1D-08000948F534”。

9:xp中C:\Documents and Settings\Default User\SendTo\desktop.ini中的

[LocalizedFileNames]

郵件接收者[email protected],-4

桌面捷徑[email protected],-21

什麼意思?

答:“LocalizedFileNames”的意思就不說了,前面有。後面的問題直接按英文意思解釋就可以了,一個是“郵件接收者”一個是“桌面捷徑”,分別使用的動態程式庫都是“sendmail.dll”只是ID不同,一個是4、一個是21。

10:一個desktop.ini

-----------------------------------

[.shellclassinfo]

iconindex=mainicon

iconfile=d:\千千靜聽\\ttplayer.exe

-----------------------------------

中的mainicon改成1或者2的話,外面資料夾的圖示會改變,

但是iconfile=*.*是支持什麼格式的圖示呢?我只知道exe程式圖示是支持的,ico格式應該也能支持,

試了BMP。JPG之類的都是不支持的。

答:“iconindex=mainicon ”的意思是ICO圖示索引為主圖片,也就是默認圖示。“iconfile=d:\千千靜聽\\ttplayer.exe ”說明圖示檔案的位置是“d:\千千靜聽\\ttplayer.exe ”,這裡要解釋一下,一般EXE檔案中都包含ICO圖示檔案,還有就是WINDOWS的圖示不支持BMP、JPG、GIF等圖片格式,如果想使用的話可以用ICO檔案轉換工具進行轉換,另外在編程軟體中都會提供此類轉換功能。

11:ConfirmFileOp=0這句什麼意思?

答:確認檔案選項為0,至於0代表什麼設定個人估計是默認設定,不行你換成1看看有什麼變化。