背景來源

目前,網路空間的安全態勢是“易攻難守”,基本原因可歸結為以下兩個方面:

當前網路空間存在“未知的未知威脅”或稱之為不確定威脅。此類威脅通常基於信息系統軟硬構件中的漏洞,或者在全球化時代產業鏈中蓄意植入軟硬體後門實施人為攻擊。以人類目前的科技水平和認知能力,尚無法從理論層面對給定的複雜信息系統做出無漏洞、無後門的科學判定,也無法從工程層面徹底避免設計缺陷或完全杜絕後門,這使得 基於防禦方未知漏洞後門或病毒木馬等實施的攻擊成為網路空間最大的安全威脅 。

網路空間現有防禦體系是基於威脅特徵感知的精確防禦。建立在“已知風險”或者是“已知的未知風險”前提條件上,需要攻擊來源、攻擊特徵、攻擊途徑、攻擊行為等先驗知識的支撐,在防禦機理上屬於“後天獲得性免疫”,通常需要加密或認證功能作為“底線防禦”。顯然,在應對基於未知漏洞後門或病毒木馬等未知攻擊時存在防禦體制和機制上的脆弱性。尤其在系統軟硬構件可信性不能確保的生態環境中,對於不確定威脅除了“亡羊補牢”外幾乎沒有任何實時高效的應對措施,也不能絕對保證加密認證環節或功能不被蓄意旁路或短路。此外,現有信息系統架構的靜態性、相似性和確定性也給攻擊者提供了目標識別、防禦行為探測、攻擊技術試驗完善和打擊效果評估等諸多便利。同時,絕大多數信息系統都沿用單一處理空間資源共享運行機制,入侵者只要能進入這個空間就可能通過資源共享機制實現所期望的操作,這也是諸多網路攻擊理論的重要基礎條件之一,包括時下突破“物理隔離網路”用到的“側信道”攻擊原理。於是, 信息系統架構與機制的確定性、 被動防禦體制的脆弱性和 缺乏主動免疫機制等關鍵要害問題共同構成了網路空間最大的安全黑洞 。

網路空間擬態防禦理論,就是要打破傳統信息系統和防禦方法的思想“桎梏”,從根本上清理漏洞後門和病毒木馬充斥的惡劣網路環境。

基本概念

在鄔院士發表的學術論文《網路空間擬態防禦研究》中,陳述了CMD的基本概念:

公理基礎

公理1:“給定功能和性能條件下,往往存在多種實現算法”。

這些多樣化的異構算法在給定功能上總是等價的且與實現複雜度無關。假如這些算法的並集或交集運算結果也能滿足等價性要求,則無論怎樣的策略調度或動態組合這些異構算法都不會改變給定的功能。於是,從攻擊者視角觀察之,目標對象的視在功能與結構之間的映射關係不再是唯一的或確定的,防禦方可以利用這一性質實現主動防禦。

公理2:“人人都存在這樣或那樣的缺點,但極少出現在獨立完成同樣任務時,多數人在同一個地方、同一時間、犯完全一樣錯誤的情形”。

這為異構冗餘架構多模裁決機制在可靠性領域對軟硬體隨機性故障實施容錯處理提供了基本理論依據。同時也意味著網路空間基於未知漏洞後門、木馬病毒等的確定或不確定威脅,通過動態異構冗餘物理架構也能轉化為可用機率描述的風險控制問題,除非攻擊者擁有非配合條件下的異構空間多元目標協同攻擊的資源和能力,並能在動態異構冗餘架構中形成多數或一致性的錯誤表達,否則任何攻擊都難以從多模裁決機制下實現成功逃逸。

實現架構

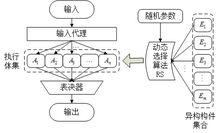

DHR結構示意圖

DHR結構示意圖動態異構冗餘(Dynamic Heterogeneous Redundancy,DHR)架構是實現擬態防禦的一種原理性方法,以可靠性領域非相似余度結構(DissimilarRedundancyStructure,DRS)為基礎,導入多維動態重構機制,使其具有了DRS的高可靠特性,同時又具備擬態防禦的高安全性。

網路空間擬態防禦

網路空間擬態防禦 網路空間擬態防禦

網路空間擬態防禦 網路空間擬態防禦

網路空間擬態防禦 網路空間擬態防禦

網路空間擬態防禦該構造由輸入代理、異構構件集、策略調度算法、執行體集和多模表決器組成。如圖所示,異構構件集和策略調度組成執行集的多維動態重構支撐環節。標準化的軟硬體模組可以組合出 種功能等價的異構構件體集合,按特定的策略調度算法動態的從集合 中選出 個構件體作為一個執行體集 ,系統輸入代理將輸入轉發給當前服務集中各執行體,這些執行體的輸出矢量提交給表決器進行表決,得到系統輸出。

擬態括弧

在DHR結構中,系統的輸入代理將輸入轉發給當前服務集中各執行體,這些執行體的輸出矢量提交給表決器進行表決,得到系統輸出。我們將輸入代理和多模表決器通稱為“擬態括弧”(Mimic Bracket, MB)。

擬態防禦界

擬態左右括弧即輸入代理和表決器在邏輯上或空間上一般是獨立的,且功能上聯動。MB限定的保護範圍稱為擬態防禦界(Mimic Defense Boundary, MDB),簡稱擬態界,通常情況是一個存在未知漏洞後門等軟硬體代碼缺陷或病毒木馬等惡意軟硬體代碼的“有毒帶菌”異構冗餘執行環境。該環境中的異構執行體,在給定功能給定輸入序列條件下,往往可以得到完全一致的輸出序列。

DHR的抗攻擊性

首先,該機制在防禦方可控或代價可接受條件下,能使系統對攻擊者呈現出相當程度上的不確定性,為靜態確定的DRS結構存在的安全隱患提供了強有力的解決手段;也能將區別於錯誤故障的人為攻擊行動的必然性強制轉化極小機率的風險控制問題,即確定或不確定威脅都能被DHR物理機制歸一化為應對隨機性故障的可靠性問題。其次,研究經驗表明,使同構冗餘部件間做到精確協同已經極具挑戰性,DHR的異構特性使得協同攻擊變得更加困難;動態性和隨機性能夠進一步提升多方參與具有一致性或協同性要求的行動的不確定度;多模判決環節又在機理上顯著提升了非配合條件下的協同攻擊難度。

DHR構造的意義

倘諾對同一功能的異構執行體集合中的元素採取諸如動態化策略的調度,或是元素自身實施可重構、可重組、可重建、可重定義、虛擬化等廣義動態化技術,那么在保證系統功能、性能及抗攻擊與可靠性指標的前提下,可以簡化或弱化非相似余度構架中苛刻的相異性設計要求。

此結論對於後全球化時代,在開放式產業鏈、供應鏈環境下,套用開源軟硬體或中間件等可信度不可控構件組成安全可信系統,降低產品全壽命周期成本,有著十分重要的工程意義。

運行機制

即“去協同化”條件下的多模策略裁決和多維動態重構機制,能將複雜系統攻擊面的高難度高代價工程問題,轉變為空間獨立的、功能簡單的“擬態括弧”之軟硬部件攻擊表面的縮小問題。並且,能使異構冗餘體之間可能存在的顯性或隱性關聯性降至最低,給攻擊者造成非配合條件下異構空間多元目標動態協同攻擊的難度。這使得網路空間“自主可控、安全可信”戰略的工程實現難度,從保障全產業鏈“不得有安全短板”,降低到只需在個別環節或關鍵部件“嚴防死守”即可。

安全思想

藉助“移動攻擊面”(Moving Attack Surface, MAS)思想 ,CMD系統可以視為一種視在功能不變條件下,以攻擊者不可預測的方式部署多維度攻擊面的主動防禦系統。由於各功能等價執行體的構造及環境存在時空維度上的多元異構性,使得攻擊者(包括潛伏者)可以利用的資源在時空維度上存在不確定性,巨觀上表現為攻擊面總是在做不規則的移動。尤其對那些需要多步驟上傳數據包或回送數據包才能達成目的的複雜攻擊任務,其可實現性前提幾乎無法保證。

安全增益

CMD通過純粹架構內生機理獲得一種非線性安全增益,稱為擬態防禦增益(Mimic Defense Gain, MDG)。MDG是“內生”的,與現有的安全防護技術,如加密認證、防火牆過濾、查毒防毒、木馬清除等入侵檢測、預防、隔離和清除措施,在機理上無依賴關係,漏洞修補、後門封堵或惡意代碼清除等傳統的增量修補手段只是作為穩定防禦效果的補充性措施且無實時性要求。但是,融合使用傳統的安全技術可以使擬態系統的異構性得到顯著增強,從而使目標對象的防禦能力獲得超非線性提升。

技術路線

CMD在技術上以融合多種主動防禦要素為宗旨:

以異構性、多樣或多元性改變目標系統的相似性、單一性;

以動態性、隨機性改變目標系統的靜態性、確定性;

以異構冗餘多模裁決機制識別和禁止未知缺陷與未明威脅;

以高可靠性架構增強目標系統服務功能的柔韌性或彈性;

以系統的視在不確定屬性防禦或拒止針對目標系統的不確定性威脅。

1.以異構性、多樣或多元性改變目標系統的相似性、單一性;

2.以動態性、隨機性改變目標系統的靜態性、確定性;

3.以異構冗餘多模裁決機制識別和禁止未知缺陷與未明威脅;

4.以高可靠性架構增強目標系統服務功能的柔韌性或彈性;

5.以系統的視在不確定屬性防禦或拒止針對目標系統的不確定性威脅。

可以用基於DHR的一體化技術架構集約化地實現上述目標。

擬態防禦界

擬態防禦界 MDB,簡稱擬態界,內包含若干組定義規範、協定嚴謹的服務(操作)功能。通過這些標準化協定或規範的一致性或符合性測試,可判定多個異構(複雜度不限的)執行體在給定服務(操作)功能上甚至性能上的等價性。即通過擬態界面的輸入輸出關係的一致性測試可以研判功能執行體間的等價性,包括給定的異常處理功能或性能的一致性。擬態界面所定義功能的完整性、有效性和安全性是擬態防禦有效性的前提條件,界面未明確定義的功能(操作)不屬於擬態防禦的範圍(但也可能存在衍生的保護效應)。換句話說,如果攻擊行動未能使擬態界上的輸出矢量表現不一致時,擬態防禦機制不會做出任何反應。因此,合理設定、劃分或選擇擬態防禦界在工程實現上是非常關鍵的步驟。

需要特彆強調的是,擬態界外的安全問題不屬於擬態防禦的範圍。例如,由釣魚、在服務軟體中捆綁惡意功能、在跨平台解釋執行檔案中推送木馬病毒代碼、通過用戶下載行為攜帶有毒軟體等不依賴擬態界內未知漏洞或後門等因素而引發的安全威脅,擬態防禦效果不確定。

擬態逃逸

擬態逃逸(Mimic Escape,ME)指攻擊者能夠成功地使擬態界內異構冗餘執行體同時產生完全一致或多數一樣的錯誤,從而可以穿過擬態防禦裁決環節的攔截達成攻擊目的。擬態逃逸由於動態異構冗餘機理的作用應當不具有穩定的表現效果,屬於不能用機率表述的不確定性問題,通俗的說就是“即使攻擊成功,也可能就是一次”。

擬態呈現

擬態呈現(Mimic Present,MP)指攻擊者看到的目標對象外在服務功能與其實現結構之間的視在關係。這種關係越複雜、越不確定、越多樣化目標對象的防禦行為和環境就越不可預測,攻擊鏈的創建和維持難度就越大,攻擊任務的可規劃性與攻擊成果的可利用性就越低。當異構冗餘體數量和種類確定時,執行體集合的調度和生成策略與擬態呈現水平強相關。

安全等級

目前,擬態防禦的安全等級可劃分為以下層次:

完全螢幕蔽級

如果給定的擬態防禦界內受到來自外部的入侵或“內鬼”的攻擊,所保護的功能、服務或信息未受到任何影響,並且攻擊者無法對攻擊的有效性作出任何評估,猶如落入“信息黑洞”,稱為完全螢幕蔽級,屬於擬態防禦的最高級別。

不可維持級

給定的擬態防禦界內如果受到來自內外部的攻擊,所保護的功能或信息可能會出現機率不確定、持續時間不確定的“先錯後更正”或自愈情形。對攻擊者來說,即使達成突破也難以維持或保持攻擊效果,或者不能為後續攻擊操作給出任何有意義的鋪墊,稱為不可維持級。

難以重現級

給定的擬態防禦界內如果受到來自內外部的攻擊,所保護的功能或信息可能會出現不超過t時段的“失控情形”,但是重複這樣的攻擊卻很難再現完全相同的情景。換句話說,相對攻擊者而言,達成突破的攻擊場景或經驗不具備可繼承性,缺乏時間維度上可規劃利用的價值,稱為難以重現級。

等級劃定原則

可以根據不同套用場景對安全性與實現代價的綜合需求定義更多的防禦等級,在安全性上需要重點考慮以下四方面因素:給攻擊行動造成的不同程度的不確定性則是擬態防禦的核心;不可感知性使得攻擊者在攻擊鏈的各個階段都無法獲得防禦方的有效信息;不可保持性使得攻擊鏈失去可利用的穩定性;不可再現性使得基於探測或攻擊積澱的經驗,難以作為先驗知識在後續攻擊任務中加以利用等。

適用域

網路空間擬態防禦

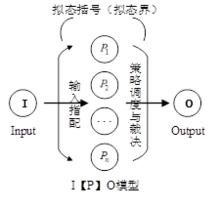

網路空間擬態防禦在具有函式化的輸入輸出關係或滿足IPO模型的條件下,用來解決服務的功能、性能和重要信息資源必須顯性、健壯提供的問題;對初始投資或產品價格不敏感;空間或功耗條件可接受,且存在標準或可歸一化的功能接口與協定規範,並具備多元或多樣化處理條件;對系統或裝置的可靠性與可用性存在傳統安全性和網路空間非傳統安全雙重要求的場合。

需要指出的是,在滿足上述條件下,凡是目標算法確定且存在其他等價算法的套用場合都適合實施擬態防禦。即使諸如科學計算類的課題或者工業控制領域中的套用,由於功能等價的不同算法之間的結果精度可能存在差異(如精確到小數點後幾位),或者控制量的值域是一個範圍,也可以採用“精度掩碼”或“預期範圍”等策略的判定方式進行多模裁決。

套用進展

CMD理論的原型驗證系統目前已經通過測試驗證和專家評估,已研和在研技術產品有:

擬態web伺服器 Mimic Web Server

擬態路由器 Mimic Router

擬態雲 MimicCloud

擬態檔案和存儲系統 Mimic File and storage system

擬態工業控制處理器 Mimic industrial control processor

擬態現象

網路空間擬態防禦的思想來源是自然界的擬態現象:

一種生物在色彩、紋理和形狀等特徵上模擬另一種生物或環境,從而使一方或雙方受益的生態適應現象,稱為擬態現象(Mimic Phenomenon, MP)。按防禦行為分類可將其列入基於內生機理的主動防禦範疇,我們稱之為“擬態偽裝”(Mimic Guise,MG)。如果生物體不僅在色彩、紋理和形狀上,而且在行為和形態上也能模擬另一種生物或環境的擬態偽裝,就可稱之為“擬態防禦”(Mimic Defense,MD)。具體到網路空間防禦領域,假如目標對象給定服務功能和性能不變前提下,其內部架構、冗餘資源、運行機制、核心算法、異常表現等環境因素,以及可能附著其上的未知漏洞後門或木馬病毒等也都可以做策略性的時空變化。那么,這樣的防禦體制機制我們稱之為“網路空間擬態防禦”。

擬態計算

擬態計算,能根據不同任務、不同時段、不同負載情況、不同效能要求、不同資源占用狀況等條件或參數,動態的選擇構成與之相適應的解算環境,以基於主動認知的動態變結構計算提升系統的處理效能。擬態計算機,作為其工程化實現,已經在2013被兩院院士評為中國和世界十大科技進展。

擬態防禦,則充分挖掘了變結構計算中機理上的內生抗攻擊屬性。由於具有動態性和隨機性的外在表象,在攻擊者眼裡,擬態計算系統似乎以規律不定的方式在多樣化環境間實施基於時空維度上的主動跳變或快速遷移,表現出很強的動態性、異構性、隨機性等不確定性特點,難以觀察和作出預測,從而增大了構建基於漏洞和後門等的攻擊鏈難度與代價。

總之,擬態計算和擬態防禦本質上都是一種功能等價條件下的變結構計算和處理架構,擬態計算通過變結構計算來提高處理效能,擬態防禦通過變結構計算那來提供主動防禦能力。

相關比較

移動目標防禦(Moving Target Defense, MTD),也稱為動態目標防禦,是美國科學技術委員會提出的網路空間“改變遊戲規則”的技術之一。CMD 與 MTD 的不同表現在以下方面:

技術路線不同

擬態防禦是一種源自可靠性領域容錯思想的體系架構技術,基本形態是將靜態的非相似余度“容錯”架構轉變為動態異構冗餘的“容侵”架構。移動目標防禦則源自加密或擾碼思想,典型的做法諸如將指令、地址、數據等動態化、隨機化、多樣化。

技術體系不同

擬態防禦是基於動態異構冗餘原理的系統架構技術,具有“服務功能提供、可靠性保障、安全防禦”三位一體的集約化屬性,與功能等價的異構冗餘軟硬構件技術細節無關。移動目標防禦則是離散的點防禦技術,屬於非體系化技術的簡單“堆砌”,對防禦目標不透明。

實施空間不同

擬態防禦強調在動態異構冗餘架構上實施,異構冗餘體在物理或邏輯空間上是獨立的與共享資源運行機制弱相關。移動目標防禦通常與目標對象共用同一處理空間,依賴共享資源調度運行機制,需要消耗目標對象的處理資源影響正常服務的性能。

實現手段不同

擬態防禦要求目標對象有功能等價的多元化冗餘軟硬構件作為實現支撐,即在不影響服務功能性能的前提下,通過增加軟硬體資源的方式來提升安全性。而移動目標防禦主要在給定資源情況下利用軟體手段實現動態化、多樣化和隨機化,通過消耗目標系統資源和降低服務性能的方式換取安全性。

攻擊難度不同

擬態防禦的經典方法是用功能等價的多個動態可重構部件,組成具有多模裁決機制的冗餘工作環境,對於同一個輸入激勵產生的多路異構執行體的輸出進行多模裁決,通常情況下只有冗餘執行體的交集功能才可能在同一激勵下輸出一致的回響結果。任何基於特定執行體的攻擊,或者針對不同執行體的同時攻擊都很難繞過這一非配合條件下的擬態裁決機制。這對攻擊者來說,既要解決攻擊包的可達性問題又要解決漏洞的可利用性問題,若要實現一致性的錯誤表達還必須擁有異構多元空間非配合條件下的協同攻擊資源和能力等,實現逃逸攻擊需要克服諸多的不確定性影響。而移動目標防禦則不具有這樣的攻擊難度。

攻擊承受差異

擬態防禦由於是功能等價條件下的動態異構冗餘結構,只要不是所有執行體被同時攻陷並出現完全一致的錯誤,擬態防禦界內的功能具有“容錯和容侵”屬性。移動目標防禦則強調受到攻擊後功能的可恢復性,即所謂的彈性與柔韌性。顯然,前者的防護效果要遠高於後者。

防範對象差異

擬態防禦不僅防備基於未知漏洞、後門、前門和陷門等的外部攻擊影響,也防範基於未知病毒、木馬等的滲透攻擊影響。而移動目標防禦只考慮基於未知漏洞的影響。

技術套用不同

由於二者技術體系和實現手段上的差異,決定了擬態防禦不僅能夠利用開源產品,還可以直接套用可信性不能確保的COTS級“黑盒產品”,避免了技術推廣時的巨大麻煩,相比於MTD對白盒環境的過度依賴,擬態防禦的包容性和開放性更具有吸引力,因此具有更加廣闊的商用推廣前景。

可信計算區別

可信計算(Trusted Computing),是在計算和通信系統中廣泛使用基於硬體安全模組支持下的可信計算平台,以提高系統整體的安全性。相比可信計算,CMD的不同表現在:

非計算複雜度

擬態防禦本身並不能區別自身軟硬構件運算或操作結果的正確或錯誤,只是將功能等價條件下異構冗餘構件對同一輸入激勵所產生的輸出回響一致性判決情況作為識別依據,通常情況下一致性或多數相同性表達是大機率事件,擬態防禦往往將此規律作為識別正常或異常的判據。儘管理論和實踐上都可以證明多數或一致性表達情形中確實存在極小的錯誤機率。突破擬態防禦體系的關鍵是,攻擊者要解決如何在動態異構冗餘環境和非配合條件下同時構成多數或一致性錯誤以實現穩定逃逸的問題。而可信計算的基礎仍然是基於計算複雜度的加密技術,其安全性原理與擬態防禦不屬於同一範疇。

沒可信根

擬態防禦的判據是裁決器給出的多數或少數判斷,使用相對性結果作為正確性的判別準則,在裁決器非故障情況下不需要任何絕對可信的輸出作為判據。可信計算則需要“絕對安全”的可信根(TPM或TCM),然而屢遭詬病的是“可信根的可信性由誰來保證”的問題始終未能解決。

軟硬構件透明

擬態防禦對於擬態界內功能等價的異構冗餘軟硬構件本身不需要作任何分析或變動,完全按照“黑盒化”處理以便能直接利用可信度不能確保的COTS級產品,降低防禦的工程化實現代價。而可信計算的對象必須具有某種程度的透明性,實施過程中分析和干預手段往往是不可避免的,而且要常常面對只有可執行代碼程式檔案的情形,這給防禦的工程化套用會帶來不小的挑戰。

綜合功能

擬態防禦架構是一種功能集約化的架構,在提供不依賴先驗知識的主動防禦功能同時,還提供給定的系統服務功能以及高可靠性保障功能,可信計算只提供純粹的安全功能和一定程度的故障發現功能。