主要功能

實錄用戶存檔

網路執法官

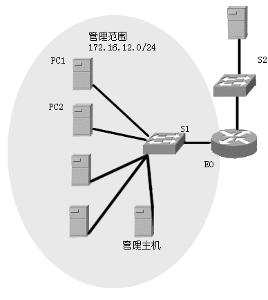

網路執法官網路中任一台主機,開機即會被本軟體實時檢測並記錄其網卡號、所用的IP、上線時間、下線時間等信息,該信息自動永久保存,可供查詢,查詢可依各種條件進行,並支持模糊查詢。利用此功能,管理員隨時可以知道當前或以前任一時刻任一台主機是否開機、開機多長時間,使用的是哪一個IP、主機名等重要信息;或任一台主機的開機歷史。

自動偵測

管理員登記完或軟體自動檢測到所有合法的主機後,可在軟體中作出設定,拒絕所有未登記的主機接入網路。一旦有未登記主機接入,軟體會自動將其MAC、IP、主機名、上下線時段等信息作永久記錄,並可採用聲音、向指定主機發訊息等多種方式報警,還可以根據管理員的設定,自動對該主機採取IP衝突、與關鍵主機隔離、與網路中所有其它主機隔離等控制措施。

限定主機IP

管理員可對每台主機指定一個IP或一段IP,當該主機採用超出範圍的IP時,軟體會判定其為“非法用戶”,自動採用管理員事先指定的方式對其進行控制,並將其MAC、IP、主機名作記久記錄備查。管理員可事先指定對非法用戶實行IP衝突、與關鍵主機隔離、與其它所有主機隔離等管理方式。

限定連線時段

管理員可指定每台主機在每天中允許與網路連線的時段或不允許與網路連線的時段(可指定兩個時段,如允許每天8:30-12:00和13:30-17:00與網路連線),並可指定每一用戶是否被允許在每個周六、周日與網路連線。對違反規定的用戶,軟體判其為非法用戶,自動記錄並採用管理員事先指定的方式進行管理。管理方式同樣可為IP衝突、與關鍵主機隔離、與其它所有主機隔離等。

該軟體的主要功能是依據管理員為各主機限定的許可權,實時監控整個區域網路,並自動對非法用戶進行管理,可將非法用戶與網路中某些主機或整個網路隔離,而且無論區域網路中的主機運行何種防火牆,都不能逃避監控,也不會引發防火牆警告,提高了網路安全性。管理員只需依據實際情況,設定各主機的許可權及違反許可權後的管理方式,即可實現某些具體的功能,如禁止某些主機在指定的時段訪問外網或徹底禁止某些主機訪問外網;保護網路中關鍵主機,只允許指定的主機訪問等等。

軟體原理

網路執法官

網路執法官ARP(Address Resolution Protocol)是地址解析協定,是一種將IP位址轉化成物理地址的協定。從IP位址到物理地址的映射有兩種方式:表格方式和非表格方式。ARP具體說來就是將網路層(IP層,也就是相當於OSI的第三層)地址解析為數據連線層(MAC層,也就是相當於OSI的第二層)的MAC地址。

ARP原理:某機器A要向主機B傳送報文,會查詢本地的ARP快取表,找到B的IP位址對應的MAC地址後,就會進行數據傳輸。如果未找到,則廣播A一個ARP請求報文(攜帶主機A的IP位址Ia——物理地址Pa),請求IP位址為Ib的主機B回答物理地址Pb。網上所有主機包括B都收到ARP請求,但只有主機B識別自己的IP位址,於是向A主機發回一個ARP回響報文。其中就包含有B的MAC地址,A接收到B的應答後,就會更新本地的ARP快取。接著使用這個MAC地址傳送數據(由網卡附加MAC地址)。因此,本地高速快取的這個ARP表是本地網路流通的基礎,而且這個快取是動態的。

ARP協定並不只在傳送了ARP請求才接收ARP應答。當計算機接收到ARP應答數據包的時候,就會對本地的ARP快取進行更新,將應答中的IP 和MAC地址存儲在ARP快取中。因此,當區域網路中的某台機器B向A傳送一個自己偽造的ARP應答,而如果這個應答是B冒充C偽造來的,即IP位址為C的 IP,而MAC地址是偽造的,則當A接收到B偽造的ARP應答後,就會更新本地的ARP快取,這樣在A看來C的IP位址沒有變,而它的MAC地址已經不是原來那個了。由於區域網路的網路流通不是根據IP位址進行,而是按照MAC地址進行傳輸。所以,那個偽造出來的MAC地址在A上被改變成一個不存在的MAC 地址,這樣就會造成網路不通,導致A不能Ping通C。這就是一個簡單的ARP欺騙。 網路執法官利用的就是這個原理。

軟體禁止

禁止網路執法官的解決方式

利用Look N Stop防火牆,防止arp欺騙

1.阻止網路執法官控制

網路執法官是利用的ARp欺騙的來達到控制目的的。

ARP協定用來解析IP與MAC的對應關係,所以用下列方法可以實現抗拒網路執法官的控制。如果你的機器不準備與區域網路中的機器通訊,那么可以使用下述方法:

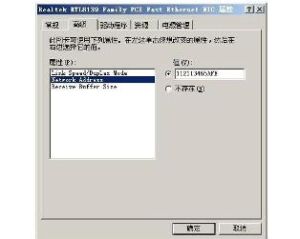

A.在“網際網路過濾”裡面有一條“ARP : Authorize all ARP packets”規則,在這個規則前面打上禁止標誌;

B.但這個規則默認會把網關的信息也禁止了,處理的辦法是把網關的MAC地址(通常網關是固定的)放在這條規則的“目標”區,在“乙太網:地址”里選擇“不等於”,並把網關的MAC地址填寫在那時;把自己的MAC地址放在“來源”區,在“乙太網:地址”里選擇“不等於”。

C.在最後一條“All other packet”里,修改這條規則的“目標”區,在“乙太網:地址”里選擇“不等於”,MAC地址里填FF:FF:FF:FF:FF:FF;把自己的MAC地址放在“來源”區,在“乙太網:地址”里選擇“不等於”。其它不改動。

這樣網路執法官就無能為力了。此方法適用於不與區域網路中其它機器通訊,且網關地址是固定的情況下。

如果機器需要與區域網路中的機器通訊,僅需要擺脫網路執法官的控制,那么下述方法更簡單實用(此方法與防火牆無關):

進入命令行狀態,運行“ARP -s 網關IP 網關MAC”就可以了,想獲得網關的MAC,只要Ping一下網關,然後用Arp -a命令查看,就可以得到網關的IP與MAC的對應。此方法應該更具通用性,而且當網關地址可變時也很好操作,重複一次“ARP -s 網關IP 網關MAC”就行了。此命令作用是建立靜態的ARP解析表。