基本簡介

木馬

木馬“木馬”程式是目前比較流行的病毒檔案,與一般的病毒不同,它不會自我繁殖,也並不“刻意”地去感染其他檔案,它通過將自身偽裝吸引用戶下載執行,向施種木馬者提供打開被種者電腦的門戶,使施種者可以任意毀壞、竊取被種者的檔案,甚至遠程操控被種者的電腦。“木馬”與計算機網路中常常要用到的遠程控制軟體有些相似,但由於遠程控制軟體是“善意”的控制,因此通常不具有隱蔽性;“木馬”則完全相反,木馬要達到的是“偷竊”性的遠程控制,如果沒有很強的隱蔽性的話,那就是“毫無價值”的。

起源傳說

木馬

木馬木馬(Trojan)這個名字來源於古希臘傳說,它是指通過一段特定的程式(木馬程式)來控制另一台計算機。木馬通常有兩個可執行程式:一個是客戶端,即控制端,另一個是服務端,即被控制端。木馬的設計者為了防止木馬被發現,而採用多種手段隱藏木馬。木馬的服務一旦運行並被控制端連線,其控制端將享有服務端的大部分操作許可權,例如給計算機增加口令,瀏覽、移動、複製、刪除檔案,修改註冊表,更改計算機配置等。

隨著病毒編寫技術的發展,木馬程式對用戶的威脅越來越大,尤其是一些木馬程式採用了極其狡猾的手段來隱蔽自己,使普通用戶很難在中毒後發覺。

特洛伊木馬:

木馬全稱為特洛伊木馬(Trojan Horse)。

“特洛伊木馬”這一詞最早出先在希臘神話傳說中。相傳在3000年前,在一次希臘戰爭中。麥尼勞斯(人名)派兵討伐特洛伊(王國),但久攻不下。他們想出了一個主意:首先他們假裝被打敗,然後留下一個木馬。而木馬裡面卻藏著最強悍的勇士!最後等時間一到,木馬里的勇士全部衝出來把敵人打敗了!

運行原理

木馬

木馬一、基礎知識

一個完整的木馬系統由硬體部分,軟體部分和具體連線部分組成。

(1)硬體部分:建立木馬連線所必須的硬體實體。

控制端:對服務端進行遠程控制的一方。

服務端:被控制端遠程控制的一方。

INTERNET:控制端對服務端進行遠程控制,數據傳輸的網路載體。

(2)軟體部分:實現遠程控制所必須的軟體程式。 控制端程式:控制端用以遠程控制服務端的程式。

木馬程式:潛入服務端內部,獲取其操作許可權的程式。

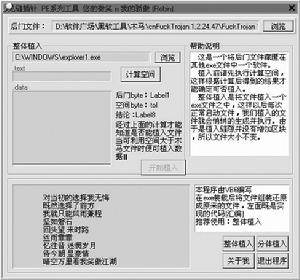

木馬配置程式:設定木馬程式的連線埠號,觸發條件,木馬名稱等,使其在服務端藏得更隱蔽的程式。

(3)具體連線部分:通過INTERNET在服務端和控制端之間建立一條木馬通道所必須的元素。

控制端IP,服務端IP:即控制端,服務端的網路地址,也是木馬進行數據傳輸的目的地。

控制端連線埠,木馬連線埠:即控制端,服務端的數據入口,通過這個入口,數據可直達控制端程式或木馬程式。

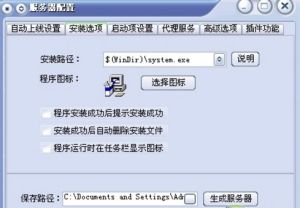

配置木馬

一般來說一個設計成熟的木馬都有木馬配置程式,從具體的配置內容看,主要是為了實現以下兩方面功能:

(1)木馬偽裝:木馬配置程式為了在服務端儘可能的好的隱藏木馬,會採用多種偽裝手段,如修改圖示 ,捆綁檔案,定製連線埠,自我銷毀等。

(2)信息反饋:木馬配置程式將就信息反饋的方式或地址進行設定,如設定信息反饋的郵件地址,IRC號 ,ICO號等等。

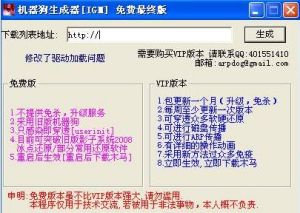

二、傳播木馬

木馬

木馬(1)傳播方式:

木馬的傳播方式主要有兩種:一種是通過E-MAIL,控制端將木馬程式以附屬檔案的形式夾在郵件中傳送出去,收信人只要打開附屬檔案系統就會感染木馬;另一種是軟體下載,一些非正規的網站以提供軟體下載為名義,將木馬捆綁在軟體安裝程式上,下載後,只要一運行這些程式,木馬就會自動安裝。

(2)偽裝方式:

鑒於木馬的危害性,很多人對木馬知識還是有一定了解的,這對木馬的傳播起了一定的抑制作用,這是木馬設計者所不願見到的,因此他們開發了多種功能來偽裝木馬,以達到降低用戶警覺,欺騙用戶的目的。

(一)修改圖示

當你在E-MAIL的附屬檔案中看到這個圖示時,是否會認為這是個文本檔案呢?但是我不得不告訴你,這也有可能是個木馬程式,現在已經有木馬可以將木馬服務端程式的圖示改成HTML,TXT,ZIP等各種檔案的圖示,這有相當大的迷惑性,但是目前提供這種功能的木馬還不多見,並且這種偽裝也不是無懈可擊的,所以不必整天提心弔膽,疑神疑鬼的。

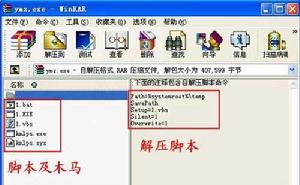

(二)捆綁檔案

這種偽裝手段是將木馬捆綁到一個安裝程式上,當安裝程式運行時,木馬在用戶毫無察覺的情況下,偷偷的進入了系統。至於被捆綁的檔案一般是執行檔(即EXE,COM一類的檔案)。

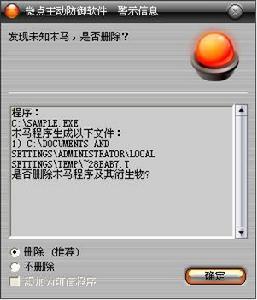

(三)出錯顯示

有一定木馬知識的人都知道,如果打開一個檔案,沒有任何反應,這很可能就是個木馬程式,木馬的設計者也意識到了這個缺陷,所以已經有木馬提供了一個叫做出錯顯示的功能。當服務端用戶打開木馬程式時,會彈出一個如下圖所示的錯誤提示框(這當然是假的),錯誤內容可自由定義,大多會定製成 一些諸如“檔案已破壞,無法打開的!”之類的信息,當服務端用戶信以 為真時,木馬卻悄悄侵入了系統。

(四)定製連線埠

很多老式的木馬連線埠都是固定的,這給判斷是否感染了木馬帶來了方便,只要查一下特定的連線埠就知道感染了什麼木馬,所以現在很多新式的木馬都加入了定製連線埠的功能,控制端用戶可以在1024---65535之間任選一個連線埠作為木馬連線埠(一般不選1024以下的連線埠),這樣就給判斷 所感染木馬類型帶來了麻煩。

(五)自我銷毀

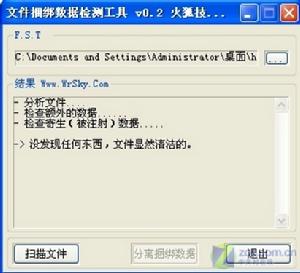

這項功能是為了彌補木馬的一個缺陷。我們知道當服務端用戶打開含有木馬的檔案後,木馬會將自己拷貝到WINDOWS的系統資料夾中(C:WINDOWS或C:WINDOWSSYSTEM目錄下),一般來說原木馬檔案和系統資料夾中的木馬檔案的大小是一樣的(捆綁檔案的木馬除外),那么中了木馬的朋友只要在近來收到的信件和下載的軟體中找到原木馬檔案,然後根據原木馬的大小去系統 資料夾找相同大小的檔案,判斷一下哪個是木馬就行了。而木馬的自我銷毀功能是指安裝完木馬後,原木馬檔案將自動銷毀,這樣服務端用戶就很難找到木馬的來源,在沒有查殺木馬的工 具幫助下,就很難刪除木馬了。

(六)木馬更名

安裝到系統資料夾中的木馬的檔案名稱一般是固定的,那么只要根據一些查殺木馬的文章,按圖索驥在系統資料夾查找特定的檔案,就可以斷定中了什麼木馬。所以現在有很多木馬都允許控制端用戶自由定製安裝後的木馬檔案名稱,這樣很難判斷所感染的木馬類型了。

三.運行木馬

木馬

木馬服務端用戶運行木馬或捆綁木馬的程式後,木馬就會自動進行安裝。首先將自身拷貝到WINDOWS的 系統資料夾中(C:WINDOWS或C:WINDOWSSYSTEM目錄下),然後在註冊表,啟動組,非啟動組中設定好木馬 的觸發條件 ,這樣木馬的安裝就完成了。安裝後就可以啟動木馬了。

(1)由觸發條件激活木馬

觸發條件是指啟動木馬的條件,大致出現在下面八個地方:

1.註冊表:

打開HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersion下的五個以Run 和RunServices主鍵,在其中尋找可能是啟動木馬的鍵值。

2.WIN.INI:C:WINDOWS目錄下有一個配置檔案win.ini,用文本方式打開,在[windows]欄位中有啟動 命令 load=和run=,在一般情況下是空白的,如果有啟動程式,可能是木馬。

3.SYSTEM.INI:C:WINDOWS目錄下有個配置檔案system.ini,用文本方式打開,在[386Enh],[mic], [drivers32]中有命令行,在其中尋找木馬的啟動命令。

4.Autoexec.bat和Config.sys:在C糟根目錄下的這兩個檔案也可以啟動木馬。但這種載入方式一般都 需要控制端用戶與服務端建立連線後,將已添加木馬啟動命令的同名 檔案上傳 到服務端覆蓋這兩個檔案才行。

5.*.INI:即應用程式的啟動配置檔案,控制端利用這些檔案能啟動程式的特點,將製作好的帶有木馬 啟動命令的同名檔案上傳到服務端覆蓋這同名檔案,這樣就可以達到啟動木馬的目的了。

6.註冊表:HKEY_CLASSES_ROOT檔案類型\shellopencommand主鍵,查看其鍵值。舉個例子,國產木馬“冰河”就是修改HKEY_CLASSES_ROOT xtfileshellopencommand下的鍵值,將“C :WINDOWS NOTEPAD.EXE %1”改為“C:WINDOWSSYSTEMSYXXXPLR.EXE %1”,這時你雙 擊一個TXT檔案 後,原本套用NOTEPAD打開檔案的,現在卻變成啟動木馬程式了。還要說明 的是不光是TXT檔案 ,通過修改HTML,EXE,ZIP等檔案的啟動命令的鍵值都可以啟動木馬 ,不同之處只在於“檔案類型”這個主鍵的差別,TXT是txtfile,ZIP是WINZIP,大家可以 試著去找一下。

7.捆綁檔案:實現這種觸發條件首先要控制端和服務端已通過木馬建立連線,然後控制端用戶用工具 軟體將木馬檔案和某一應用程式捆綁在一起,然後上傳到服務端覆蓋原檔案,這樣即使 木馬被刪 除了,只要運行捆綁了木馬的應用程式,木馬又會被安裝上去了。

8.啟動選單:在“開始---程式---啟動”選項下也可能有木馬的觸發條件。

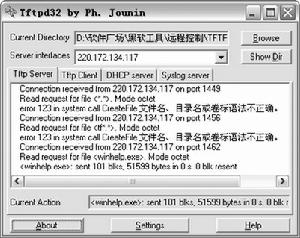

(2)木馬運行過程

木馬被激活後,進入記憶體,並開啟事先定義的木馬連線埠,準備與控制端建立連線。這時服務端用 戶可以在MS-DOS方式下,鍵入NETSTAT -AN查看連線埠狀態,一般個人電腦在脫機狀態下是不會有連線埠 開放的,如果有連線埠開放,你就要注意是否感染木馬了。下面是電腦感染木馬後,用NETSTAT命令查 看連線埠的兩個實例:

其中①是服務端與控制端建立連線時的顯示狀態,②是服務端與控制端還未建立連線時的顯示狀態。

在上網過程中要下載軟體,傳送信件,網上聊天等必然打開一些連線埠,下面是一些常用的連線埠:

(1)1---1024之間的連線埠:這些連線埠叫保留連線埠,是專給一些對外通訊的程式用的,如FTP使用21,SMTP使用25,POP3使用110等。只有很少木馬會用保留連線埠作為木馬連線埠的。

(2)1025以上的連續連線埠:在上網瀏覽網站時,瀏覽器會打開多個連續的連線埠下載文字,圖片到本地 硬碟上,這些連線埠都是1025以上的連續連線埠。

(3)4000連線埠:這是OICQ的通訊連線埠。

(4)6667連線埠:這是IRC的通訊連線埠。 除上述的連線埠基本可以排除在外,如發現還有其它連線埠打開,尤其是數值比較大的連線埠,那就要懷疑 是否感染了木馬,當然如果木馬有定製連線埠的功能,那任何連線埠都有可能是木馬連線埠。

四.信息泄露

木馬

木馬一般來說,設計成熟的木馬都有一個信息反饋機制。所謂信息反饋機制是指木馬成功安裝後會收集 一些服務端的軟硬體信息,並通過E-MAIL,IRC或ICO的方式告知控制端用戶。

從反饋信息中控制端可以知道服務端的一些軟硬體信息,包括使用的作業系統,系統目錄,硬碟分區況, 系統口令等,在這些信息中,最重要的是服務端IP,因為只有得到這個參數,控制端才能與服務端建立 連線,具體的連線方法我們會在下一節中講解。

五.建立連線

一個木馬連線的建立首先必須滿足兩個條件:

一是服務端已安裝了木馬程式;

二是控制端,服務端都要線上 。在此基礎上控制端可以通過木馬連線埠與服務端建立連線。

假設A機為控制端,B機為服務端,對於A機來說要與B機建立連線必須知道B機的木馬連線埠和IP地 址,由於木馬連線埠是A機事先設定的,為已知項,所以最重要的是如何獲得B機的IP位址。

獲得B機的IP位址的方法主要有兩種:信息反饋和IP掃描。

因為B機裝有木馬程式,所以它的木馬連線埠7626是處於開放狀態的,所以現在A機只 要掃描IP位址段中7626連線埠開放的主機就行了,例如圖中B機的IP位址是202.102.47.56,當A機掃描到 這個IP時發現它的7626連線埠是開放的,那么這個IP就會被添加到列表中,這時A機就可以通過木馬的控 制端程式向B機發出連線信號,B機中的木馬程式收到信號後立即作出回響,當A機收到回響的信號後,開啟一個隨即連線埠1031與B機的木馬連線埠7626建立連線,到這時一個木馬連線才算真正建立。值得一提 的要掃描整個IP位址段顯然費時費力,一般來說控制端都是先通過信息反饋獲得服務端的IP位址,由於 撥接的IP是動態的,即用戶每次上網的IP都是不同的,但是這個IP是在一定範圍內變動的,如圖中 B機的IP是202.102.47.56,那么B機上網IP的變動範圍是在202.102.000.000---202.102.255.255,所以 每次控制端只要搜尋這個IP位址段就可以找到B機了。

六.遠程控制

木馬

木馬木馬連線建立後,控制端連線埠和木馬連線埠之間將會出現一條通道。

控制端上的控制端程式可藉這條通道與服務端上的木馬程式取得聯繫,並通過木馬程式對服務端進行遠程控制。

(1)竊取密碼:一切以明文的形式,*形式或快取在CACHE中的密碼都能被木馬偵測到,此外很多木馬還 提供有擊鍵記錄功能,它將會記錄服務端每次敲擊鍵盤的動作,所以一旦有木馬入侵, 密碼將很容易被竊取。

(2)檔案操作:控制端可藉由遠程控制對服務端上的檔案進行刪除,新建,修改,上傳,下載,運行,更改屬 性等一系列操作,基本涵蓋了WINDOWS平台上所有的檔案操作功能。

(3)修改註冊表:控制端可任意修改服務端註冊表,包括刪除,新建或修改主鍵,子鍵,鍵值。有了這 項功能控制端就可以禁止服務端軟碟機,光碟機的使用,鎖住服務端的註冊表,將服務端 上木馬的觸發條件設定得更隱蔽的一系列高級操作。

(4)系統操作:這項內容包括重啟或關閉服務端作業系統,斷開服務端網路連線,控制服務端的滑鼠,鍵盤,監視服務端桌面操作,查看服務端進程等,控制端甚至可以隨時給服務端傳送信息,想像一下,當服務端的桌面上突然跳出一段話,不嚇人一跳才怪。

病毒種類

木馬

木馬1、破壞型

惟一的功能就是破壞並且刪除檔案,可以自動的刪除電腦上的DLL、INI、EXE檔案。

2、密碼傳送型

可以找到隱藏密碼並把它們傳送到指定的信箱。有人喜歡把自己的各種密碼以檔案的形式存放在計算機中,認為這樣方便;還有人喜歡用WINDOWS提供的密碼記憶功能,這樣就可以不必每次都輸入密碼了。許多黑客軟體可以尋找到這些檔案,把它們送到黑客手中。也有些黑客軟體長期潛伏,記錄操作者的鍵盤操作,從中尋找有用的密碼。

在這裡提醒一下,不要認為自己在文檔中加了密碼而把重要的保密檔案存在公用計算機中,那你就大錯特錯了。別有用心的人完全可以用窮舉法暴力破譯你的密碼。利用WINDOWS API函式EnumWindows和EnumChildWindows對當前運行的所有程式的所有視窗(包括控制項)進行遍歷,通過視窗標題查找密碼輸入和出確認重新輸入視窗,通過按鈕標題查找我們應該單擊的按鈕,通過ES_PASSWORD查找我們需要鍵入的密碼視窗。向密碼輸入視窗傳送WM_SETTEXT訊息模擬輸入密碼,向按鈕視窗傳送WM_COMMAND訊息模擬單擊。在破解過程中,把密碼保存在一個檔案中,以便在下一個序列的密碼再次進行窮舉或多部機器同時進行分工窮舉,直到找到密碼為止。此類程式在黑客網站上唾手可得,精通程式設計的人,完全可以自編一個。

3、遠程訪問型

最廣泛的是特洛伊馬,只需有人運行了服務端程式,如果客戶知道了服務端的IP位址,就可以實現遠程控制。以下的程式可以實現觀察“害者”正在乾什麼,當然這個程式完全可以用在正道上的,比如監視學生機的操作。程式中用的UDP(User Datagram Protocol,用戶報文協定)是網際網路上廣泛採用的通信協定之一。與TCP協定不同,它是一種非連線的傳輸協定,沒有確認機制,可靠性不如TCP,但它的效率卻比TCP高,用於遠程螢幕監視還是比較適合的。它不區分伺服器端和客戶端,只區分傳送端和接收端,編程上較為簡單,故選用了UDP協定。本程式中用了DELPHI提供的TNMUDP控制項。

4.鍵盤記錄木馬

這種特洛伊木馬是非常簡單的。它們只做一件事情,就是記錄受害者的鍵盤敲擊並且在LOG檔案里查找密碼。據筆者經驗,這種特洛伊木馬隨著Windows的啟動而啟動。它們有線上和離線記錄這樣的選項,顧名思義,它們分別記錄你線上和離線狀態下敲擊鍵盤時的按鍵情況。也就是說你按過什麼按鍵,下木馬的人都知道,從這些按鍵中他很容易就會得到你的密碼等有用信息,甚至是你的信用卡賬號喔!當然,對於這種類型的木馬,郵件傳送功能也是必不可少的。

5.DoS攻擊木馬

木馬

木馬隨著DoS攻擊越來越廣泛的套用,被用作DoS攻擊的木馬也越來越流行起來。當你入侵了一台機器,給他種上DoS攻擊木馬,那么日後這台計算機就成為你DoS攻擊的最得力助手了。你控制的肉雞數量越多,你發動DoS攻擊取得成功的機率就越大。所以,這種木馬的危害不是體現在被感染計算機上,而是體現在攻擊者可以利用它來攻擊一台又一台計算機,給網路造成很大的傷害和帶來損失。

還有一種類似DoS的木馬叫做郵件炸彈木馬,一旦機器被感染,木馬就會隨機生成各種各樣主題的信件,對特定的信箱不停地傳送郵件,一直到對方癱瘓、不能接受郵件為止。

6.代理木馬

黑客在入侵的同時掩蓋自己的足跡,謹防別人發現自己的身份是非常重要的,因此,給被控制的肉雞種上代理木馬,讓其變成攻擊者發動攻擊的跳板就是代理木馬最重要的任務。通過代理木馬,攻擊者可以在匿名的情況下使用Telnet,ICQ,IRC等程式,從而隱蔽自己的蹤跡。

7.FTP木馬

這種木馬可能是最簡單和古老的木馬了,它的惟一功能就是打開21連線埠,等待用戶連線。現在新FTP木馬還加上了密碼功能,這樣,只有攻擊者本人才知道正確的密碼,從而進人對方計算機。

8.程式殺手木馬

上面的木馬功能雖然形形色色,不過到了對方機器上要發揮自己的作用,還要過防木馬軟體這一關才行。常見的防木馬軟體有ZoneAlarm,Norton Anti-Virus等。程式殺手木馬的功能就是關閉對方機器上運行的這類程式,讓其他的木馬更好地發揮作用。

9.反彈連線埠型木馬

木馬是木馬開發者在分析了防火牆的特性後發現:防火牆對於連入的連結往往會進行非常嚴格的過濾,但是對於連出的連結卻疏於防範。於是,與一般的木馬相反,反彈連線埠型木馬的服務端 (被控制端)使用主動連線埠,客戶端 (控制端)使用被動連線埠。木馬定時監測控制端的存在,發現控制端上線立即彈出連線埠主動連結控制端打開的主動連線埠;為了隱蔽起見,控制端的被動連線埠一般開在80,即使用戶使用掃描軟體檢查自己的連線埠,發現類似TCP UserIP:1026 ControllerIP:80ESTABLISHED的情況,稍微疏忽一點,你就會以為是自己在瀏覽網頁。

啟動方式

木馬

木馬作為一個優秀的木馬,自啟動功能是必不可少的,這樣可以保證木馬不會因為你的一次關機操作而徹底失去作用。正因為該項技術如此重要,所以,很多編程人員都在不停地研究和探索新的自啟動技術,並且時常有新的發現。一個典型的例子就是把木馬加入到用戶經常執行的程式 (例如explorer.exe)中,用戶執行該程式時,則木馬自動發生作用。當然,更加普遍的方法是通過修改Windows系統檔案和註冊表達到目的,現經常用的方法主要有以下幾種:

1.在Win.ini中啟動

在Win.ini的[windows]欄位中有啟動命令"load="和"run=",在一般情況下 "="後面是空白的,如果有後跟程式,比方說是這個樣子:

run=c:\windows\file.exe

load=c:\windows\file.exe

要小心了,這個file.exe很可能是木馬喔。

2.在System.ini中啟動

System.ini位於Windows的安裝目錄下,其[boot]欄位的shell=Explorer.exe是木馬喜歡的隱藏載入之所,木馬通常的做法是將該何變為這樣:shell=Explorer.exefile.exe。注意這裡的file.exe就是木馬服務端程式!

另外,在System.中的[386Enh]欄位,要注意檢查在此段內的"driver=路徑\程式名"這裡也有可能被木馬所利用。再有,在System.ini中的[mic]、[drivers]、[drivers32]這3個欄位,這些段也是起到載入驅動程式的作用,但也是增添木馬程式的好場所,現在你該知道也要注意這裡嘍。

3.利用註冊表載入運行

4.在Autoexec.bat和Config.sys中載入運行

木馬

木馬在C糟根目錄下的這兩個檔案也可以啟動木馬。但這種載入方式一般都需要控制端用戶與服務端建立連線後,將己添加木馬啟動命令的同名檔案上傳到服務端覆蓋這兩個檔案才行,而且採用這種方式不是很隱蔽。容易被發現,所以在Autoexec.bat和Confings中載入木馬程式的並不多見,但也不能因此而掉以輕心。

5.在Winstart.bat中啟動

Winstart.bat是一個特殊性絲毫不亞於Autoexec.bat的批處理檔案,也是一個能自動被Windows載入運行的檔案。它多數情況下為應用程式及Windows自動生成,在執行了Windows自動生成,在執行了Win.com並加截了多數驅動程式之後開始執行 (這一點可通過啟動時按F8鍵再選擇逐步跟蹤啟動過程的啟動方式可得知)。由於Autoexec.bat的功能可以由Witart.bat代替完成,因此木馬完全可以像在Autoexec.bat中那樣被載入運行,危險由此而來。

6.啟動組

木馬們如果隱藏在啟動組雖然不是十分隱蔽,但這裡的確是自動載入運行的好場所,因此還是有木馬喜歡在這裡駐留的。啟動組對應的資料夾為C:\Windows\start menu\programs\startup,在註冊表中的位置:HKEY_CURRENT_USER\Software\Microsoft\windows\CurrentVersion\Explorer\shell

Folders Startup="c:\windows\start menu\programs\startup"。要注意經常檢查啟動組喔!

7.*.INI

即應用程式的啟動配置檔案,控制端利用這些檔案能啟動程式的特點,將製作好的帶有木馬啟動命令的同名檔案上傳到服務端覆蓋這同名檔案,這樣就可以達到啟動木馬的目的了。只啟動一次的方式:在winint.ini.中(用於安裝較多)。

8.修改檔案關聯

修改檔案關聯是木馬們常用手段 (主要是國產木馬,老外的木馬大都沒有這個功能),比方說正常情況下TXT檔案的打開方式為Notepad.EXE檔案,但一旦中了檔案關聯木馬,則txt檔案打開方式就會被修改為用木馬程式打開,如著名的國產木馬冰河就是這樣乾的. "冰河"就是通過修改HKEY_CLASSES_ROOT\txtfile\whell\open\command下的鍵值,將“C:\WINDOWS\NOTEPAD.EXE本套用Notepad打開,如著名的國產HKEY一CLASSES一ROOT\txt鬧e\shell\open\commandT的鍵值,將 "C:\WINDOWS\NOTEPAD.EXE%l"改為 "C:\WINDOWS\SYSTEM\SYSEXPLR.exe%l",這樣,一旦你雙擊一個TXT檔案,原本套用Notepad打開該檔案,現在卻變成啟動木馬程式了,好狠毒喔!請大家注意,不僅僅是TXT檔案,其他諸如HTM、EXE、ZIP.COM等都是木馬的目標,要小心摟。

對付這類木馬,只能經常檢查HKEY_C\shell\open\command主鍵,查看其鍵值是否正常。

9.捆綁檔案

木馬

木馬實現這種觸發條件首先要控制端和服務端已通過木馬建立連線,然後控制端用戶用工具軟體將木馬檔案和某一應用程式捆綁在一起,然後上傳到服務端覆蓋源檔案,這樣即使木馬被刪除了,只要運行捆綁了木馬的應用程式,木馬義會安裝上去。綁定到某一應用程式中,如綁定到系統檔案,那么每一次Windows啟動均會啟動木馬。

10.反彈連線埠型木馬的主動連線方式

反彈連線埠型木馬我們已經在前面說過了,由於它與一般的木馬相反,其服務端 (被控制端)主動與客戶端 (控制端)建立連線,並且監聽連線埠一般開在80,所以如果沒有合適的工具、豐富的經驗真的很難防範。這類木馬的典型代表就是“網路神偷”。由於這類木馬仍然要在註冊表中建立鍵值註冊表的變化就不難查到它們。同時,最新的天網防火牆(如我們在第三點中所講的那樣),因此只要留意也可在網路神偷服務端進行主動連線時發現它。

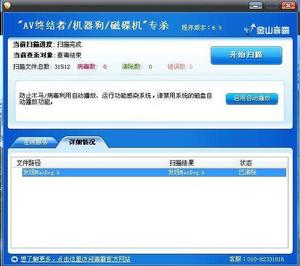

防範方法

木馬

木馬隨著病毒編寫技術的發展,木馬程式對用戶的威脅越來越大,尤其是一些木馬程式採用了極其狡猾的手段來隱蔽自己,使普通用戶很難在中毒後發覺。

防治木馬的危害,應該採取以下措施:

第一,安裝防毒軟體和個人防火牆,並及時升級。

第二,把個人防火牆設定好安全等級,防止未知程式向外傳送數據。

第三,可以考慮使用安全性比較好的瀏覽器和電子郵件客戶端工具。

第四,如果使用IE瀏覽器,應該安裝卡卡安全助手,防止惡意網站在自己電腦上安裝不明軟體和瀏覽器外掛程式,以免被木馬趁機侵入。

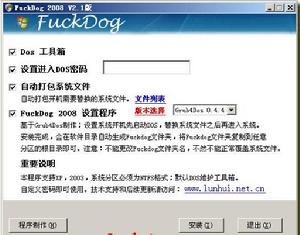

專殺方法

木馬

木馬遠程控制的木馬有:冰河(國人的驕傲,中國第一款木馬),灰鴿子,上興,Pcshare,網路神偷,FLUX等。

專殺方法

1.加密法

常用的是MS的源碼加密工具screnc.exe。

優點:見效明顯,一般的有害代碼用工具加密後,可以存在於伺服器,發揮源有功能,缺點:代碼經過加密後為不可識別字元,可就是常說的不可逆。

2.大小寫轉換

把被殺程式的代碼大小寫稍做轉換,對aspx馬免殺很有效果

3.渾水摸魚法

如把:fso寫成“f”&vbs&“s”&vbs&“o”,運行的結果一樣,卻達到了免殺的目的。

4.圖片法或者組合法

把asp木馬的代碼保存為.jpg,引用,或把asp木馬的很多代碼分別分配到1.asp,2.asp,3.asp.....,再通過#include合併起來,可逃過and條件的防毒軟體

5.移位,逆位,添零法

屬於加密形式

6.asp結構特徵法

在程式開頭和結尾加上圖片資料庫之類的特徵碼,改變本身結構。

藏身之地

木馬是一種基於遠程控制的病毒程式,該程式具有很強的隱蔽性和危害性,它可以在人不知鬼不覺的狀態下控制你或者監視你。下面就是木馬潛伏的詭招,看了以後不要忘記採取絕招來對付這些損招。

1、集成到程式中

其實木馬也是一個伺服器――客戶端程式,它為了不讓用戶能輕易地把它刪除,就常常集成到程式里,一旦用戶激活木馬程式,那么木馬檔案和某一應用程式捆綁在一起,然後上傳到服務端覆蓋原檔案,這樣即使木馬被刪除了,只要運行捆綁了木馬的應用程式,木馬又會被安裝上去了。綁定到某一應用程式中,如綁定到系統檔案,那么每一次Windows啟動均會啟動木馬。

2、隱藏在配置檔案中

木馬實在是太狡猾,知道菜鳥們平時使用的是圖形化界面的作業系統,對於那些已經不太重要的配置檔案大多數是不聞不問了,這正好給木馬提供了一個藏身之處。而且利用配置檔案的特殊作用,木馬很容易就能在大家的計算機中運行、發作,從而偷窺或者監視大家。不過,這種方式不是很隱蔽,容易被發現,所以在Autoexec.bat和Config.sys中載入木馬程式的並不多見,但也不能因此而掉以輕心。

3、潛伏在Win.ini中

木馬要想達到控制或者監視計算機的目的,必須要運行,然而沒有人會傻到自己在自己的計算機中運行這個該死的木馬。當然,木馬也早有心理準備,知道人類是高智商的動物,不會幫助它工作的,因此它必須找一個既安全又能在系統啟動時自動運行的地方,於是潛伏在Win.ini中是木馬感覺比較愜意的地方。大家不妨打開Win.ini來看看,在它的[windows]欄位中有啟動命令“load=”和“run=”,在一般情況下“=”後面是空白的,如果有後跟程式,比方說是這個樣子:run=c:windowsfile.Exeload=c:windowsfile.exe。這時你就要小心了,這個file.exe很可能是木馬。

4、偽裝在普通檔案中

這個方法出現的比較晚,不過很流行,對於不熟練的windows操作者,很容易上當。具體方法是把執行檔偽裝成圖片或文本——在程式中把圖示改成Windows的默認圖片圖示,再把檔案名稱改為*.jpg.exe,由於Win98默認設定是“不顯示已知的檔案後綴名”,檔案將會顯示為*.jpg,不注意的人一點這個圖示就中木馬了(如果你在程式中嵌一張圖片就更完美了)。

5、內置到註冊表中

上面的方法讓木馬著實舒服了一陣,既沒有人能找到它,又能自動運行,真是快哉!然而好景不長,人類很快就把它的馬腳揪了出來,並對它進行了嚴厲的懲罰!但是它還心有不甘,總結了失敗教訓後,認為上面的藏身之處很容易找,註冊表!的確註冊表由於比較複雜,木馬常常喜歡藏在這裡快活,趕快檢查一下,有什麼程式在其下,睜大眼睛仔細看了,別放過木馬:

HKEY_LOCAL_MACHINE\Software\Microsof\tWindows\CurrentVersion\下所有以“run”開頭的鍵值;HKEY_CURRENT_USER\Software\Microsof\tWindows\CurrentVersion\下所有以“run”開頭的鍵值;HKEY-USERS\.Default\Software\Microsoft\Windows\CurrentVersion\下所有以“run”開頭的鍵值。

6、在驅動程式中藏身

木馬真是無處不在呀!什麼地方有空子,它就往哪裡鑽!這不,Windows安裝目錄下的System.ini也是木馬喜歡隱蔽的地方。還是小心點,打開這個檔案看看,它與正常檔案有什麼不同,在該檔案的[boot]欄位中,是不是有這樣的內容,那就是shell=Explorer.exefile.exe,如果確實有這樣的內容,那你就不幸了,因為這裡的file.exe就是木馬服務端程式!另外,在System.ini中的[386Enh]欄位,要注意檢查在此段內的“driver=路徑程式名”,這裡也有可能被木馬所利用。再有,在System.ini中的[mic]、[drivers]、[drivers32]這三個欄位,這些段也是起到載入驅動程式的作用,但也是增添木馬程式的好場所,你該知道也要注意這裡。

7、隱形於啟動組中

有時木馬並不在乎自己的行蹤,它更注意的是能否自動載入到系統中,因為一旦木馬載入到系統中,任你用什麼方法你都無法將它趕跑(哎,這木馬臉皮也真是太厚),因此按照這個邏輯,啟動組也是木馬可以藏身的好地方,因為這裡的確是自動載入運行的好場所。假設啟動組對應的資料夾為:

C:\windows\startmenu\programs\startup

在註冊表中的位置:

HKEY_CURRENT_USER\Softwar\eMicrosoft\Windows\CurrentVersio\nExplorer\ShellFolders\Startup=“C:windows\startmenu\programs\startup”

要注意經常檢查啟動組。

8、在Winstart.bat中

按照上面的邏輯理論,凡是利於木馬能自動載入的地方,木馬都喜歡待。這不,Winstart.bat也是一個能自動被Windows載入運行的檔案,它多數情況下為應用程式及Windows自動生成,在執行了Win.com並載入了多數驅動程式之後開始執行(這一點可通過啟動時按F8鍵再選擇逐步跟蹤啟動過程的啟動方式可得知)。由於Autoexec.bat的功能可以由Winstart.bat代替完成,因此木馬完全可以像在Autoexec.bat中那樣被載入運行,危險由此而來。

9、捆綁在啟動檔案中

即應用程式的啟動配置檔案,控制端利用這些檔案能啟動程式的特點,將製作好的帶有木馬啟動命令的同名檔案上傳到服務端覆蓋這同名檔案,這樣就可以達到啟動木馬的目的了。

10、設定在超級連線中

木馬的主人在網頁上放置惡意代碼,引誘用戶點擊,用戶點擊的結果不言而喻:開門揖盜!奉勸不要隨便點擊網頁上的連結,除非你了解它,信任它。

危害網站

惡意程式破壞網站

頁面中的木馬主要指的就是利用網站建設的安全漏洞來竊取網站機密的工具。其通過執行嵌入在網頁HTML超文本標記語言內的JavaApplet小應用程式,JavaScript腳本語言程式,ActiveX軟體部件網路互動技術支持可自動執行的代碼程式,以強行修改用戶作業系統的註冊表設定及系統實用配置程式,或非法控制系統資源盜取用戶檔案,或惡意刪除硬碟檔案、格式化硬碟為行為目標的非法惡意程式。這種非法惡意程式能夠得以被自動執行,在於它完全不受用戶的控制。一旦瀏覽含有該病毒的網頁,即可以在你不知不覺的情況下馬上中招,給用戶的系統帶來一般性的、輕度性的、嚴重惡性等不同程度的破壞。

下載存在漏洞

網站建設中一旦被發現有木馬的痕跡,主要原因就是在其它站點下載所致,目前國內的大多數中小網站都是從網路上下載的免費系統建成的,這些系統在設計的時候存在或多或少的安全漏洞,如動網和動易以前都存在過上傳漏洞,導致駭客可以上傳木馬至網站,輕易獲得管理許可權。同時Win2003本身也存在設計缺陷,如前段時間出現的新漏洞:“IIS6目錄檢查漏洞”。

偽裝方式

鑒於木馬病毒的危害性,很多人對木馬知識還是有一定了解的,這對木馬的傳播起了一定的抑制作用,這是木馬設計者所不願見到的,因此他們開發了多種功能來偽裝木馬,以達到降低用戶警覺,欺騙用戶的目的。

修改圖示

當你在E-MAIL的附屬檔案中看到這個圖示時,是否會認為這是個文本檔案呢?但是我不得不告訴你,這也有可能是個木馬程式,已經有木馬可以將木馬服務端程式的圖示改成HTML,TXT,ZIP等各種檔案的圖示,這有相當大的迷惑性,但是提供這種功能的木馬還不多見,並且這種偽裝也不是無懈可擊的,所以不必整天提心弔膽,疑神疑鬼的。

捆綁檔案

這種偽裝手段是將木馬捆綁到一個安裝程式上,當安裝程式運行時,木馬在用戶毫無察覺的情況下,偷偷的進入了系統。至於被捆綁的檔案一般是執行檔(即EXE,COM一類的檔案)。

出錯顯示

有一定木馬知識的人都知道,如果打開一個檔案,沒有任何反應,這很可能就是個木馬程式,木馬的設計者也意識到了這個缺陷,所以已經有木馬提供了一個叫做出錯顯示的功能。當服務端用戶打開木馬程式時,會彈出一個錯誤提示框(這當然是假的),錯誤內容可自由定義,大多會定製成一些諸如“檔案已破壞,無法打開的!”之類的信息,當服務端用戶信以為真時,木馬卻悄悄侵入了系統。

定製連線埠

很多老式的木馬連線埠都是固定的,這給判斷是否感染了木馬帶來了方便,只要查一下特定的連線埠就知道感染了什麼木馬,所以很多新式的木馬都加入了定製連線埠的功能,控制端用戶可以在1024---65535之間任選一個連線埠作為木馬連線埠(一般不選1024以下的連線埠),這樣就給判斷所感染木馬類型帶來了麻煩。

自我銷毀

這項功能是為了彌補木馬的一個缺陷。我們知道當服務端用戶打開含有木馬的檔案後,木馬會將自己拷貝到WINDOWS的系統資料夾中(C:WINDOWS或C:WINDOWSSYSTEM目錄下),一般來說原木馬檔案和系統資料夾中的木馬檔案的大小是一樣的(捆綁檔案的木馬除外),那么中了木馬的朋友只要在收到的信件和下載的軟體中找到原木馬檔案,然後根據原木馬的大小去系統資料夾找相同大小的檔案,判斷一下哪個是木馬就行了。而木馬的自我銷毀功能是指安裝完木馬後,原木馬檔案將自動銷毀,這樣服務端用戶就很難找到木馬的來源,在沒有查殺木馬的工具幫助下,就很難刪除木馬了。

木馬更名

安裝到系統資料夾中的木馬的檔案名稱一般是固定的,那么只要根據一些查殺木馬的文章,按圖索驥在系統資料夾查找特定的檔案,就可以斷定中了什麼木馬。所以有很多木馬都允許控制端用戶自由定製安裝後的木馬檔案名稱,這樣很難判斷所感染的木馬類型了。

相關案例

因好萊塢大片《特洛伊》而一舉成名的“木馬”(Trojan),在網際網路時代讓無數網民深受其害。無論是“網購”、“網銀”還是“網遊”的賬戶密碼,只要與錢有關的網路交易,都是當下木馬攻擊的重災區,用戶稍有不慎極有可能遭受重大錢財損失甚至隱私被竊。以下列舉一些案例。

No1:“支付大盜”

“支付大盜”木馬出現在百度搜尋結果首位

2012年12月6日,一款名為“支付大盜”的新型網購木馬被發現。木馬網站利用百度排名機制偽裝為“阿里旺旺官網”,誘騙網友下載運行木馬,再暗中劫持受害者網上支付資金,把付款對象篡改為黑客賬戶。

No2:“新鬼影”

“新鬼影”借《江南Style》瘋傳。

火遍全球的《江南Style》很不幸被一種名為“新鬼影”的木馬盯上了。此木馬主要寄生在硬碟MBR(主引導扇區)中,如果用戶電腦沒有開啟安全軟體防護,中招後無論重灌系統還是格式化硬碟,都無法將其徹底清除乾淨。

No3:“圖片大盜”

“圖片大盜”最愛私密照。

絕大多數網民都有一個困惑,為什麼自己電腦中的私密照會莫名其妙的出現在網上。“圖片大盜”木馬運行後會全盤掃描蒐集JPG、PNG格式圖片,並篩選大小在100KB到2MB之間的檔案,暗中將其傳送到黑客伺服器上,對受害者隱私造成嚴重危害。

No4:“浮雲”

“浮雲”木馬震驚全國。

盜取網民錢財高達千萬元的“浮雲”成為了2012年度震驚全國的木馬。首先誘騙網民支付一筆小額假訂單,卻在後台執行另外一個高額定單,用戶確認後,高額轉賬資金就會進入黑客的賬戶。該木馬可以對20多家銀行的網上交易系統實施盜竊

No5:“黏蟲”

“黏蟲”木馬專盜QQ。

“黏蟲”木馬製造的虛假QQ登錄框

“QQ黏蟲”在2011年度就被業界評為十大高危木馬之一,2012年該木馬變種捲土重來,偽裝成QQ登錄框竊取用戶QQ帳號及密碼。值得警惕的是不法分子盜竊QQ後,除了竊取帳號關聯的虛擬財產外,還有可能假冒身份向被害者的親友借錢。

No6:“怪魚”

“怪魚”木馬襲擊微博。

2012年十一長假剛剛結束,一種名為“怪魚”的新型木馬開始肆虐網路。該木馬充分利用了新興的社交網路,在中招電腦上自動登錄受害者微博帳號,發布虛假中獎等釣魚網站連結,絕對是2012年最具欺騙性的釣魚攻擊方式之一。

No7:“印表機木馬”

“印表機木馬”瘋狂消耗紙張。

印表機木馬病毒瘋狂列印紙張

2012年6月,號稱史上最不環保的“印表機木馬”(Trojan.Milicenso)現身,美國、印度、北歐等地區大批企業電腦中招,導致數千台印表機瘋狂列印毫無意義的內容,直到耗完紙張或強行關閉印表機才會停止。

No8:“網銀刺客”

“網銀刺客”木馬暗算多家網銀。

2012年“3.15”期間大名鼎鼎的“網銀刺客”木馬開始大規模爆發,該木馬惡意利用某截圖軟體,把正當合法軟體作為自身保護傘,從而避開了不少防毒軟體的監控。運行後會暗中劫持網銀支付資金,影響十餘家主流網上銀行。

No9:“遙控彈窗機”

“遙控彈窗機”木馬愛上偷菜。

“遙控彈窗機”是一款偽裝成“QQ農牧餐大師”等遊戲外掛的惡意木馬,運行後會劫持正常的QQ彈窗,不斷彈出大量低俗頁面及網購釣魚彈窗,並暗中與黑客伺服器連線,隨時獲取更新指令,使受害者面臨網路帳號被盜、個人隱私泄露的危險。

木馬程式

No10:“Q幣木馬”

“Q幣木馬”元旦來襲。

新年曆來是木馬病毒活躍的高峰期,2012元旦爆發的“Q幣木馬”令不少網民深受其害。該木馬偽造“元旦五折充值Q幣”的虛假QQ彈窗,誘騙中招用戶在Q幣充值頁面上進行支付,充值對象則被木馬篡改為黑客的QQ號碼,相當於掏錢替黑客買Q幣。

No11:“修改中獎號碼”

2009年6月,深圳一起涉及3305萬元的福利彩票詐欺案成了社會關注的焦點,深圳市某技術公司軟體開發工程師程某,利用在深圳福彩中心實施技術合作項目的機會,通過木馬程式,攻擊了存儲福彩信息的資料庫,並進一步進行了篡改彩票中獎數據的惡意行為,以期達到其牟取非法利益的目的。

攻擊木馬

隨著DOS攻擊越來越廣泛的套用,被用作DOS攻擊的木馬也越來越流行起來。當你入侵了一台機器,給他種上DOS攻擊木馬,那么日後這台計算機就成為你DOS攻擊的最得力助手了。你控制的肉雞數量越多,你發動DOS攻擊取得成功的機率就越大。所以,這種木馬的危害不是體現在被感染計算機上,而是體現在攻擊者可以利用它來攻擊一台又一台計算機,給網路造成很大的傷害和帶來損失。還有一種類似DOS的木馬叫做郵件炸彈木馬,一旦機器被感染,木馬就會隨機生成各種各樣主題的信件,對特定的信箱不停地傳送郵件,一直到對方癱瘓、不能接受郵件為止。