解析

隨著Internet 的普及,人們通過網際網路進行溝通越來越多,相應的通過網路進行商務活動即電子商務也得到了廣泛的發展。電子商務為我國企業開拓國際國內市場、利用好國內外各種資源提供了一個千載難逢的良機。電子商務對企業來說真正體現了平等 競爭、高效率、低成本、高質量的優勢,能讓企業在激烈的市場競爭中把握商機、脫穎而出。已開發國家已經把電子商務作為21 世紀國家經濟的增長重點,我國的有關部門也正在大力推進我國企業發展電子商務。然而隨著電子商務的飛速發展也相應的引發出一些Internet 安全問題。

概括起來,進行電子交易的網際網路用戶所面臨的安全問題有:

一,保密性 :如何保證電子商務中涉及的大量保密信息在公開網路的傳輸過程中不被竊取;

二,完整性 :如何保證電子商務中所傳輸的交易信息不被中途篡改及通過重複傳送進行虛假交易;

三,身份認證與授權 :在電子商務的交易過程中,如何對雙方進行認證,以保證交易雙方身份的正確性;

四,抗抵賴 :在電子商務的交易完成後,如何保證交易的任何一方無法否認已發生的交易。這些安全問題將在很大程度上限制電子商務的進一步發展,因此如何保證Internet 網上信息傳輸的安全,已成為發展電子商務的重要環節。

為解決這些Internet 的安全問題,世界各國對其進行了多年的研究,初步形成了一套完 整的Internet 安全解決方案,即時下被廣泛採用的PKI 技術(Public Key Infrastructure-公鑰基 礎設施),PKI(公鑰基礎設施)技術採用證書管理公鑰,通過第三方的可信任機構--認證中 心CA(Certificate Authority),把用戶的公鑰和用戶的其他標識信息(如名稱、e-mail、身份 證號等)捆綁在一起,在Internet 網上驗證用戶的身份。眼下,通用的辦法是採用基於PKI 結構結合數字證書,通過把要傳輸的數字信息進行加密,保證信息傳輸的保密性、完整性,簽名保證身份的真實性和抗抵賴。

基本組成

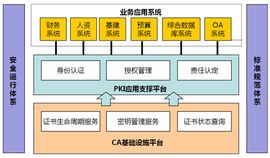

PKI(Public Key Infrastructure)公鑰基礎設施是提供公鑰加密和數字簽名服務的系統或平台,目的是為了管理密鑰和證書。一個機構通過採用PKI 框架管理密鑰和證書可以建立一個安全的網路環境。PKI 主要包括四個部分:X.509 格式的證書(X.509 V3)和證書廢止列表CRL(X.509 V2);CA 操作協定;CA 管理協定;CA 政策制定。一個典型、完整、有效的PKI 套用系統至少應具有以下五個部分;

1) 認證中心CA CA 是PKI 的核心,CA 負責管理PKI 結構下的所有用戶(包括各種應用程式)的證書,把用戶的公鑰和用戶的其他信息捆綁在一起,在網上驗證用戶的身份,CA 還要負責用戶證書的黑名單登記和黑名單發布,後面有CA 的詳細描述。

2) X.500 目錄伺服器 X.500 目錄伺服器用於發布用戶的證書和黑名單信息,用戶可通過標準的LDAP 協定查詢自己或其他人的證書和下載黑名單信息。

3) 具有高強度密碼算法(SSL)的安全WWW伺服器 Secure socket layer(SSL)協定最初由Netscape 企業發展,現已成為網路用來鑑別網站和網頁瀏覽者身份,以及在瀏覽器使用者及網頁伺服器之間進行加密通訊的全球化標準。

4) Web(安全通信平台) Web 有Web Client 端和Web Server 端兩部分,分別安裝在客戶端和伺服器端,通過具有高強度密碼算法的SSL 協定保證客戶端和伺服器端數據的機密性、完整性、身份驗證。

5) 自開發安全套用系統 自開發安全套用系統是指各行業自開發的各種具體套用系統,例如銀行、證券的套用系統等。完整的PKI 包括認證政策的制定(包括遵循的技術標準、各CA 之間的上下級或同級關係、安全策略、安全程度、服務對象、管理原則和框架等)、認證規則、運作制度的制定、所涉及的各方法律關係內容以及技術的實現等。

完整的PKI系統必須具有權威認證機構(CA)、數字證書庫、密鑰備份及恢復系統、證書作廢系統、套用接口(API)等基本構成部分,構建PKI也將圍繞著這五大系統來著手構建。

PKI的基礎技術包括加密、數字簽名、數據完整性機制、數字信封、雙重數字簽名等。一個典型、完整、有效的PKI套用系統至少應具有以下部分:

· 公鑰密碼證書管理。

· 黑名單的發布和管理。

· 密鑰的備份和恢復。

· 自動更新密鑰。

· 自動管理歷史密鑰。

· 支持交叉認證。

認證機構(CA):即數字證書的申請及簽發機關,CA必須具備權威性的特徵;

數字證書庫:用於存儲已簽發的數字證書及公鑰,用戶可由此獲得所需的其他用戶的證書及公鑰;

密鑰備份及恢復系統:如果用戶丟失了用於解密數據的密鑰,則數據將無法被解密,這將造成合法數據丟失。為避免這種情況,PKI提供備份與恢復密鑰的機制。但須注意,密鑰的備份與恢復必須由可信的機構來完成。並且,密鑰備份與恢復只能針對解密密鑰,簽名私鑰為確保其唯一性而不能夠作備份。

證書作廢系統:證書作廢處理系統是PKI的一個必備的組件。與日常生活中的各種身份證件一樣,證書有效期以內也可能需要作廢,原因可能是密鑰介質丟失或用戶身份變更等。為實現這一點,PKI必須提供作廢證書的一系列機制。

套用接口(API):PKI的價值在於使用戶能夠方便地使用加密、數字簽名等安全服務,因此一個完整的PKI必須提供良好的套用接口系統,使得各種各樣的套用能夠以安全、一致、可信的方式與PKI互動,確保全全網路環境的完整性和易用性。

通常來說,CA是證書的簽發機構,它是PKI的核心。眾所周知,構建密碼服務系統的核心內容是如何實現密鑰管理。公鑰體制涉及到一對密鑰(即私鑰和公鑰),私鑰只由用戶獨立掌握,無須在網上傳輸,而公鑰則是公開的,需要在網上傳送,故公鑰體制的密鑰管理主要是針對公鑰的管理問題,時下較好的解決方案是數字證書機制。

原理

公鑰基礎設施PKI 的原理,顧名思義PKI 是基於公鑰密碼技術的。要想深刻理解PKI的原理,就一定要對PKI 涉及到的密碼學知識有比較透徹的理解。下面簡單介紹一下密碼學知識。對於普通的對稱密碼學,加密運算與解密運算使用同樣的密鑰。

通常,使用的加密算法比較簡便高效,密鑰簡短,破譯極其困難,由於系統的保密性主要取決於密鑰的安全性,所以,在公開的計算機網路上安全地傳送和保管密鑰是一個嚴峻的問題。正是由於對稱密碼學中雙方都使用相同的密鑰,因此無法實現數據簽名和不可否認性等功能。而與此不同的非對稱密碼學,具有兩個密鑰,一個是公鑰一個是私鑰,它們具有這種性質:用公鑰加密的檔案只能用私鑰解密,而私鑰加密的檔案只能用公鑰解密。公鑰顧名思義是公開的,所有的人都可以得到它;私鑰也顧名思義是私有的,不應被其他人得到,具有唯一性。這樣就可以滿足電子商務中需要的一些安全要求。比如說要證明某個檔案是特定人的,該人就可以用他的私鑰對檔案加密,別人如果能用他的公鑰解密此檔案,說明此檔案就是這個人的,這就可以說是一種認證的實現。還有如果只想讓某個人看到一個檔案,就可以用此人的公鑰加密檔案然後傳給他,這時只有他自己可以用私鑰解密,這可以說是保密性的實現。基於這種原理還可以實現完整性。這就是PKI 所依賴的核心思想,這部分對於深刻把握PKI 是很重要的,而恰恰這部分是最有意思的。

比如在現實生活中,我們想給某個人在網上傳送一個機密檔案,該檔案我們只想讓那個人看到,我們構想了很多方法,首先我們想到了用對稱密碼將檔案加密,而在我們把加密後的檔案傳送給他後,我們又必須得讓他知道解密用的密鑰,這樣就又出現了一個新的問題,就是我們如何保密的傳輸該密鑰,此時我們發現傳輸對稱密鑰也不可靠。

後來我們可以改用非對稱密碼的技術加密,此時發現問題逐漸解決了。然而又有了一個新的問題產生,那就是如何才能確定這個公鑰就是某個人的,假如我們得到了一個虛假的公鑰,比如說我們想傳給A 一個檔案,於是開始查找A 的公鑰,但是這時B 從中搗亂,他把自己的公鑰替換了A 的公鑰,讓我們錯誤的認為B 的公鑰就是A 的公鑰,導致我們最終使用B 的公鑰加密檔案,結果A 無法打開檔案,而B 可以打開檔案,這樣B 實現了對保密信息的竊取行為。因此就算是採用非對稱密碼技術,我們仍舊無法保證保密性的實現,那我們如何才能確切的得到我們想要的人的公鑰呢?這時我們很自然的想到需要一個仲裁機構,或者說是一個權威的機構,它能為我準確無誤的提供我們需要的人的公鑰,這就是CA。

這實際上也是套用公鑰技術的關鍵,即如何確認某個人真正擁有公鑰(及對應的私鑰)。在PKI 中,為了確保用戶的身份及他所持有密鑰的正確匹配,公開密鑰系統需要一個值得信賴而且獨立的第三方機構充當認證中心(Certification Authority,CA),來確認公鑰擁有人的真正身份。就象公安局發放的身份證一樣,認證中心發放一個叫"數字證書"的身份證明。

這個數字證書包含了用戶身份的部分信息及用戶所持有的公鑰。象公安局對身份證蓋章一樣,認證中心利用本身的私鑰為數字證書加上數字簽名。任何想發放自己公鑰的用戶,可以去認證中心申請自己的證書。認證中心在鑑定該人的真實身份後,頒發包含用戶公鑰的數字證書。其他用戶只要能驗證證書是真實的,並且信任頒發證書的認證中心,就可以確認用戶的公鑰。認證中心是公鑰基礎設施的核心,有了大家信任的認證中心,用戶才能放心方便的使用公鑰技術帶來的安全服務。

核心

認證中心CA 作為PKI 的核心部分,CA 實現了PKI 中一些很重要的功能,概括地說,認證中心(CA)的功能有:證書發放、證書更新、證書撤銷和證書驗證。CA 的核心功能就是發放和管理數字證書,具體描述如下:

(1)接收驗證最終用戶數字證書的申請。

(2)確定是否接受最終用戶數字證書的申請-證書的審批。

(3)向申請者頒發、拒絕頒發數字證書-證書的發放。

(4)接收、處理最終用戶的數字證書更新請求-證書的更新。

(5)接收最終用戶數字證書的查詢、撤銷。

(6)產生和發布證書廢止列表(CRL)。

(7)數字證書的歸檔。

(8)密鑰歸檔。

(9)歷史數據歸檔。

認證中心CA 為了實現其功能,主要由以下三部分組成:

註冊伺服器:通過 Web Server 建立的站點,可為客戶提供24×7 不間斷的服務。客戶在網上提出證書申請和填寫相應的證書申請表。

證書申請受理和審核機構:負責證書的申請和審核。它的主要功能是接受客戶證書申請並進行審核。

認證中心伺服器:是數字證書生成、發放的運行實體,同時提供發放證書的管理、證書廢止列表(CRL)的生成和處理等服務。

在具體實施時,CA 的必須做到以下幾點:

1) 驗證並標識證書申請者的身份。

2) 確保CA 用於簽名證書的非對稱密鑰的質量。

3) 確保整個簽證過程的安全性,確保簽名私鑰的安全性。

4) 證書資料信息(包括公鑰證書序列號,CA 標識等)的管理。

5) 確定並檢查證書的有效期限。

6) 確保證書主體標識的唯一性,防止重名。

7) 發布並維護作廢證書列表。

8) 對整個證書籤發過程做日誌記錄。

9) 向申請人發出通知。

在這其中最重要的是CA 自己的一對密鑰的管理,它必須確保其高度的機密性,防止他方偽造證書。CA 的公鑰在網上公開,因此整個網路系統必須保證完整性。CA 的數字簽名保證了證書(實質是持有者的公鑰)的合法性和權威性。

用戶的公鑰有兩種產生的方式:

(1)用戶自己生成密鑰隊,然後將公鑰以安全的方式傳送給CA,該過程必須保證用戶公鑰的驗證性和完整性。

(2)CA 替用戶生成密鑰隊,然後將其以安全的方式傳送給用戶,該過程必須確保密鑰對的機密性,完整性和可驗證性。該方式下由於用戶的私鑰為CA 所產生,所以對CA 的可信性有更高的要求。CA 必須在事後銷毀用戶的私鑰。

一般而言公鑰有兩大類用途,就像本文前面所述,一個是用於驗證數字簽名,一個是用於加密信息。相應的在CA 系統中也需要配置用於數字簽名/驗證簽名的密鑰對和用於數據加密/脫密的密鑰對,分別稱為簽名密鑰對和加密密鑰對。由於兩種密鑰對的功能不同,管理起來也不大相同,所以在CA 中為一個用戶配置兩對密鑰,兩張證書。

CA 中比較重要的幾個概念點有:證書庫。證書庫是CA 頒發證書和撤銷證書的集中存放地,它像網上的“白頁“一樣,是網上的一種公共信息庫,供廣大公眾進行開放式查詢。這是非常關鍵的一點,因為我們構建CA 的最根本目的就是獲得他人的公鑰。時下通常的做法是將證書和證書撤消信息發布到一個資料庫中,成為目錄伺服器,它採用LDAP 目錄訪問協定,其標準格式採用X.500 系列。隨著該資料庫的增大,可以採用分散式存放,即採用資料庫鏡像技術,將其中一部分與本組織有關的證書和證書撤消列表存放到本地,以提高證書的查詢效率。這一點是任何一個大規模的PKI 系統成功實施的基本需求,也是創建一個有效的認證機構CA 的關鍵技術之一。

另一個重要的概念是證書的撤消。由於現實生活中的一些原因,比如說私鑰的泄漏,當事人的失蹤死亡等情況的發生,應當對其證書進行撤消。這種撤消應該是及時的,因為如果撤消延遲的話,會使得不再有效的證書仍被使用,將造成一定的損失。在CA 中,證書的撤消使用的手段是證書撤消列表或稱為CRL。即將作廢的證書放入CRL 中,並及時的公布於眾,根據實際情況不同可以採取周期性發布機制和線上查詢機制兩種方式。

密鑰的備份和恢復也是很重要的一個環節。如果用戶由於某種原因丟失了解密數據的密鑰,那么被加密的密文將無法解開,這將造成數據丟失。為了避免這種情況的發生,PKI提供了密鑰備份於解密密鑰的恢復機制。這一工作也是應該由可信的機構CA 來完成的,而且,密鑰的備份與恢復只能針對解密密鑰,而簽名密鑰不能做備份,因為簽名密鑰匙用於不不可否認性的證明的,如果存有備份的話,將會不利於保證不可否認性。

還有,一個證書的有效期是有限的,這樣規定既有理論上的原因,又有實際操作的因素。在理論上諸如關於當前非對稱算法和密鑰長度的可破譯性分析,同時在實際套用中,證明密鑰必須有一定的更換頻度,才能得到密鑰使用的安全性。因此一個已頒發的證書需要有過期的措施,以便更換新的證書。為了解決密鑰更新的複雜性和人工干預的麻煩,應由PKI本身自動完成密鑰或證書的更新,完全不需要用戶的干預。它的指導思想是:無論用戶的證書用於何種目的,在認證時,都會線上自動檢查有效期,當失效日期到來之前的某時間間隔內,自動啟動更新程式,生成一個新的證書來替代舊證書。

目標

PKI就是一種基礎設施,其目標就是要充分利用公鑰密碼學的理論基礎,建立起一種普遍適用的基礎設施,為各種網路套用提供全面的安全服務。公開密鑰密碼為我們提供了一種非對稱性質,使得安全的數字簽名和開放的簽名驗證成為可能。而這種優秀技術的使用卻面臨著理解困難、實施難度大等問題。正如讓電視機的開發者理解和維護髮電廠有一定的難度一樣,要讓每一個應用程式的開發者完全正確地理解和實施基於公開密鑰密碼的安全有一定的難度。PKI希望通過一種專業的基礎設施的開發,讓網路套用系統的開發人員從繁瑣的密碼技術中解脫出來而同時享有完善的安全服務。

將PKI在網路信息空間的地位與電力基礎設施在工業生活中的地位進行類比可以更好地理解PKI。電力基礎設施,通過伸到用戶的標準插座為用戶提供能源,而PKI通過延伸到用戶本地的接口,為各種套用提供安全的服務。有了PKI,安全應用程式的開發者可以不用再關心那些複雜的數學運算和模型,而直接按照標準使用一種插座(接口)。正如電冰櫃的開發者不用關心發電機的原理和構造一樣,只要開發出符合電力基礎設施接口標準的套用設備,就可以享受基礎設施提供的能源。

PKI與套用的分離也是PKI作為基礎設施的重要標誌。正如電力基礎設施與電器的分離一樣。網路套用與安全基礎實現了分離,有利於網路套用更快地發展,也有利於安全基礎設施更好地建設。正是由於PKI與其他套用能夠很好地分離,才使得我們能夠將之稱為基礎設施,PKI也才能從千差萬別的安全套用中獨立出來,才能有效地獨立地發展壯大。PKI與網路套用的分離實際上就是網路社會的一次“社會分工”,這種分工可能會成為網路套用發展史上的重要里程碑。

優勢

PKI作為一種安全技術,已經深入到網路的各個層面。這從一個側面反映了PKI強大的生命力和無與倫比的技術優勢。PKI的靈魂來源於公鑰密碼技術,這種技術使得“知其然不知其所以然”成為一種可以證明的狀態,使得網路上的數字簽名有了理論上的安全保障。圍繞著如何用好這種非對稱密碼技術,數字證書破殼而出,並成為PKI中最為核心的元素。

PKI的優勢主要表現在:

1、 採用公開密鑰密碼技術,能夠支持可公開驗證並無法仿冒的數字簽名,從而在支持可追究的服務上具有不可替代的優勢。這種可追究的服務也為原發數據完整性提供了更高級別的擔保。支持可以公開地進行驗證,或者說任意的第三方可驗證,能更好地保護弱勢個體,完善平等的網路系統間的信息和操作的可追究性。

2、 由於密碼技術的採用,保護機密性是PKI最得天獨厚的優點。PKI不僅能夠為相互認識的實體之間提供機密性服務,同時也可以為陌生的用戶之間的通信提供保密支持。

3、 由於數字證書可以由用戶獨立驗證,不需要線上查詢,原理上能夠保證服務範圍的無限制地擴張,這使得PKI能夠成為一種服務巨大用戶群的基礎設施。PKI採用數字證書方式進行服務,即通過第三方頒發的數字證書證明末端實體的密鑰,而不是線上查詢或線上分發。這種密鑰管理方式突破了過去安全驗證服務必須線上的限制。

4、 PKI提供了證書的撤銷機制,從而使得其套用領域不受具體套用的限制。撤銷機制提供了在意外情況下的補救措施,在各種安全環境下都可以讓用戶更加放心。另外,因為有撤銷技術,不論是永遠不變的身份、還是經常變換的角色,都可以得到PKI的服務而不用擔心被竊後身份或角色被永遠作廢或被他人惡意盜用。為用戶提供“改正錯誤”或“後悔”的途徑是良好工程設計中必須的一環。

5、 PKI具有極強的互聯能力。不論是上下級的領導關係,還是平等的第三方信任關係,PKI都能夠按照人類世界的信任方式進行多種形式的互聯互通,從而使PKI能夠很好地服務於符合人類習慣的大型網路信息系統。PKI中各種互聯技術的結合使建設一個複雜的網路信任體系成為可能。PKI的互聯技術為消除網路世界的信任孤島提供了充足的技術保障。

未來

在尋找PKI的招牌套用(Killer Application)屢告失敗後,PKI突破性的增長並沒有出現。大量的投資進入了PKI建設中卻沒有帶來預期的收益。有人說PKI根本就是一種騙術,有些人說PKI已經死了,而有人說它沒有死,只是在休息。

本書也不敢預測未來,只能談談對PKI面臨的問題,市場的需求以及其競爭技術。

2001年,美國審計總署總結PKI發展面臨的挑戰時指出,互操作問題,系統費用昂貴等是當時的主要困難。2003年美國審計總署總結聯邦PKI發展問題時仍舊強調,在PKI建設中,針對技術問題和法律問題,在很多地方缺乏策略和指南或者存在錯誤的策略和指南;實施費用高,特別是在實施一些非標準的接口時資金壓力更大;互操作問題依然突出,PKI系統與其他系統的集成時面臨已有系統的調整甚至替換的問題;使用和管理PKI需要更多培訓,PKI的管理仍舊有嚴重障礙。

儘管PKI建設的問題很多,也沒有出現如同人們想像的突破性的發展,但我們仍舊不難發現,所有這些挑戰,實際上都源於PKI技術的複雜。比如,實施者對標準的理解不一致是造成互操作問題一個重要原因。時下,隨著人們研究的深入,標準的出台,更多實施者的參與,更多套用的推進都會極大推進互操作性問題的解決。大量的技術人員參與建設,也會加速PKI產品的降價,降低PKI用戶的購買成本。隨著用戶對PKI的深入了解,使用和維護PKI也將不是一個昂貴的過程。諸多的困難,並沒有阻擋,也不可能阻擋PKI的套用的腳步。PKI已經逐步深入到網路套用的各個環節。PKI的諸多優勢使得PKI的套用逐步擴大。

舉一個例子,電子商務中需要可追究性保護,而PKI提供的任意第三方可驗證能夠提供一個更加公平的環境支持。比如,甲方乙方簽訂契約後,不用擔心對方跟某位領導(也許可以稱為權威方)有什麼關係,因為任意的一個第三方都可以驗證合法的契約內容。這種公開的驗證方式使得商務活動可以變得更加民主與和諧。這樣公平的技術環境是對稱密碼技術和基於身份的密碼技術無法提供的。在一個企業內部,PKI也可以為構建一個更加民主的商務環境提供技術支持。比如,聰明的老闆或領導一定是言而有信的領導,肯定會將下屬或員工看成自己的合作者,也願意一樣接受制度的制約。PKI這種第三方驗證的方式鼓勵了這種平等的合作,表明了一種“在法律面前人人平等”的民主作風。而使用對稱密碼技術的員工卻不得不無條件地信任密鑰分發中心,對稱密碼的管理系統沒有能力提供追究領導責任的技術途徑。

PKI提供的安全服務支持了許多以前無法完成的套用。PKI技術可以保證運行代碼正確地通過網路下載而不被黑客篡改;可以保證數字證件,比如護照的真實性,而不用擔心被證件閱讀者假冒;可以用於著作權保護而不用擔心沒有證據;可以用於負責任的新聞或節目分級管理從而淨化文化環境,等等。

PKI技術並沒有一個招牌套用,也沒有人們想像中那么迅速的發展。然而,也許正是沒有招牌套用才使得PKI能夠成為所有套用的安全基礎;沒有快速發展也許說明PKI的發展不會是曇花一現,而是經久不衰。作為一項當前還沒有替代品的技術,PKI正逐步得到更加廣泛的套用。

[[i]] Peter Gutmann. PKI:It’s Not Dead, Just Resting.

[[i]] Carlisle Adams, Steve Lloyd. Understanding PKI. Second Edition. Boston: Addison- Wesley, 2002:28.

[[ii]] International Standard. ISO/IEC9594-8. The Directory:Public-key and attribute certificate frameworks. Geneva:ISO, 2000

[[iii]] United States General Accounting Office. Advances and Remaining Challenges to Adoption of Public Key Infrastructure Technology. Washington, D.C.:GAO,2001:74

[[iv]] United States General Accounting Office. Status of Federal Public Key Infrastructure Activities at Major Federal Departments and Agencies. Washington, D.C.:GAO,2003:7